还有什么可以我的防火墙?基于策略的转发 !

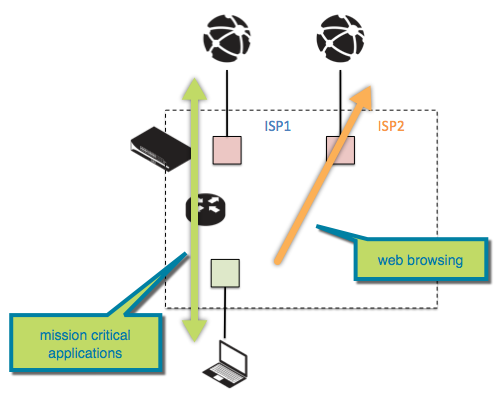

由于在工作场所由于 web 浏览、社交媒体和其他占用带宽的应用程序的带宽需求不断增加,许多公司添加辅助的 ISP 连接。次要 ISP 可能会提供更多的带宽,但降低服务水平。较低的服务水平确保减负不重要网站流量有利于保障任务关键型应用程序的带宽。

您可能已经检查了服务质量和有限的或保证的带宽基于应用程序, 但还有另一个很酷的伎俩防火墙可以做-基于策略的转发或 PBF. 基于策略转发允许您绕过而受制于一个基于应用程序、源或目标的策略可配置的路由选项的路由表。简而言之,这意味着你可以选择让某些应用程序使用不同的链接而无需调整路由表。

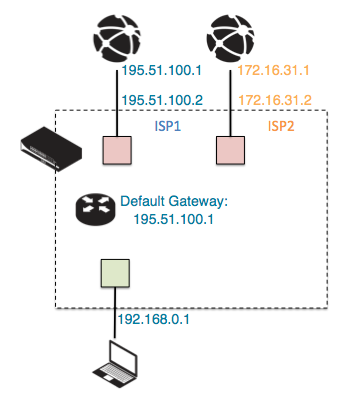

咱们先来仔细看看示例防火墙如何配置的而您注意到您的配置:

ISP1 是用于关键应用程序的首要环节

ISP2 是备份连接,但没有服务级别保证高带宽

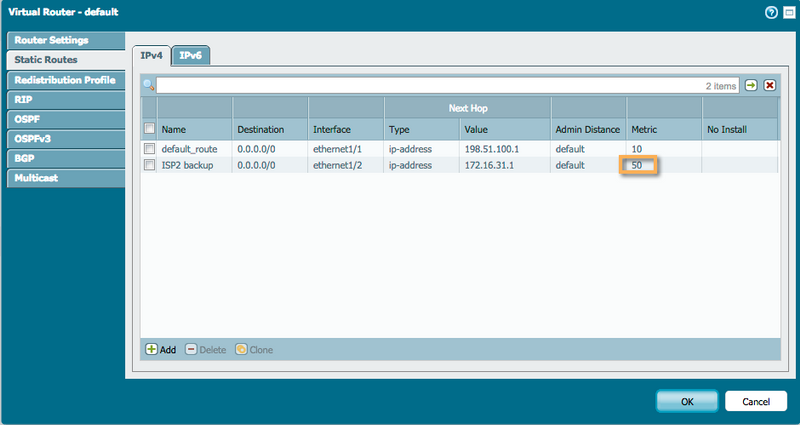

我虚拟的路由器的默认网关配置为指向 ISP1。

可选:作为备份, 我添加了一个更高的度量 ISP2. 这将使 ISP2 备份链接,以免 ISP1 遇到中断。

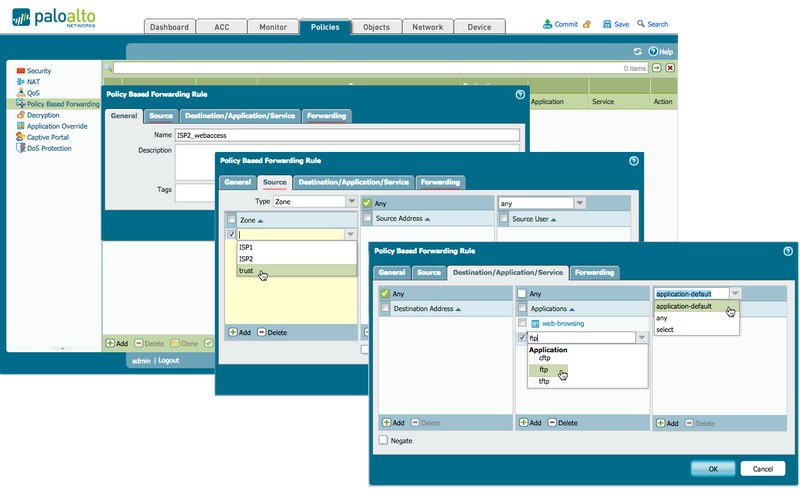

通过开放政策基于转发政策和创建新的策略来启动:

- 为政策一个友好名称

- 设置源区或接口

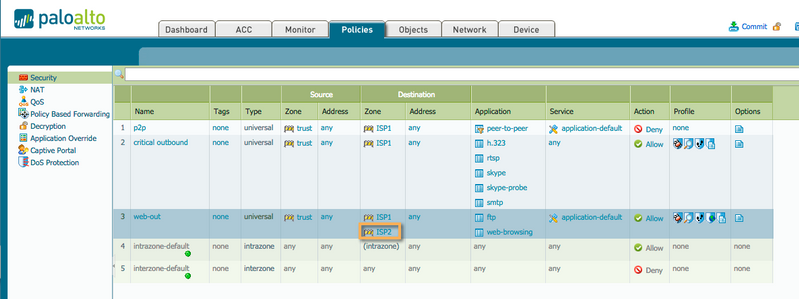

- 设置目标应用程序 web 浏览,另一个要重排 ISP2 在应用程序 (ftp,...)

- 最佳做法是将服务设置为应用程序默认值

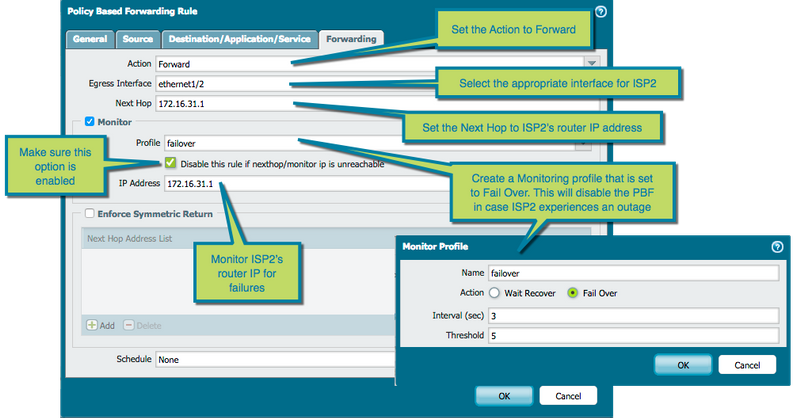

在代理选项卡:

- 将操作设置为转发 (其他选项都是 '放弃' 放弃任何匹配的 PBF 政策或 ' 无 PBF',要不适用于某些会话 PBF 一届会议)

- 将外出接口设置为 ISP2 已连接的接口

- 设置下一跳为 ISP2 的路由器 IP 地址所以数据包被正确路由到此设备

- 启用监视器

- 创建为故障切换设置监视器配置文件

- 激活的禁用此规则复选框,以允许此策略被禁用 ISP2 的经历是停机,这将重新路由回通过默认网关会话的情况下

- 作为监测目标设置 ISP2 的路由器 IP

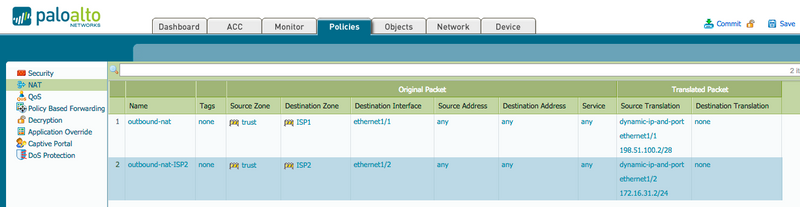

你已经成功配置政策基于转发的政策 !唯一剩下要做的是创建安全策略以允许到 ISP2 区域,从信任区创建的会话,如果需要对这些会话执行 NAT:

此配置一直致力后,有几个有用 CLI 命令向您随时验证如果 PBF 规则的功能,并且正在使用它:

>> 显示 pbf 规则所有

规则 ID 规则状态操作出口如果/VSYS NextHop NextHop 状态 == == == == == === == == == == == == == == = == = === = == === === == == == == == == == == == == == == == == ==

== ===

ISP2_webac 1 活跃的...... = = == = = == = = = ===rward ethernet1/2 172.16.31.1

>> 显示运行 pbf-策略

ISP2_webaccess {

id 1;

从信任;

来源任何;

目的地任何;

用户任何;

申请/服务 [ftp/tcp/any/21 web-browsing/tcp/any/80];

行动向前迈进;

对称返回 no;

转发-出口-如果/VSYS ethernet1/2;

下跳 172.16.31.1;

端子号;

}

>> 测试 pbf-策略匹配从信任应用程序 web 浏览源192.168.0.7 目标93.184.216.34 协议6目标-端口 80

ISP2_webaccess {

id 1;

从信任;

来源任何;

目的地任何;

用户任何;

申请/服务 [ftp/tcp/any/21 web-browsing/tcp/any/80];

行动向前迈进;

对称返回 no;

转发-出口-如果/VSYS ethernet1/2;

下跳 172.16.31.1;

端子号;

}

>> 显示会话所有筛选器 pbf 规则 ISP2_webaccess--------------------------------------------------------------------------------ID 应用程序状态类型标志 Src [体育]/区域/原始 (已翻译的 IP [端口])Vsys Dst [Dport]/区域 (已翻译的 IP [端口])--------------------------------------------------------------------------------9873 web 浏览活动流 NS 192.168.0. 7 [4015]/信任/6 (172.16.31.2 [7914])vsys1 93.184.216.34 [80]/ISP2 (93.184.216.34 [80])> 显示会话 id 9873会话 9873 c2s 流:来源: 192.168.0.7 [信任] dst: 93.184.216.34原: 6体育: 4015 dport:80状态: INIT 类型: 流src 用户: 未知的dst 用户: 未知的pbf 规则: ISP2_webaccess 1 s2c 流:源: 93.184.216.34 [ISP2] dst: 172.16.31.2原: 6体育:80 dport: 7914状态: INIT 类型: 流src 用户: 未知 c25 >> dst 用户: 未知

我希望你找到这篇文章很有用。请随时查看其余的入门集或留下评论下面!

问候,

汤姆