我打开我的防火墙,要配置 Vlan — — 子接口

现在,你新的帕洛阿尔托网络防火墙并运行,让我们看看加入 VLAN 标记通过创建层 3 个子。我们在入门系列中的最初分期描述了在打开防火墙并在 VWire 或3层模式下更新和配置后的第一步. 看看我已经解开了我的防火墙现在怎么办? 我已经解开了我的防火墙做了你告诉我的

在您的组织能够隔离用户工作站从公共的网络服务器可能有几个网段。好的方法来防止这些网络互相进行通信是通过在核心交换机,防止主机位于与另一个,没有某种形式的桥或网关连接这两个虚拟的网络中的主机进行通信的一个 VLAN 上实施 Vlan。

我们来看看的第一个配置基础上我们哪里忽略了在以前开始指南。防火墙有 3 层接口,我们现在要更改信任接口,所以它可以与集群交换机接口通信。

常规或访问、交换机端口配置和集换机端口之间的区别在于 ,访问端口不会篡改带有任何数据包的以太网标头 , 而主干端口将附加 VLAN以IEEE 802.1Q 标头的形式标记到数据包. 这将确保数据包保留外交换机 VLAN 信息,并应视为不同的 LAN 网络的下一个主机接收这些数据包。

接口 GigabitEthernet1/36

交换机端口

交换机端口访问 vlan 100

交换机端口模式访问

交换机端口 nonegotiate

生成树 portfast

..。

接口 GigabitEthernet1/36

交换机端口

交换机端口主干允许 vlan 100200

交换机端口模式主干

交换机端口 nonegotiate

生成树 portfast

我们将从常规接口切换配置到标记子.

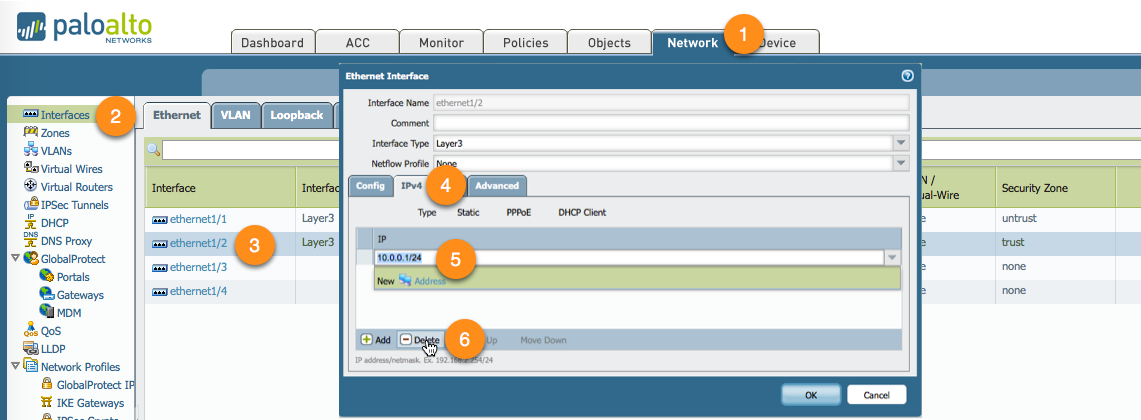

1。创建子接口

第一步是删除从物理防火墙的 IP 配置。

- 导航到网络选项卡。

- 在左窗格中去接口。

- 打开接口配置。

- 导航到 IPv4 选项卡。

- 选择的子网。

- 单击 "删除".

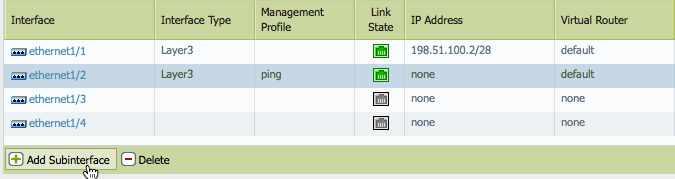

我们现在可以向前走,并添加子接口。

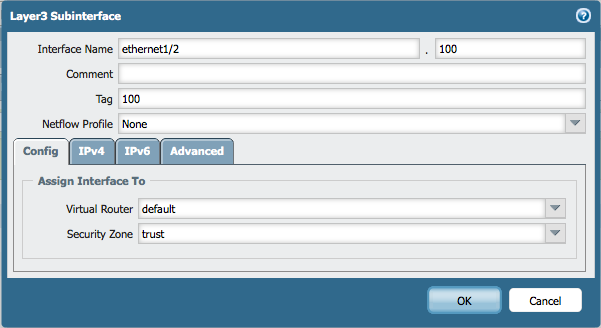

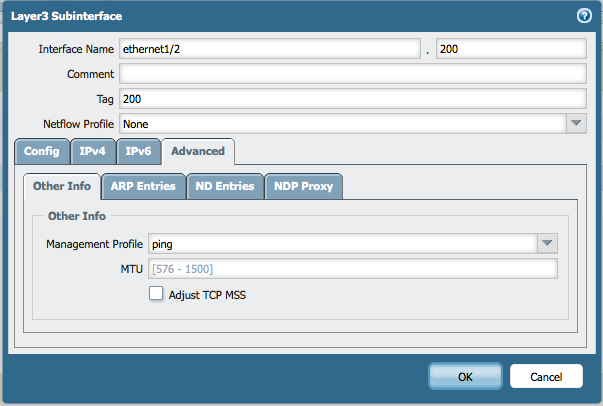

在子接口配置中,我们需要分配接口编号和标记。标记需要 VLAN 完全匹配,但接口数可能不同。为便于管理,最好是将其设置为 VLAN 标记相同的 id。添加 interfaceto '默认' 虚拟路由器并将其分配到的 '信任' 安全区。

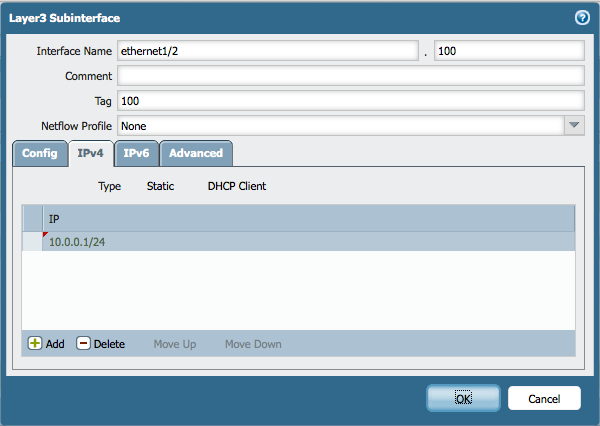

接下来,导航到 IPv4 选项卡并添加到接口的 IP。

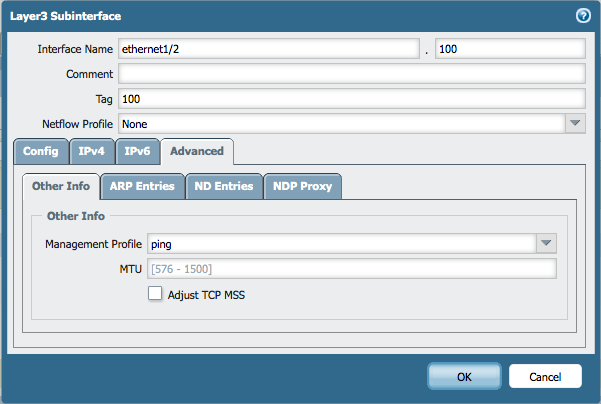

然后导航到高级选项卡,设置管理配置文件以执行 ping 命令。

接下来,我们已经添加到网络上的网络服务器和把它放在 VLAN 200 开关。

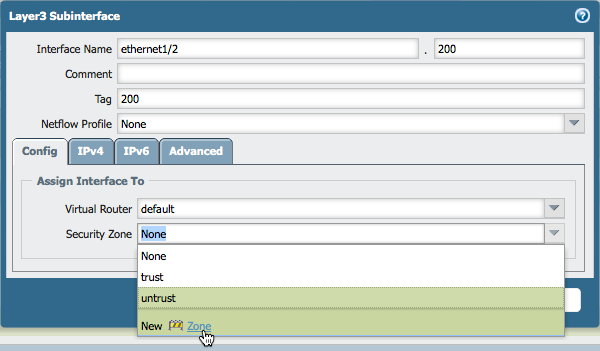

所以我们需要添加第二个接口并将它设置为 VLAN 标记 200。我们还将创建一个新的安全区,所以我们可以将不同的安全策略应用到它。

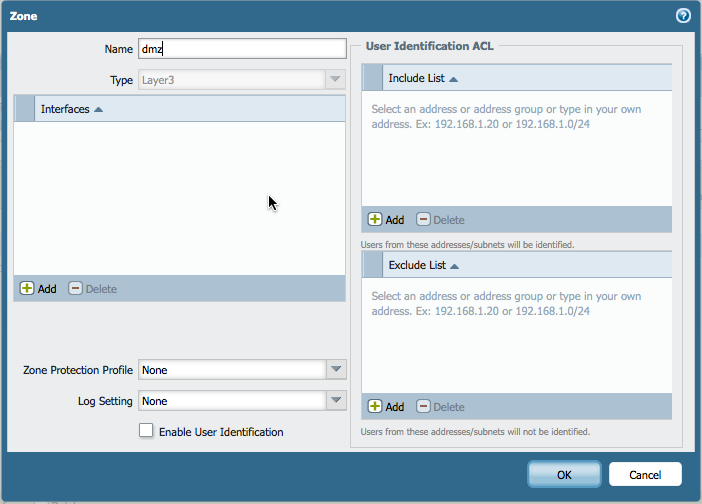

我们打电话给新区 'dmz'

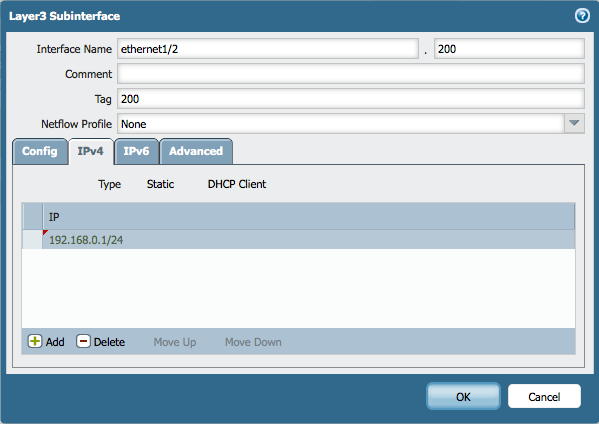

并将该接口分配一个不同的 IP 子网

并且我们也会设置管理配置文件以执行 ping 命令。

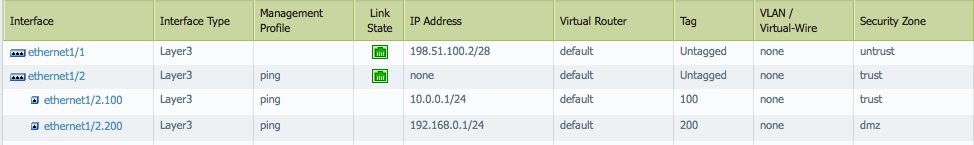

您的接口配置现在应该类似于这样:

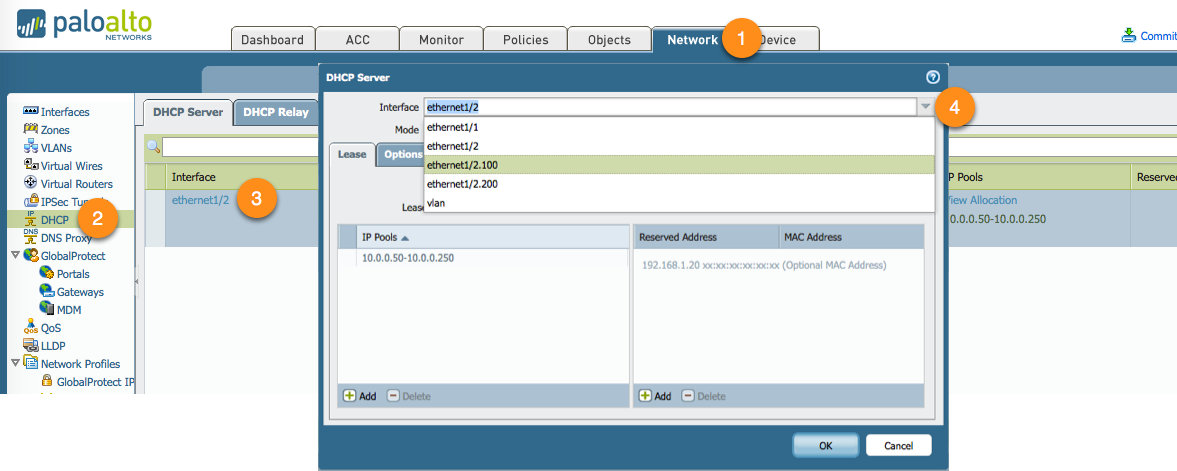

2。重新配置 DHCP

现在,我们将需要移动我们创建最后一次向新介面的 DHCP 服务器。

- 导航到网络选项卡。

- 从左窗格中打开的 DHCP 菜单。

- 打开接口 ethernet1/2 的 DHCP 配置。

- 界面更改为 ethernet1/2.100 以匹配新的介面。

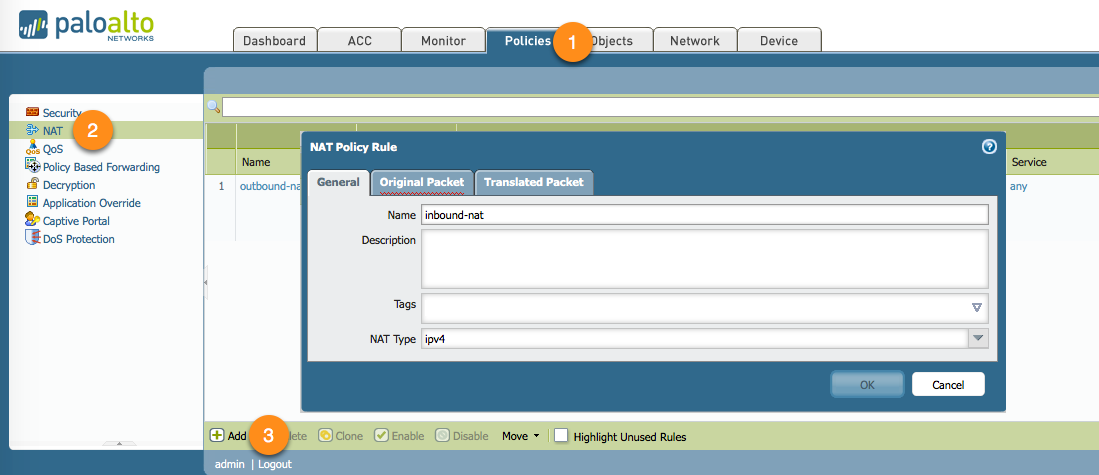

3。创建一个新的 NAT 策略

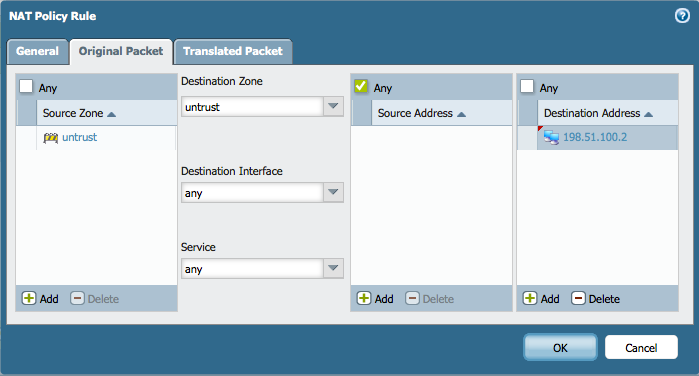

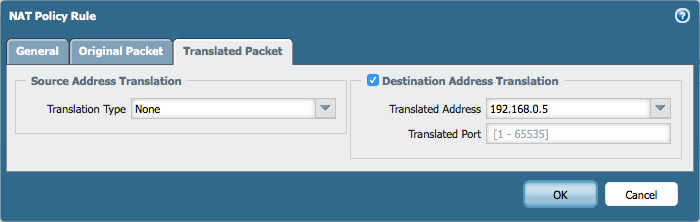

下一步是创建一个 NAT 策略允许上互联网,以达到通过防火墙的外部 IP 地址的网络服务器的主机。

- 导航到策略选项卡。

- 从左窗格中打开 NAT 配置。

- 单击添加创建一个新的 NAT 策略。

在原始数据包选项卡中,我们设置的源和目标的区域,不信任和目标地址为防火墙的外部 IP 地址。目标区域是不信任,因为防火墙将尝试确定目标区域的接收的数据包,基于它的路由表。在这种情况下,原始的目标 IP 地址,NAT 在应用之前,属于看区域。

在翻译包选项卡中,我们添加物理 IP 地址的网络服务器。

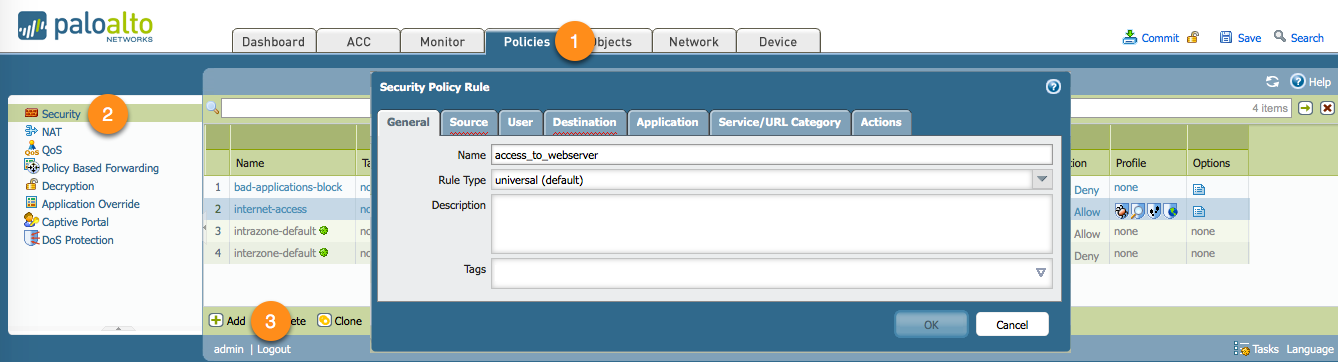

4。添加安全策略

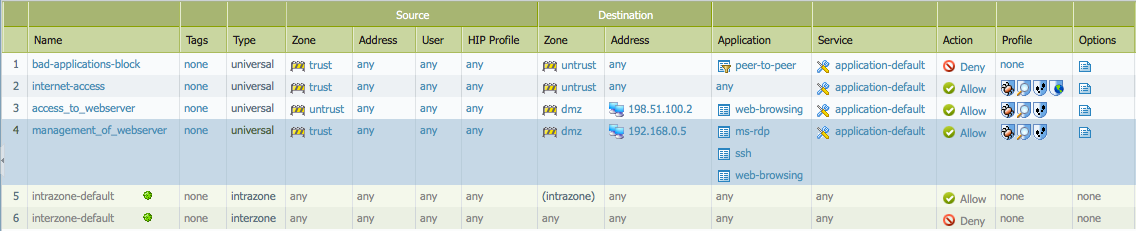

最后一步是创建安全策略,以允许信任和不信任区来访问 web 服务器。

- 导航到策略。

- 从左窗格中打开的安全策略。

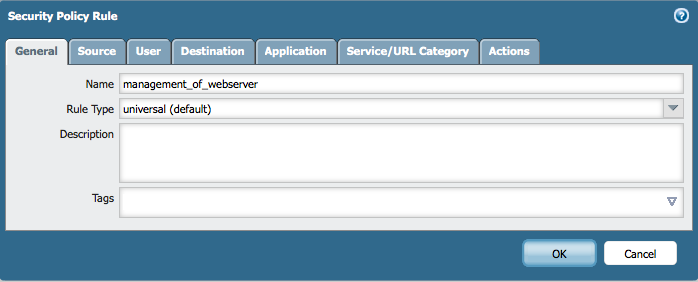

- 单击添加创建一个新的规则并命名为 access_to_webserver。

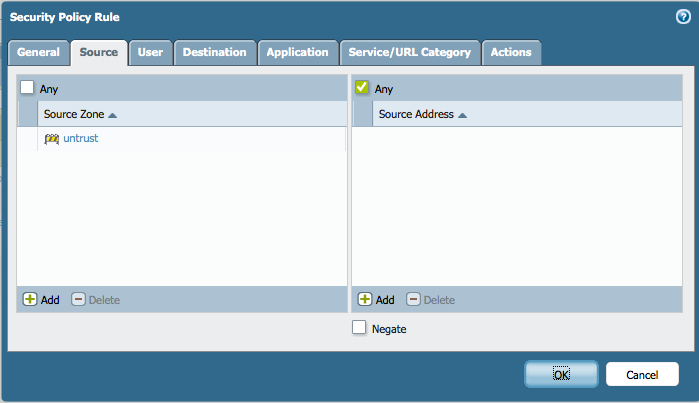

现在,我们将设置源区以不信任。

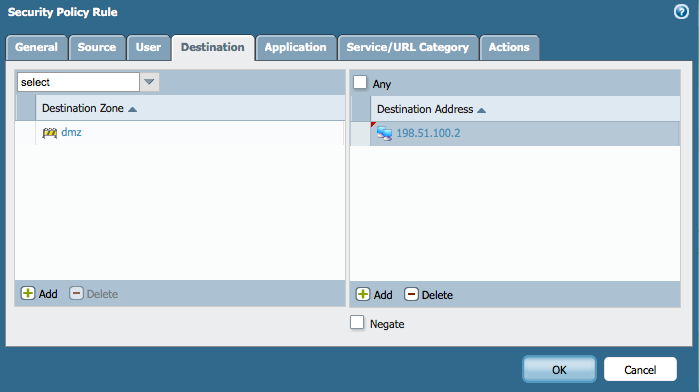

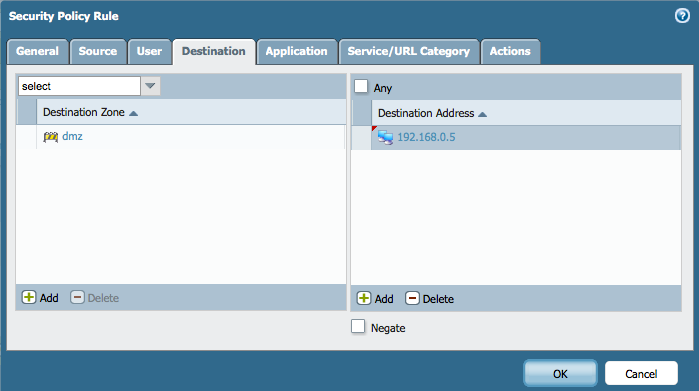

我们会设置到 'dmz' 目标和目标地址为防火墙外部 ip 地址。

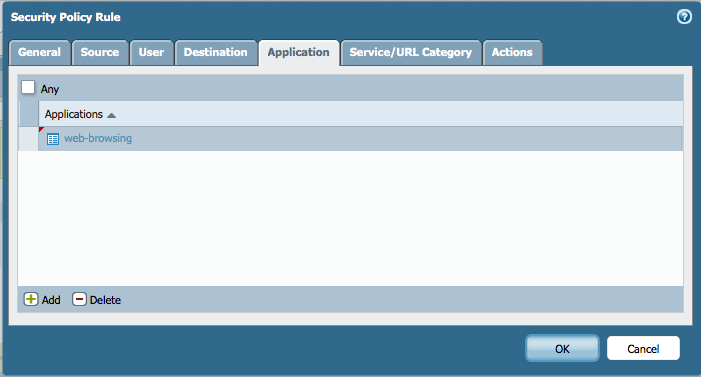

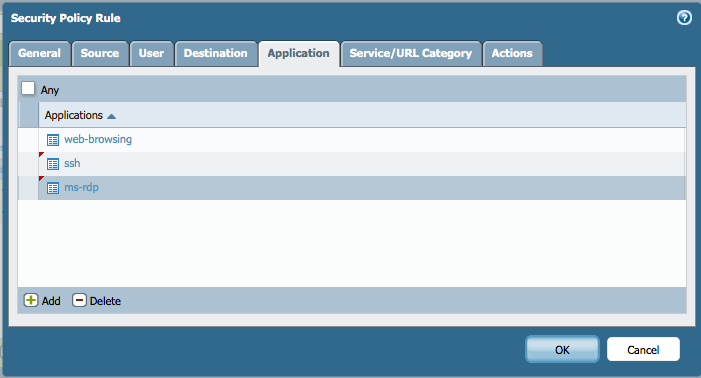

我们会启用应用程序 web 浏览。

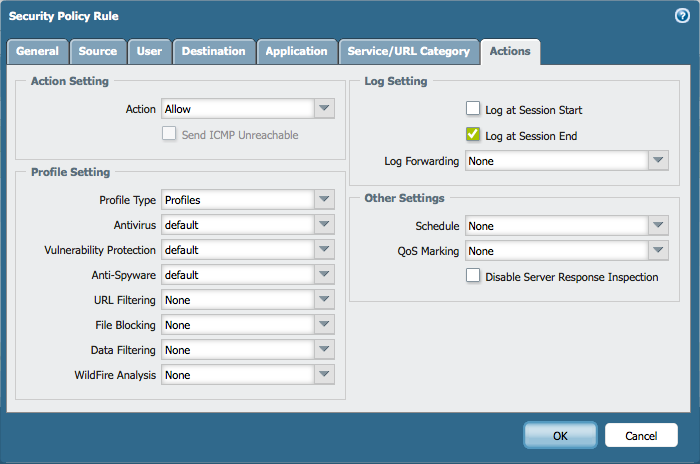

使几个安全配置文件,来确保 web 服务器保护它们免受攻击。

从信任区的安全策略为重复此步骤,这样可以添加更多应用程序。

在目的地,我们会设置安全区 'dmz' 和 web 服务器的内部 IP 地址。

添加其他应用程序的管理。

您的安全策略现在应该类似于这样:

你提交此新的配置后,界面 ethernet1/2 会接受 '标记' 的数据包为 VLAN 100,200,web 服务器将成为可用到外面的世界。

感谢您的阅读-请在下面的评论部分留下任何意见.

问候,

汤姆

如果你喜欢这篇文章,请也看看后续的文章:

我打开我的防火墙,但日志在哪里?