La semaine dernière, membre de la communauté Ghostrider posté une question intéressante concernant le routage asymétrique. Les membres de la communauté licenselu et pulukas chacun fourni une solution différente, que nous allons mettre en évidence ci-dessous:

Comme Ghostrider l'indique, lorsque les paquets sortants de sortie interface eth1/1 et le retour des paquets ingresse sur l'interface eth1/2, un phénomène appelé routage asymétrique a lieu. Le pare-feu de Palo Alto Networks a des contrôles intégrés pour s'assurer que les paquets suivent une séquence logique d'événements. On s'attend à ce que les paquets continuent à utiliser les mêmes interfaces, car les paquets provenant d'une interface différente pourrait être une tentative par une source malveillante d'injecter un paquet dans une session active. Si une asymétrie inattendue se produit, les paquets doivent être jetés.

Si vous vérifiez les compteurs globaux de votre périphérique, vous pouvez facilement identifier ces types de paquets qui sont ignorés si vous voyez ces compteurs:

> Show Counter global filtre Delta Oui

Ensuite, recherchez le résultat ou utilisez le "| match "filtrer pour ces compteurs

tcp_drop_out_of_wnd out-of-Window paquets supprimés

tcp_out_of_sync ne peut pas continuer le remontage TCP, car il est hors de synchronisation

flow_tcp_non_syn paquets TCP non-syn sans session match

flow_tcp_non_syn_drop paquets supprimés: non-SYN TCP sans match de session

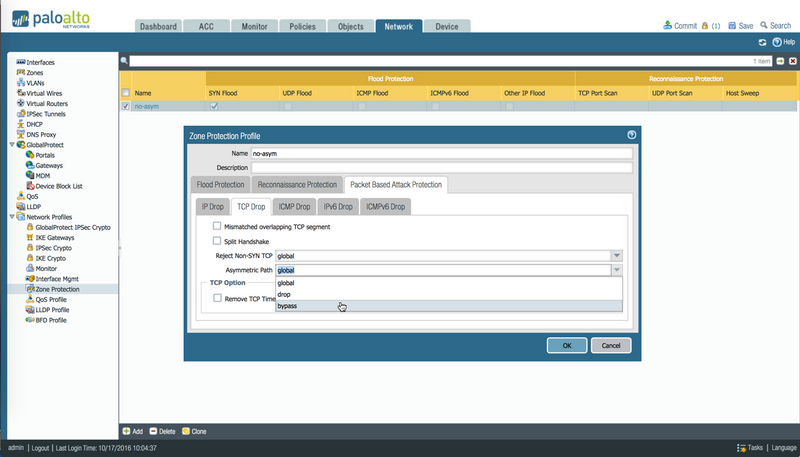

licenselu souligne que le contrôle peut être désactivé via un profil de protection de zone sur les zones des interfaces.

L'avantage de cette approche est que vous pouvez avoir les deux interfaces dans différentes zones et peut appliquer plus de granularité dans vos profils de sécurité, si nécessaire. L'inconvénient est qu'un contrôle d'intégrité de session de bas niveau sera désactivé, ce qui peut venir avec des implications.

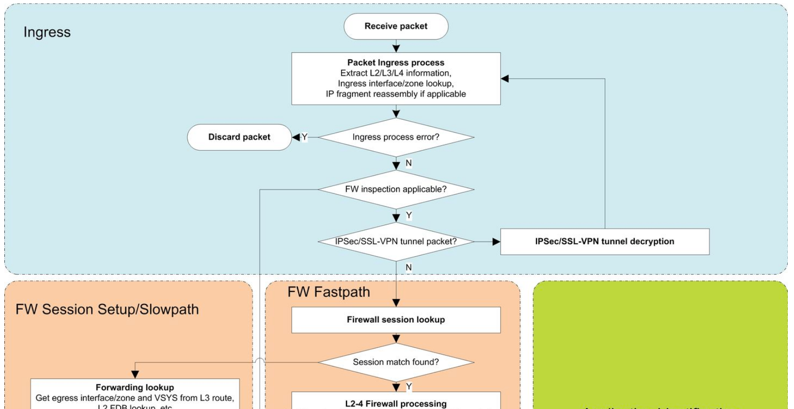

Pulukas membre de la communauté a proposé une deuxième solution de contournement basée sur la façon dont le système d'exploitation traite les paquets et gère les flux: le pare-feu est basé sur la zone, ce qui signifie que pour tous les paquets reçus pendant la création de session et les paquets suivants, une source la recherche de zone se produira avant de passer à l'étape suivante de la correspondance d'une session existante. Donc, si les deux interfaces sont placées dans la même zone, elles seront traitées comme la même zone et l'asymétrie ne sera pas appliquée dans la même zone. De cette façon, la protection contre l'asymétrie n'a pas besoin d'être désactivée.

S'Il vous plaît consulter cet article pour plus d'informations sur la séquence de flux de paquets dans Pan-OS.

UN grand Merci à licenselu et pulukas pour aider d'autres membres de la communauté avec sage conseille!

Reaper