La semana pasada, el miembro de la comunidad Ghostrider publicó una interesante pregunta sobre el enrutamiento asimétrico. Los miembros de la comunidad licenselu y pulukas cada uno proporcionó una solución diferente, que vamos a destacar a continuación:

Como indica Ghostrider, cuando los paquetes salientes salen de la interfaz eth1/1 y regresan los paquetes de ingreso en la interfaz eth1/2, se produce un fenómeno llamado enrutamiento asimétrico. El cortafuegos de Palo Alto Networks tiene comprobaciones incorporadas para asegurarse de que los paquetes siguen una secuencia lógica de eventos. Una expectativa es que los paquetes siguen utilizando las mismas interfaces, ya que los paquetes procedentes de una interfaz diferente podrían ser un intento de una fuente maliciosa de inyectar un paquete en una sesión activa. Si se produce una asimetría inesperada, los paquetes deben descartarse.

Si comprueba los contadores globales del dispositivo, puede identificar fácilmente estos tipos de paquetes que se descartan si ve estos contadores:

> Mostrar contador global filtro Delta sí

luego busca el resultado o usa el "| Match "filtro para estos contadores

tcp_drop_out_of_wnd paquetes fuera de la ventana se han soltado

tcp_out_of_sync no puede continuar el reensamblado TCP porque está fuera de sincronización

flow_tcp_non_syn paquetes TCP no SYN sin coincidencia de sesión

flow_tcp_non_syn_drop paquetes eliminados: no SYN TCP sin coincidencia de sesión

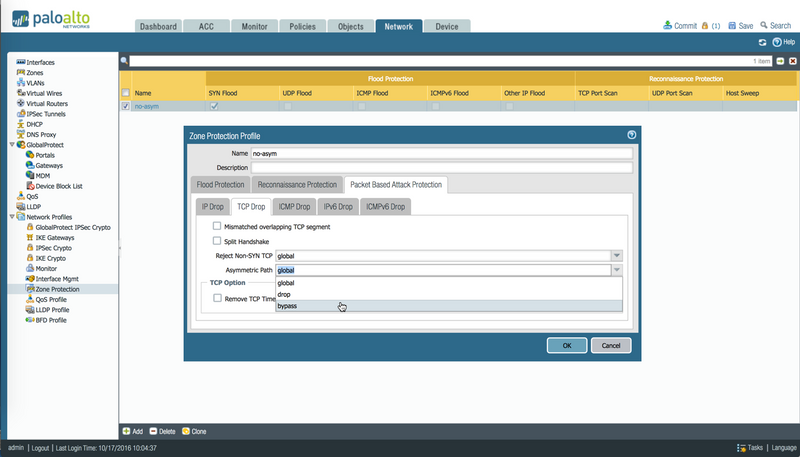

licenselu señala que la comprobación puede deshabilitarse mediante un perfil de protección de zona en las zonas de las interfaces.

La ventaja de este enfoque es que puede tener ambas interfaces en diferentes zonas y puede aplicar más granularidad en sus perfiles de seguridad, si es necesario. La desventaja es que un cheque de la cordura de la sesión de bajo nivel será deshabilitado, que puede venir con implicaciones.

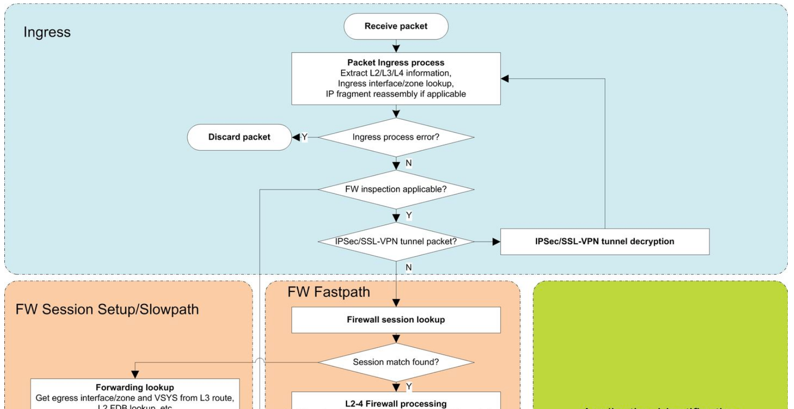

El miembro de la comunidad pulukas propuso una segunda solución, basándose en cómo el sistema operativo procesa paquetes y administra flujos: el Firewall está basado en zonas, lo que significa que para todos los paquetes recibidos durante la creación de la sesión y los paquetes posteriores, un origen la búsqueda de zonas se producirá antes de pasar al siguiente paso para hacer coincidir una sesión existente. Así que si ambas interfaces se colocan en la misma zona, serán tratadas como la misma área y la asimetría no se aplicará dentro de la misma zona. De esta manera, la protección de la asimetría no necesita ser desactivada.

Consulte este artículo para obtener más información acerca de la secuencia de flujo de paquetes en pan -os.

Un gran agradecimiento a licenselu y pulukas por ayudar a otros miembros de la comunidad con Sage aconsejar!

Reaper