In der vergangenen Woche hat das Community-Mitglied Ghostrider eine interessante Frage zum asymmetrischen Routing gestellt. Die Community -Mitglieder licenselu und pulukas lieferten jeweils eine andere Lösung, die wir im folgenden hervorheben werden:

Wie Ghostrider andeutet, findet ein Phänomen namens asymmetrisches Routing statt, wenn ausgehende Pakete Egress-Schnittstelle eth1/1 und Rückgabe von Paketen an der Schnittstelle eth1/2. Die Palo Alto Networks Firewall hat Checks eingebaut, um sicherzustellen, dass Pakete einer logischen Abfolge von Ereignissen folgen. Eine Erwartung ist, dass die Pakete weiterhin die gleichen Schnittstellen verwenden, da Pakete, die von einer anderen Schnittstelle kommen, ein Versuch einer bösartigen Quelle sein könnten, ein Paket in einer aktiven Sitzung zu injizieren. Tritt eine unerwartete Asymmetrie auf, sollten die Pakete verworfen werden.

Wenn Sie die globalen Zähler Ihres Gerätes überprüfen, können Sie leicht erkennen, dass diese Arten von Paketen verworfen werden, wenn Sie diese Zähler sehen:

> Counter Global Filter Delta ja anzeigen

dann suchen Sie das Ergebnis oder verwenden Sie die "| Match "Filter für diese Zähler

tcp_drop_out_of_wnd nicht-Fenster-Pakete fallen gelassen

tcp_out_of_sync können TCP-Wiederherstellung nicht fortsetzen, weil es nicht mehr synchron ist

flow_tcp_non_syn nicht-SYN-TCP-Pakete ohne Session-Match

flow_tcp_non_syn_drop-Pakete fallen gelassen: nicht-SYN TCP ohne Session Match

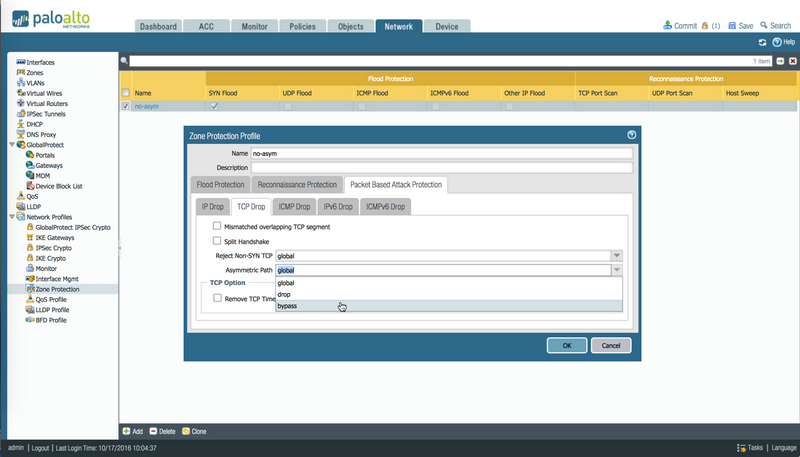

licenselu weist darauf hin, dass der Scheck über ein Zonen Schutzprofil in den Zonen der Schnittstellen deaktiviert werden kann.

Der Vorteil dieses Ansatzes ist, dass Sie beide Schnittstellen in verschiedenen Zonen haben können und bei Bedarf mehr Granularität in Ihren Sicherheits Profilen anwenden können. Der Nachteil ist, dass eine Low-Level-Session-sanitätsprüfung deaktiviert wird, was mit Auswirkungen kommen kann.

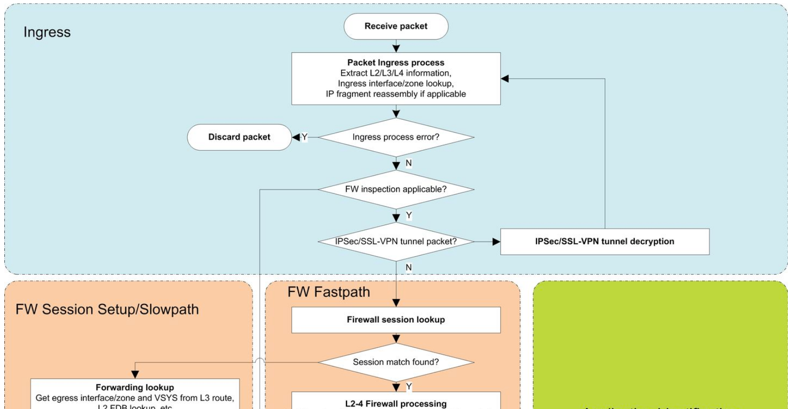

Community-Mitglied pulukas schlug einen zweiten Workaround vor, der darauf basierte, wie das Betriebssystem Pakete verarbeitet und Ströme verwaltet: die Firewall ist Zonen basiert, was bedeutet, dass für alle empfangenen Pakete während der Sitzungs Erstellung und der nachfolgenden Pakete eine Quelle Zone Lookup wird auftreten, bevor Sie zum nächsten Schritt der Anpassung an eine bestehende Sitzung. Wenn also beide Schnittstellen in der gleichen Zone platziert werden, werden Sie als derselbe Bereich behandelt und die Asymmetrie wird nicht innerhalb derselben Zone angewendet. So muss der Asymmetrie-Schutz nicht deaktiviert werden.

Bitte schauen Sie sich diesen Artikel an, um weitere Informationen über die PaketFluss Sequenz in Pan-OS zu erhalten.

EIN großes Dankeschön an licenselu und pulukas für die Hilfe für andere Community-Mitglieder mit Sage-Beratung!

Schnitter