Ce qui est de Skype ?

Skype est surtout connu comme une application de téléphonie IP peer-to-peer développée par Niklas Zennstrm et Janus Friis, également fondateurs de l’application de partage de fichiers Kazaa et la nouvelle application de télévision peer-to-peer Joost.Skype complète et concurrence directement les services téléphoniques existants, des POTS traditionnels aux services VoIP. Ses principales forces incluent la possibilité de fournir une connectivité pare-feu et NAT (traduction d’adresse réseau), le soutien à un grand nombre d’utilisateurs actifs, et la protection de la vie privée parl’utilisation d’un cryptage fort. En outre, il prend en charge intégré la messagerie instantanée (IM), chat, transfert de fichiers, vidéo-conférence et un annuaire global.

Technologie sous-jacente de Skype s’appuie sur une architecture distribuée de peer-to-peer pour router les paquets multimédias parmi les utilisateurs plutôt que des serveurs centralisés. Le réseau peer-to-peer offre une connectivité et une évolutivité accrues, et fournit également un routage traversal et dynamique pare-feu pour échapper aux pare-feu d’entreprise. Malgré le fait qu’il s’agit d’une application source fermée basée sur des protocoles propriétaires, T il comportementpropriétaire et évasif de Skype pose en effet un défi de sécurité pour les réseaux d’entreprise, en particulier compte tenu de sa capacité à transférer des fichiers et des informations sans visibilité ni contrôle.

Pour en savoir plus sur Skype, cliquez ici - https://www.skype.com/en/about/

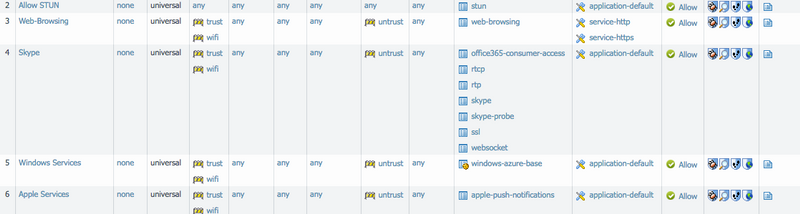

Pour autoriser Skype dans votre réseau, les applications-ID suivantes doivent être sélectionnées sur votre pare-feu Palo Alto Networks :

- office365-consommateur-accès

- RTCP

- RTP

- Skype

- Skype-sonde

- Ssl

- WebSocket

- Stun

- navigation sur le Web

- Windows azure-base

- Apple-notifications-push

Créez des stratégies de sécurité sous politiques > sécurité comme illustré dans la capture d’écran ci-dessous pour permettre à Skype de fonctionner. Les règles configurées ci-dessous sont dans un environnement LAB pour démontrer les identifiants d’application nécessaires pour l’application Skype. Dans la pratique, configurez les règles pour être plus spécifiques en remplaçant toute règle correspondant aux zones correctes, utilisateurs, réseaux source et destination correspondant au réseau en plus d’ajouter les ids de l’application.

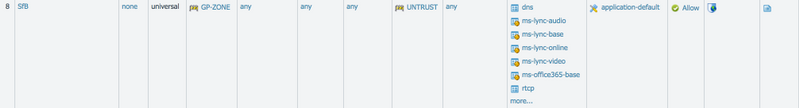

Skype pour les entreprises :

À tout le moins, l’app-ID suivant doit être mis sur liste blanche pour que Skype For Business fonctionne correctement.

- MS-lync-base (correspond à la fonctionnalité principale de l’application)

- MS-lync en ligne

- RTCP

- Stun (de négociation de médias)

- RTP (pour la diffusion multimédia en continu)

- MS-office365-base (fonctionnalités de base des applications Office 365)

- Ssl

- navigation sur le Web

- MS-lync-audio/vidéo

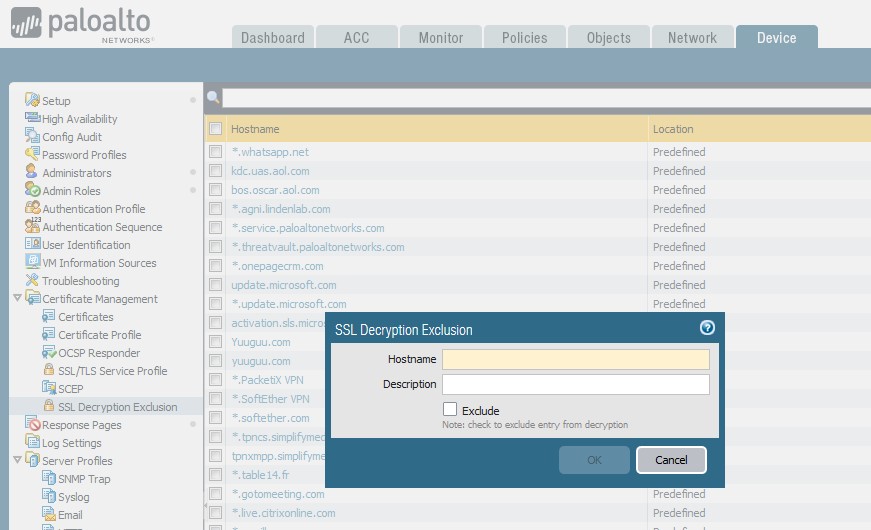

Parmi les clients autonomes ont épinglé des certificats. Skype For Business devrait également être exclu du décryptage, cela peut être fait en utilisant GUI: Device > Certificate Management > SSL Decryption Exclusion et l’ajout de "*.online.lync.com" et "*.infra.lync.com" à la liste d’exclusion.