Wie man Bedrohungs PCAPs von CLI mit TFTP exportiert

Resolution

In diesen Dokumenten wird kurz beschrieben, wie das TFTP-pcaps, die über Bedrohungs Profile mit dem CLI erzeugt werden, exportiert werden kann. Die Betonung dieses Dokuments liegt auf der Syntax, denn wenn ' Tab ' verwendet wird, um den Befehl zu autocomplete, wird der Befehl versuchen, das tägliche pcap-Verzeichnis zu senden, anstatt die Dateien innerhalb über TFTP. Dies führt zu einem Fehler auf dem Server, da TFTP Dateien und keine Verzeichnisse senden soll.

Zum TFTP Export Threat-pcaps:

> TFTP Export Threat-pcap von 20120816

Wenn der Tab zum AutoComplete verwendet wird, fügt der Befehl den Verzeichnisnamen in den Befehl ein, was dazu führt, dass der Export mit einem Fehler auf dem Server scheitert:

> TFTP Export Threat-pcap von 20120816 auf 172.17.10.39

Modus auf Oktett gesetzt

Verbunden mit 172.17.10.39 (172.17.10.39), Port 69

Putting/opt/panlogs/Session/Pan/Threat/20120816 to 172.17.10.39:20120816 [Octet]

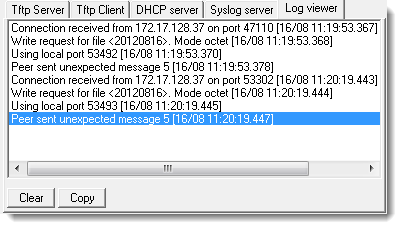

Fehler auf dem TFTP-Server wird per Screenshot ' Server_Error. png ' angesteckt.

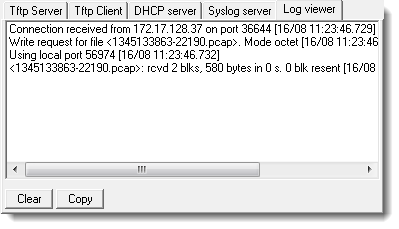

Die richtige Syntax ist es, ein / oder ein /* am Ende des Verzeichnis namens anzufügen, so dass der Befehl den Inhalt des Ordners exportiert und nicht den Ordner selbst.

> TFTP Export Threat-pcap von 20120816/to 172.17.10.39

Modus auf Oktett gesetzt

Verbunden mit 172.17.10.39 (172.17.10.39), Port 69

Putting/opt/panlogs/Session/Pan/Threat/20120816/1345133863-22190.pcap to 172.17.10.39:1345133863 -22190. pcap [Octet]

Sent 580 Bytes in 0,1 Sekunden [56365 Bit/s]

Besitzer: Achitwadgi