半径在 Win2008 和思科 ACS 5.2 上运行配置只读管理员访问权限

49070

Created On 09/25/18 17:50 PM - Last Modified 06/08/23 21:42 PM

Resolution

概述

帕洛阿尔托网络设备具有内置的设备读取器角色, 仅对防火墙具有读取权限。superreader 角色授予管理员对当前设备的只读访问权限。本文档描述如何为运行在 Microsoft Windows 2008 和 Cisco ACS 5.2 上的 RADIUS 服务器配置 superreader 角色。该原则对于帕洛阿尔托网络设备上的任何预定义或自定义角色都是相同的。

角色是使用 Radius 供应商特定属性 (VSA) 在帕洛阿尔托网络设备上配置的。

注意: 在执行本文档中的步骤之前, RADIUS 服务器需要向上和运行.

步骤

Windows Server 2008 半径

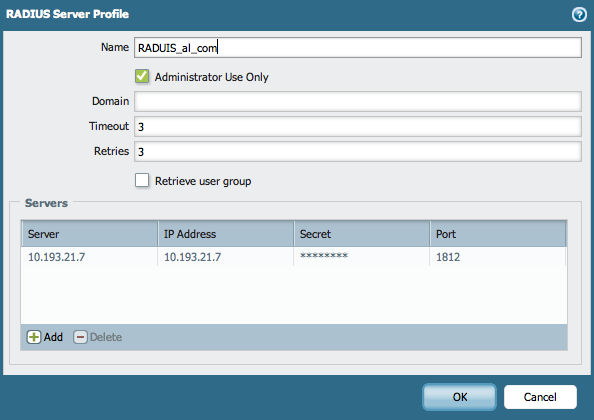

- 在帕洛阿尔托网络设备上, 转到设备 > 服务器配置文件 > 半径, 并使用 radius 服务器的 IP 地址、端口和共享密钥配置 radius 服务器配置文件。

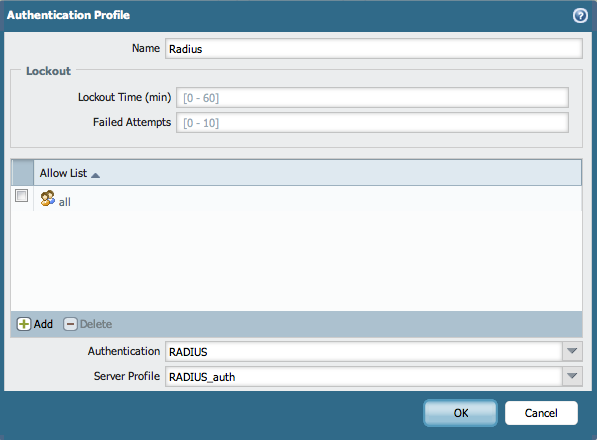

- 转到设备 > 身份验证配置文件, 并使用 RADIUS 服务器配置文件创建身份验证配置文件。

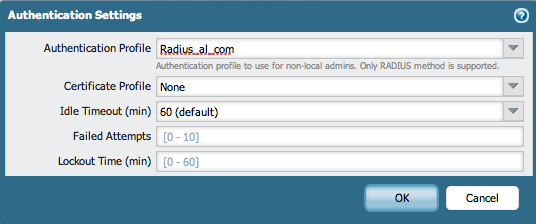

- 转到设备 >> 安装程序 > 身份验证设置并选择在步骤1中创建的 RADIUS 身份验证配置文件 (如上所示):

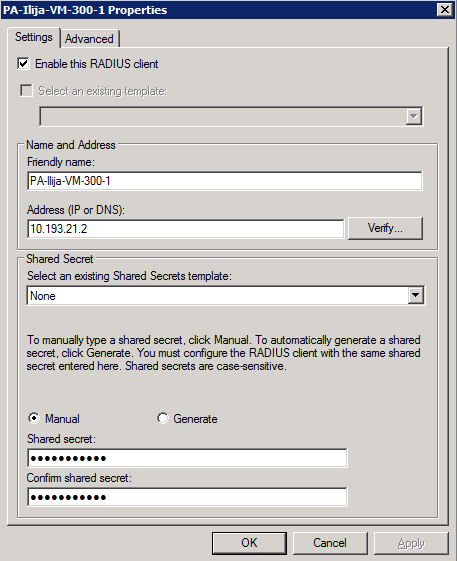

- 在 Windows 服务器上, 将防火墙添加为客户端。

在 NPS >> radius 客户端和服务器下, radius 客户端使用防火墙的 IP 地址创建客户端配置文件, 并将用于防火墙的共享机密:

- 在 Windows 服务器上, 配置帕洛阿尔托网络半径 VSA 设置。

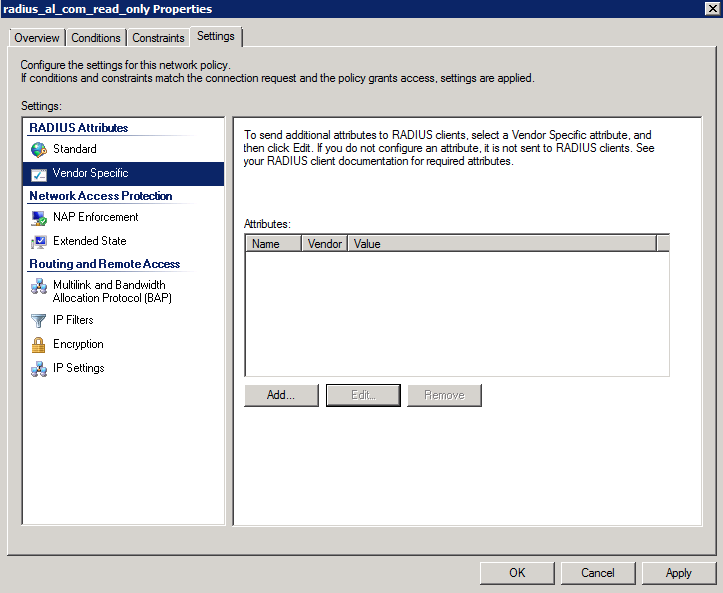

在 NPS >> 策略 > 网络策略下, 创建一个将由防火墙使用的特定策略:

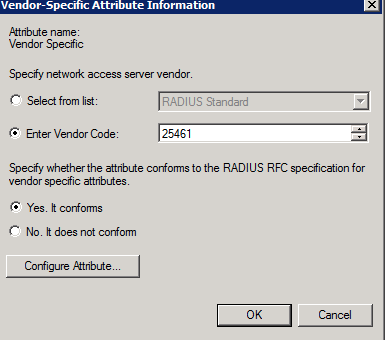

- 为帕洛阿尔托网络防火墙添加供应商特定的属性。使用25461作为供应商代码。

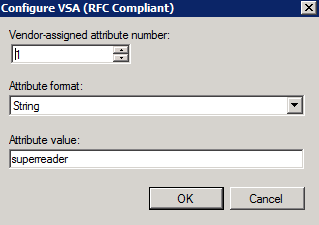

- 在 "配置" 属性中, 配置 "superreader" 值, 它将只对分配给将具有该角色的用户组的用户进行只读访问:

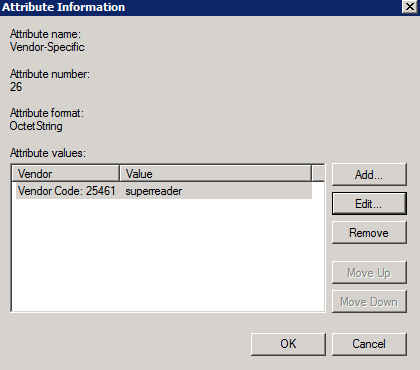

- 安装程序的外观应类似于以下内容:

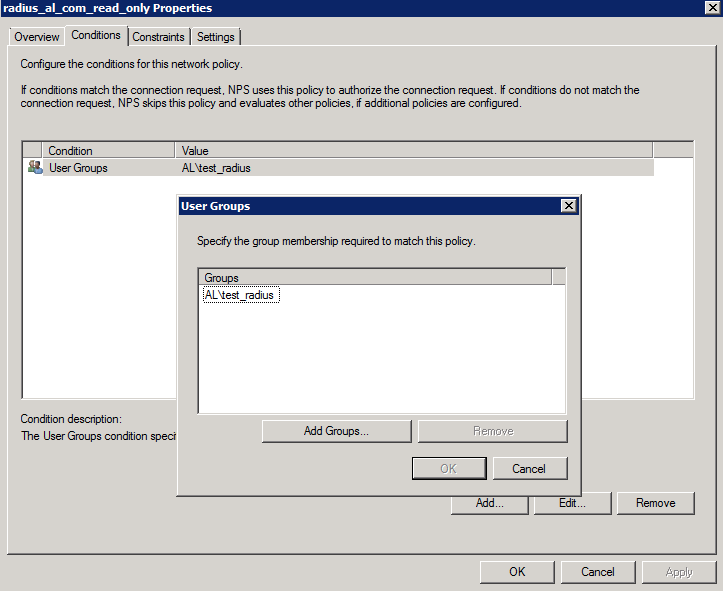

- 在 Windows 服务器上, 配置将具有只读管理角色的域用户组。 在 "NPS > 策略 > 网络策略" 下, 在策略的 "条件" 选项卡中选择相应的组:

- 使用属于组的用户测试登录

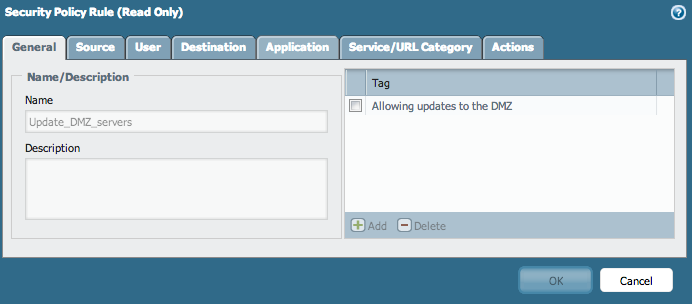

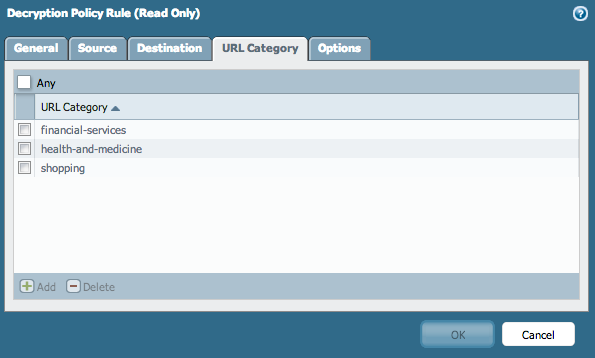

- 登录后, 用户应具有对防火墙的只读访问权限。此用户不允许进行任何更改 (每个窗口都应该是只读的, 每个操作都应灰色), 如下所示:

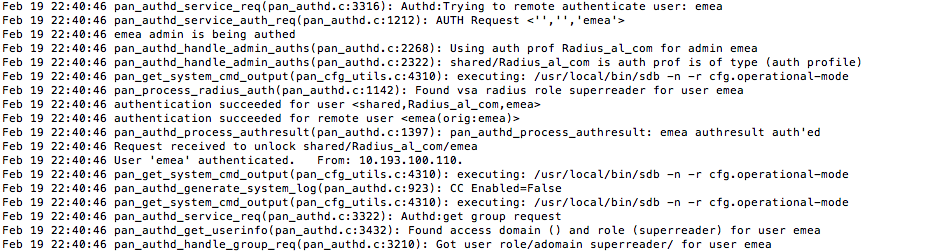

- 可以在防火墙上的审核日志中验证连接。给登录用户的角色应该是 "superreader"

- 如果检测到日志记录的任何问题, 请使用以下命令在防火墙的 "authd.log" 中搜索错误:

>> 跟踪是 mp 日志 authd.log

思科 ACS 5。2

- 按照上面的 Windows 2008 配置步骤1、2和 3, 使用 ACS 服务器的相应设置 (IP 地址、端口和共享机密)。

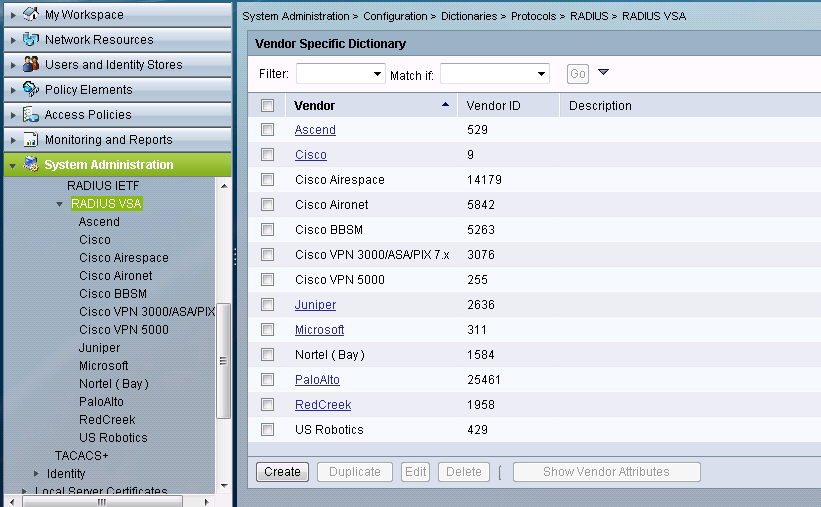

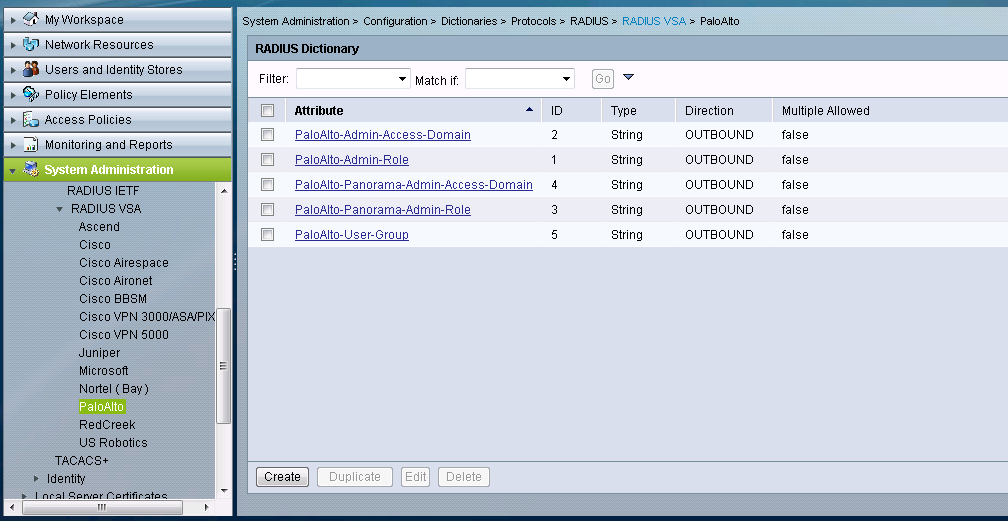

- 在 ACS 中, 在RADIUS 下, vsa使用供应商 ID 创建 PaloAlto VSA: 25461.

- 然后, 选择帕洛阿尔托 VSA 并使用属性和 id 创建 RADIUS 字典。请记住, 所有的词典都已创建, 但只有 PaloAlto 管理角色 (ID=1) 用于将只读值分配给管理帐户.

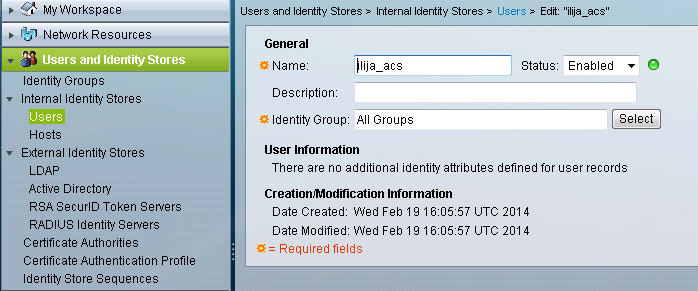

- 在 GUI 的 "用户和标识存储" 部分的 "用户" 下, 创建将用于登录到防火墙的用户。

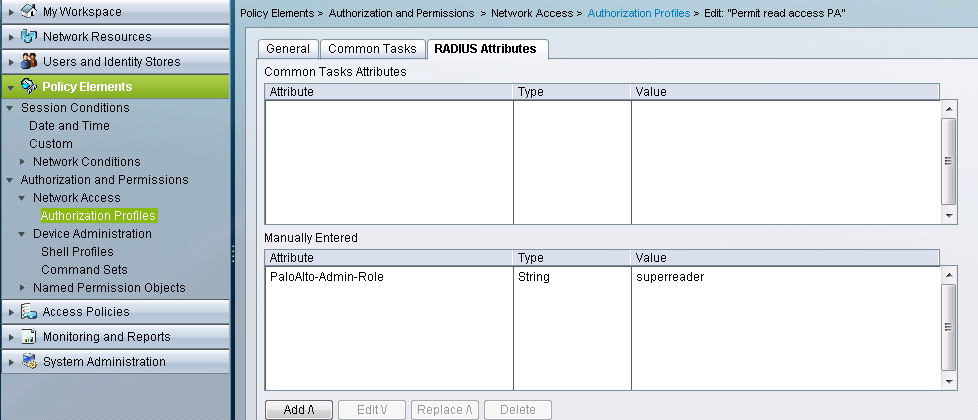

- 在 "策略元素" 下, 为将使用 PaloAlto 管理角色词典的 "superreader" 角色创建授权配置文件。

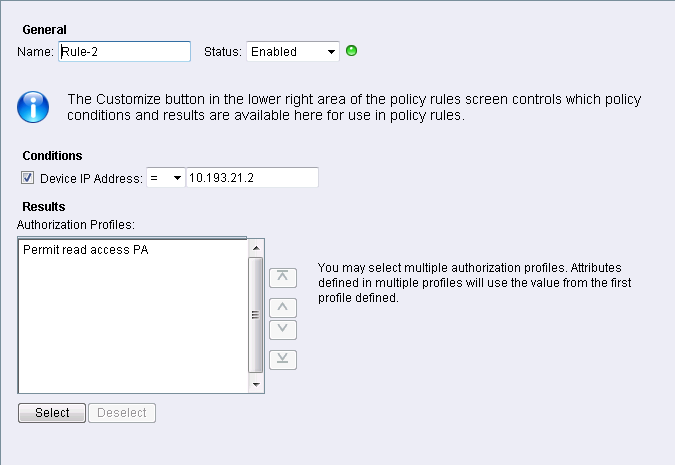

- 在授权部分的 "访问策略" 下, 创建一个规则, 允许使用以前创建的允许读取访问 PA 授权配置文件访问防火墙的 IP 地址。

- 使用作为组的一部分的用户测试登录。

- 登录后, 用户应具有对防火墙的只读访问权限。此用户不允许更改。

- 可以在防火墙上的审核日志中验证连接。

- 如果检测到日志记录的任何问题, 请使用以下命令在防火墙的 "authd.log" 中搜索错误:

>> 跟踪是 mp 日志 authd.log

请参见

radius 供应商特定属性 (VSA) -用于配置在赢2003或 Cisco ACS 4.0 上运行的 radius 的管理角色.

所有者: ialeksov