Win2008 で Cisco ACS 5.2 を実行している RADIUS で読み取り専用の管理者アクセスを構成します。

49060

Created On 09/25/18 17:50 PM - Last Modified 06/08/23 21:42 PM

Resolution

概要

パロアルトネットワークデバイスには、ファイアウォールに対する読み取り権限のみを持つ、組み込みのデバイスリーダーロールがあります。superreader ロールを使用すると、管理者は現在のデバイスに読み取り専用でアクセスできます。このドキュメントでは、Microsoft Windows 2008 および Cisco ACS 5.2 で実行されている RADIUS サーバーの superreader の役割を構成する方法について説明します。この原則は、パロ・アルト・ネットワーク・デバイス上の定義済みまたはカスタム・ロールでも同じです。

ロールは、Radius ベンダ固有の属性 (VSA) を使用して、パロアルトネットワークデバイス上で構成されます。

メモ:このドキュメントの手順に従う前に、RADIUS サーバーを起動して実行する必要があります。

手順

Windows サーバー2008の半径

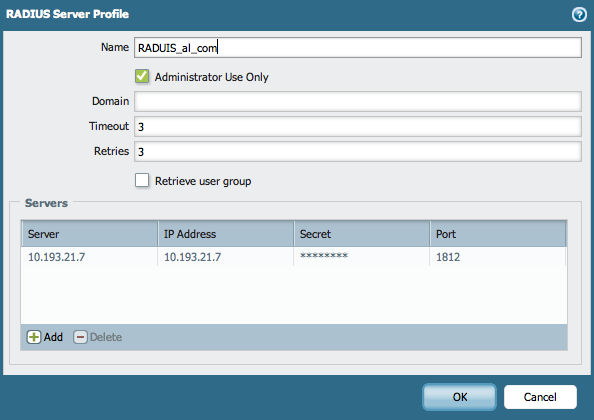

- パロアルトネットワークデバイスで、[デバイス] > [サーバープロファイル] > [radius] に移動し、radius サーバーの IP アドレス、ポート、および共有シークレットを使用して radius サーバープロファイルを構成します。

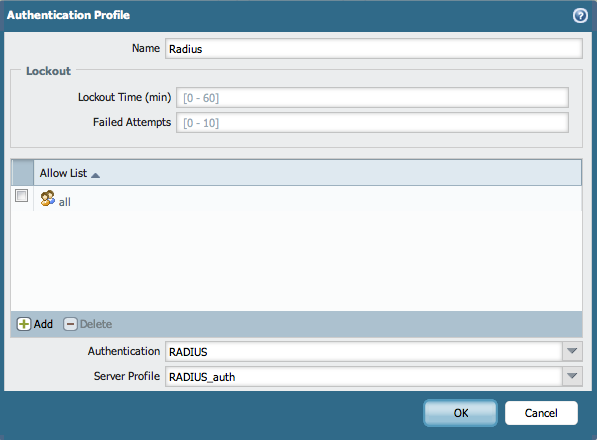

- [デバイス] > [認証プロファイル] に移動し、RADIUS サーバープロファイルを使用して認証プロファイルを作成します。

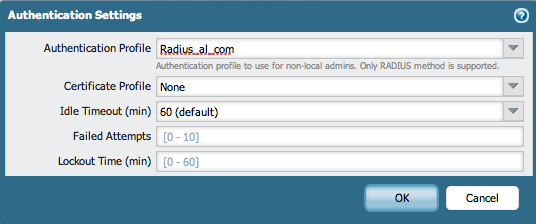

- [デバイス] > [セットアップ] > [認証の設定] に移動し、手順1で作成した RADIUS 認証プロファイルを選択します (上の図を参照)。

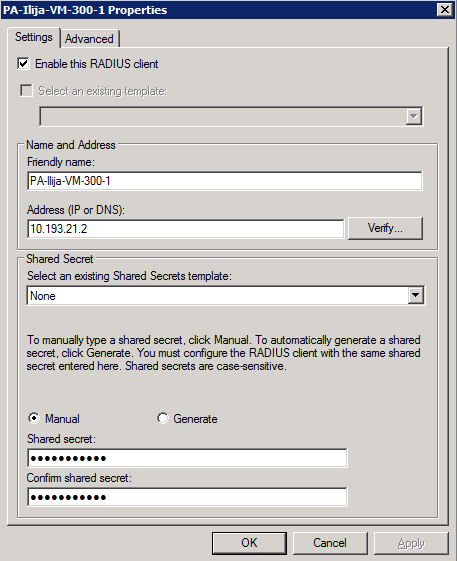

- Windows サーバーで、ファイアウォールをクライアントとして追加します。

[NPS] > [radius クライアントとサーバー] > [radius クライアント] で、ファイアウォールの IP アドレスとファイアウォールに使用する共有シークレットを使用して、クライアントプロファイルを作成します。

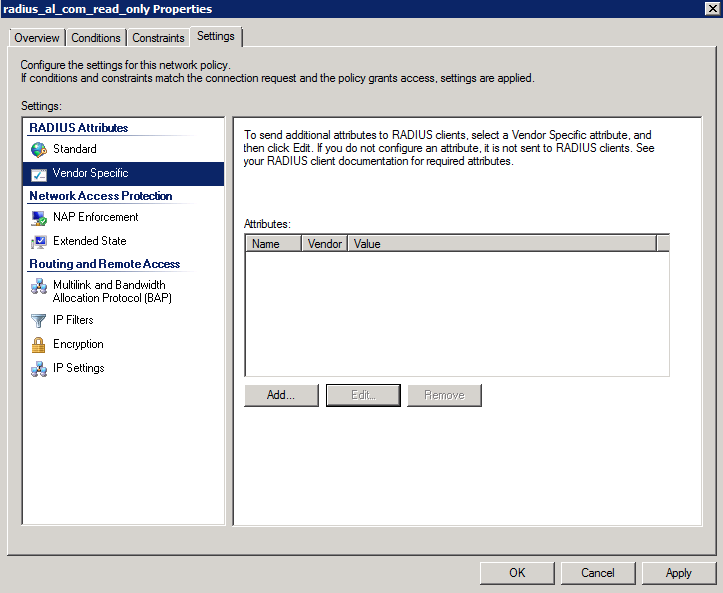

- Windows サーバーで、パロアルトネットワークの RADIUS VSA 設定を構成します。

[NPS] > [ポリシー] > [ネットワークポリシー] で、ファイアウォールで使用される特定のポリシーを作成します。

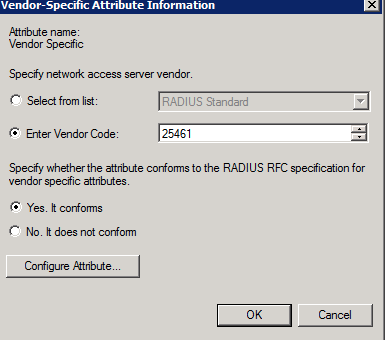

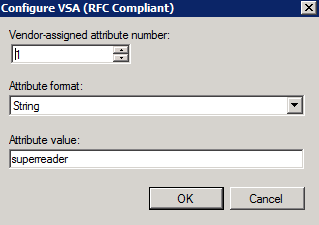

- パロアルトネットワークファイアウォールのベンダ固有の属性を追加します。25461をベンダコードとして使用します。

- [構成] 属性で、そのロールを持つユーザーのグループに割り当てられているユーザーに読み取り専用のアクセス権のみを与える "superreader" 値を構成します。

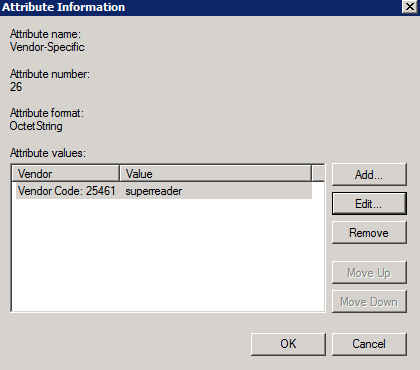

- セットアップは次のようになります。

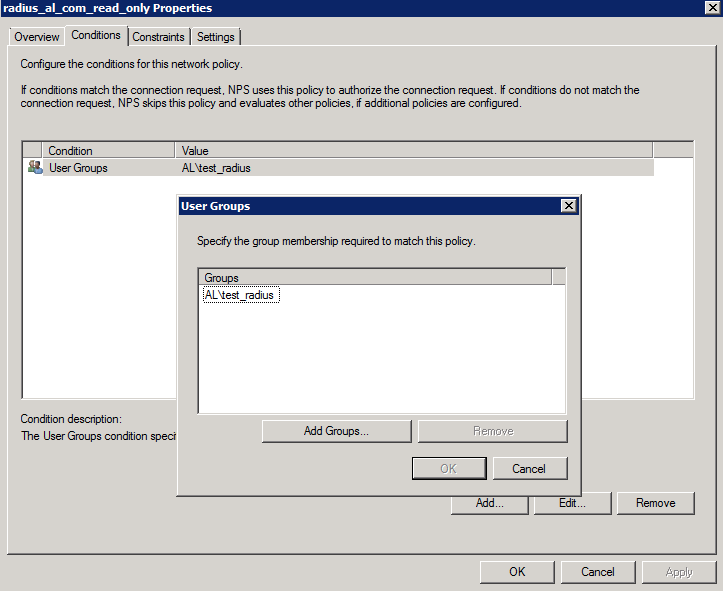

- Windows サーバーで、読み取り専用の管理者の役割を持つドメインユーザーのグループを構成します。 [NPS] > [ポリシー] > [ネットワークポリシー] の下の [条件] タブで適切なグループを選択します。

- グループの一部であるユーザーを使用してログインをテストする

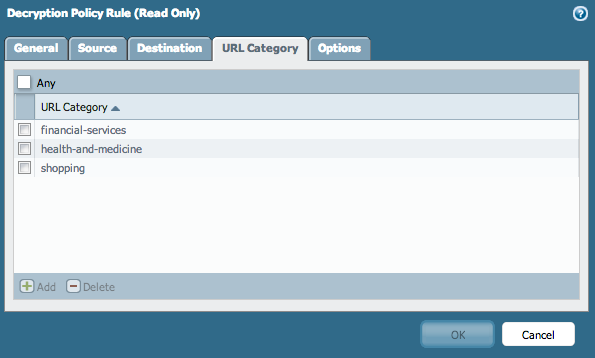

- ログイン後、ユーザーはファイアウォールへの読み取り専用アクセス権を持っている必要があります。このユーザーに対して変更は許可されません (すべてのウィンドウは読み取り専用で、すべてのアクションは灰色で表示されます)。

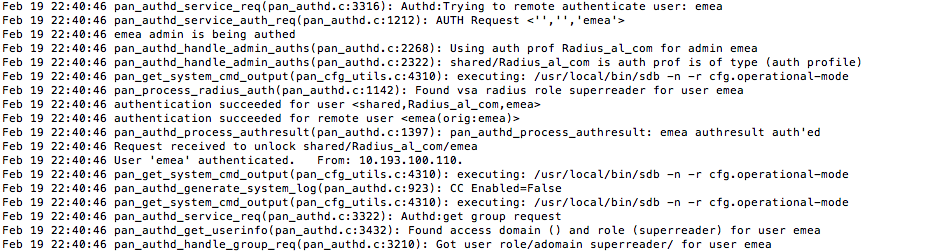

- 接続は、ファイアウォールの監査ログで確認できます。ログインしているユーザーに与えられる役割は、"superreader" である必要があります

- ログ記録に関する問題が検出された場合は、次のコマンドを使用して、ファイアウォールの "authd" でエラーを検索します。

> 尾ははい mp-ログ authd に従ってください

シスコ ACS 5.2

- ACS サーバー (IP アドレス、ポート、および共有シークレット) に適切な設定を使用して、上記の Windows 2008 構成の手順1、2、3を実行します。

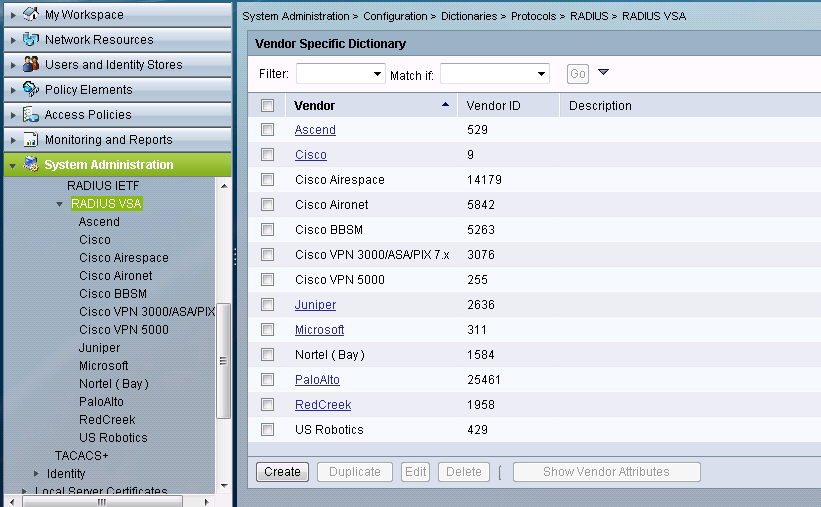

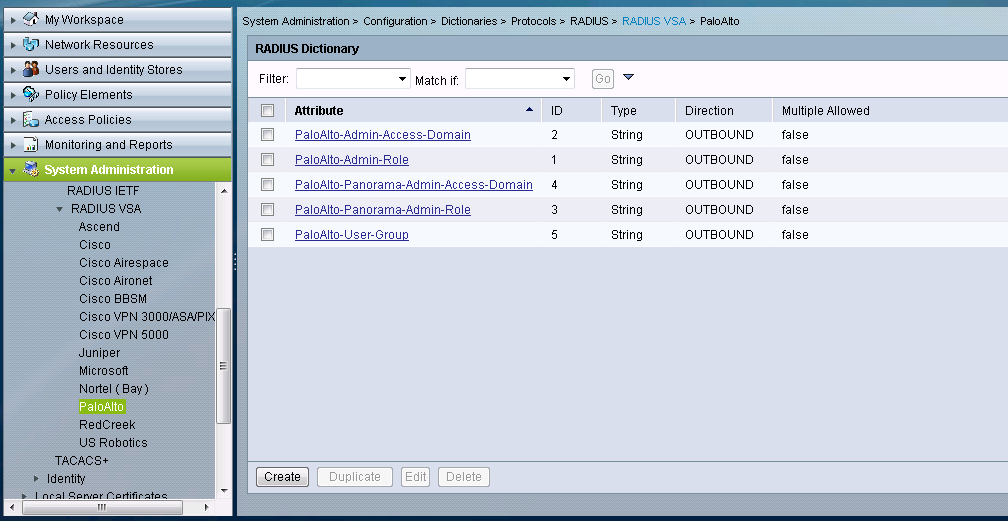

- ACS の [RADIUS vsa] で、ベンダ ID: 25461 を使用して PaloAlto vsa を作成します。

- その後、パロアルト VSA を選択し、属性と id を使用して RADIUS ディクショナリを作成します。すべてのディクショナリが作成されていることに注意してくださいが、管理者アカウントに読み取り専用の値を割り当てるには、ID = 1 の PaloAlto-admin ロールのみが

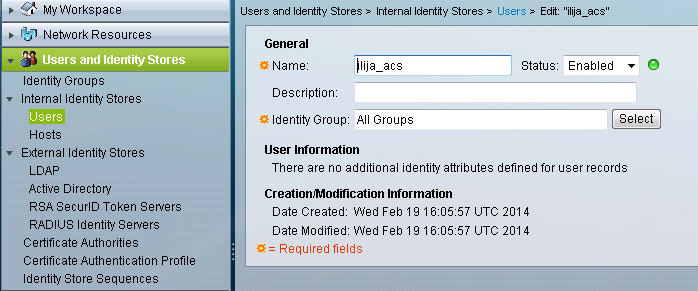

使用されます。 - GUI の [ユーザーと id ストア] セクションの [ユーザー] で、ファイアウォールへのログインに使用するユーザーを作成します。

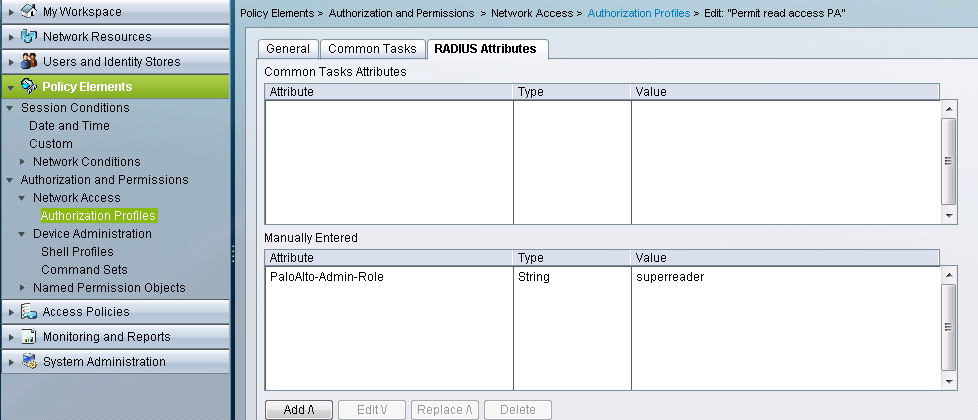

- [ポリシー要素] で、PaloAlto-管理者ロールディクショナリを使用する "superreader" ロールの承認プロファイルを作成します。

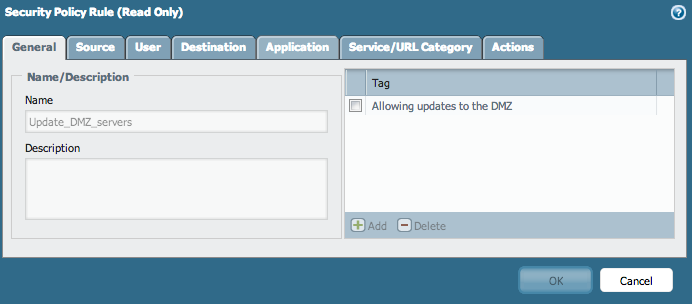

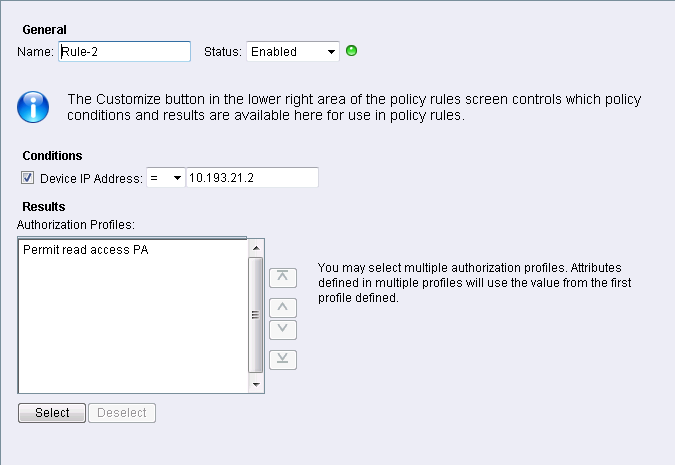

- 承認パーツの [アクセスポリシー] で、以前に作成した読み取りアクセス許可プロファイルを使用して、ファイアウォールの IP アドレスへのアクセスを許可するルールを作成します。

- グループの一部であるユーザーを使用してログインをテストします。

- ログイン後、ユーザーはファイアウォールへの読み取り専用アクセス権を持っている必要があります。このユーザーには変更は許可されません。

- 接続は、ファイアウォールの監査ログで確認できます。

- ロギングに関する問題が検出された場合は、次のコマンドを使用してファイアウォールの "authd" でエラーを検索します。

> 尾ははい mp-ログ authd に従ってください

また見なさい

radius ベンダ固有の属性 (VSA) -Win 2003 または Cisco ACS 4.0 で実行されている radius を使用して管理者の役割を構成する場合。

所有者: ialeksov