Configuration des accès en lecture seule Admin avec rayon fonctionnant sur Win2008 et Cisco ACS 5.2

Resolution

Vue d’ensemble

L'appareil de Palo Alto Networks possède un rôle de lecteur de périphérique intégré qui n'a que des droits de lecture sur le pare-feu. Le rôle de superlecture permet aux administrateurs d'accéder en lecture seule au périphérique en cours. Ce document décrit comment configurer le rôle de superlecture pour les serveurs RADIUS fonctionnant sous Microsoft Windows 2008 et Cisco ACS 5,2. Le principe est le même pour tout rôle prédéfini ou personnalisé sur l'appareil de Palo Alto Networks.

Les rôles sont configurés sur le périphérique Palo Alto Networks à l'Aide des attributs spécifiques au fournisseur RADIUS (VSA).

Remarque: les serveurs RADIUS doivent être opérationnels avant de suivre les étapes de ce document.

Étapes

Windows Server 2008 RADIUS

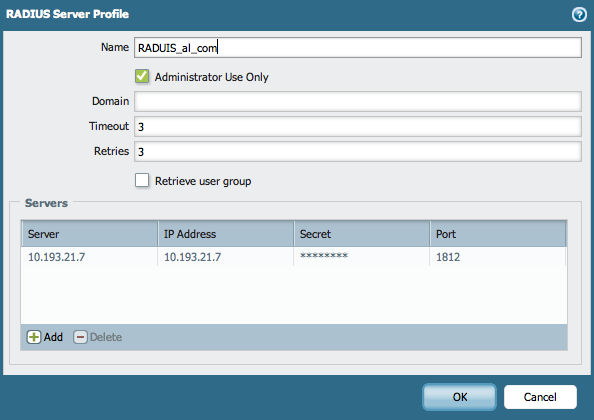

- Sur le périphérique de Palo Alto Networks, accédez au périphérique > profil du serveur > RADIUS et configurez le profil du serveur RADIUS en utilisant l'adresse IP, le port et le secret partagé pour le serveur RADIUS.

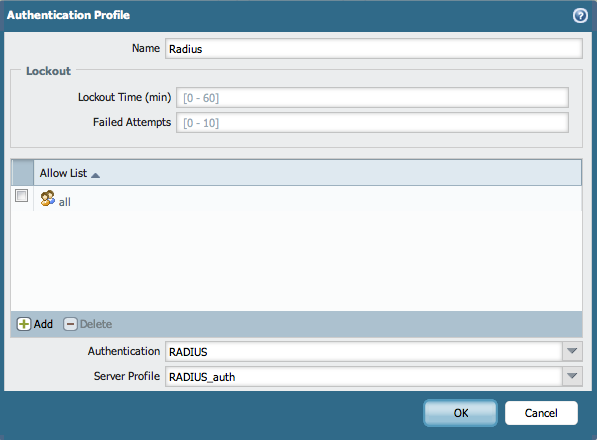

- Accédez au profil d'Authentification Device > et créez un profil d'Authentification à l'Aide du profil de serveur RADIUS.

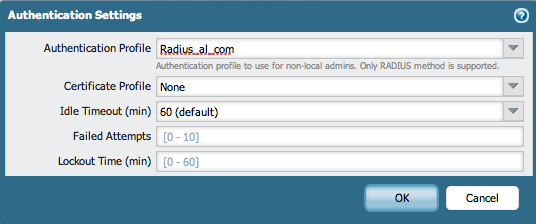

- Accédez au périphérique > Setup > paramètres d'Authentification et choisissez le profil d'Authentification RADIUS qui a été créé à l'Étape 1 (illustré ci-dessus):

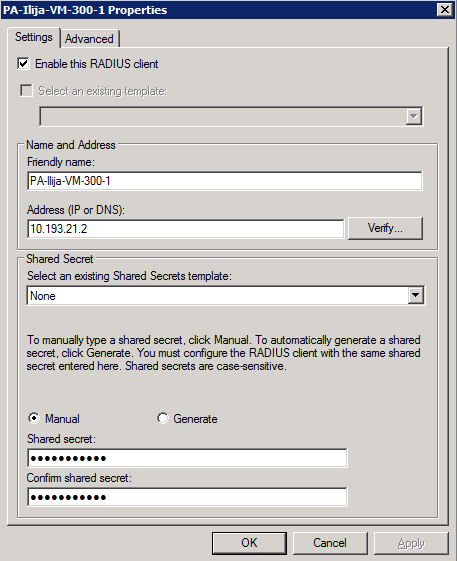

- Sur le serveur Windows, ajoutez le pare-feu en tant que client.

Sous NPS > clients RADIUS et serveurs > clients RADIUS, créez le profil client à l'Aide de l'adresse IP du pare-feu et d'un secret partagé qui sera utilisé pour le pare-feu:

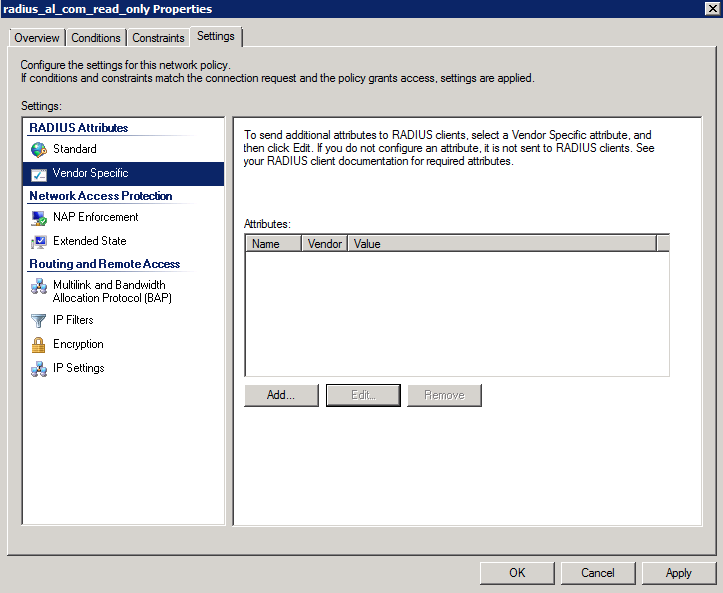

- Sur le serveur Windows, configurez les paramètres VSA du rayon de Palo Alto Networks.

Sous NPS > polices > stratégies réseau, créer une stratégie spécifique qui sera utilisé par le pare-feu:

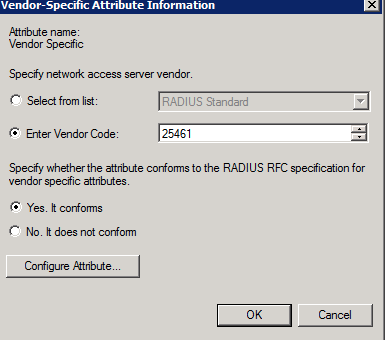

- Ajoutez les attributs spécifiques au fournisseur pour le pare-feu de Palo Alto Networks. Utilisez 25461 comme code fournisseur.

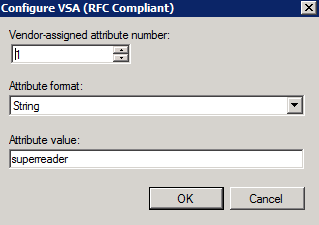

- Dans l'attribut configure, configurez la valeur de «surlecture» qui donnera uniquement un accès en lecture seule aux utilisateurs affectés au groupe d'utilisateurs qui aura ce rôle:

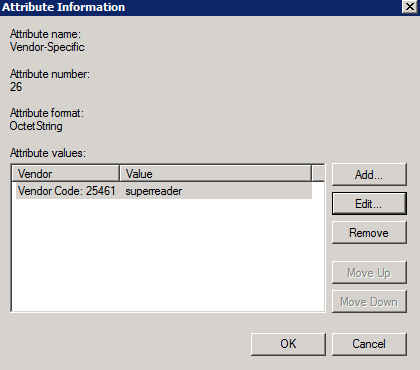

- Le programme d'installation doit ressembler à ce qui suit:

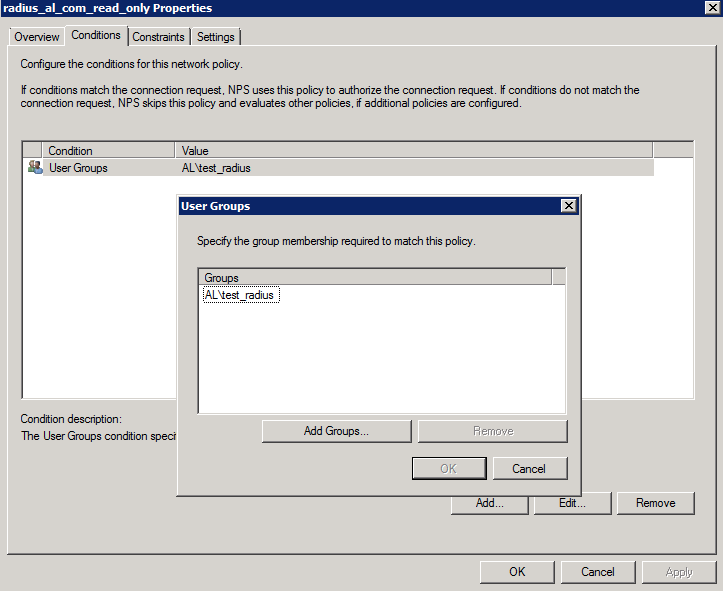

- Sur le serveur Windows, configurez le groupe d'utilisateurs de domaine vers lequel aura le rôle d'administrateur en lecture seule. Sous NPS > polices > stratégies réseau, sélectionnez le groupe approprié dans l'onglet conditions de la stratégie:

- Testez la connexion avec l'utilisateur qui fait partie du groupe

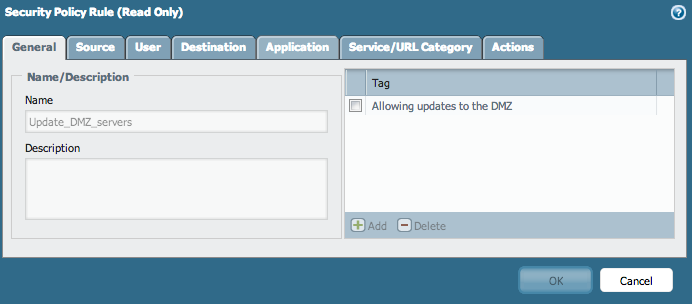

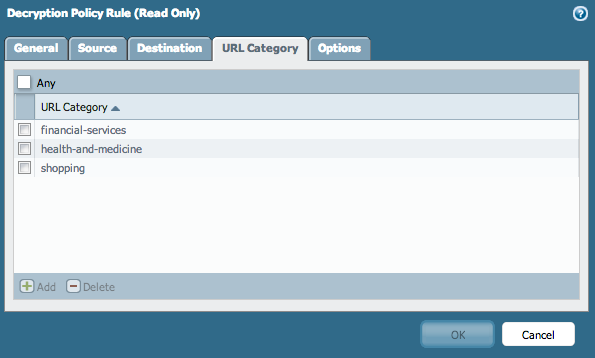

- Après la connexion, l'utilisateur doit disposer de l'accès en lecture seule au pare-feu. Aucun changement n'est autorisé pour cet utilisateur (chaque fenêtre doit être en lecture seule et chaque action doit être grisée), comme indiqué ci-dessous:

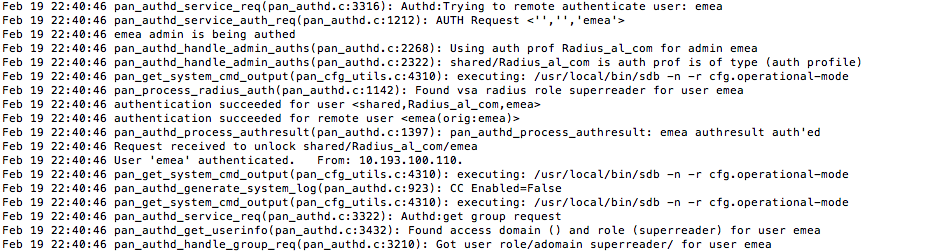

- La connexion peut être vérifiée dans les journaux d'audit sur le pare-feu. Le rôle qui est donné à l'utilisateur connecté doit être "superreader"

- Si des problèmes de journalisation sont détectés, recherchez les erreurs dans le "authd. log" sur le pare-feu à l'Aide de la commande suivante:

> tail suivre Oui MP -log authd. log

Cisco ACS 5,2

- Suivez les étapes 1, 2 et 3 de la configuration de Windows 2008 ci-dessus, en utilisant les paramètres appropriés pour le serveur ACS (adresse IP, port et secret partagé).

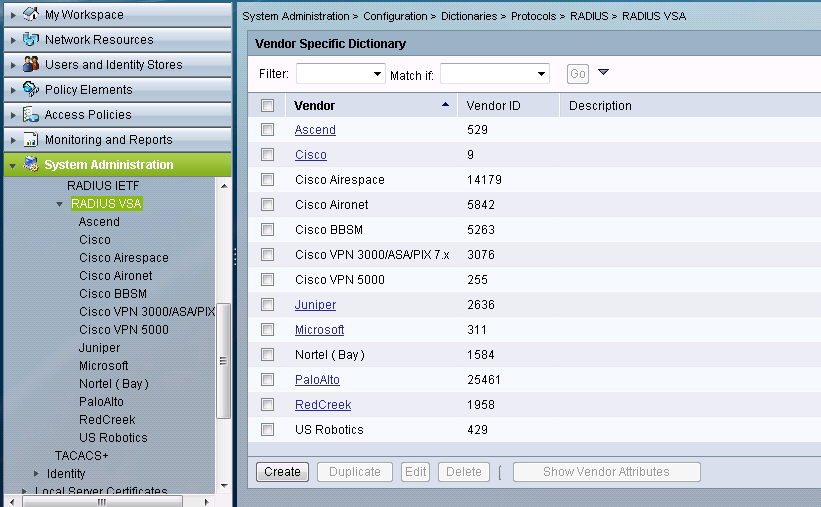

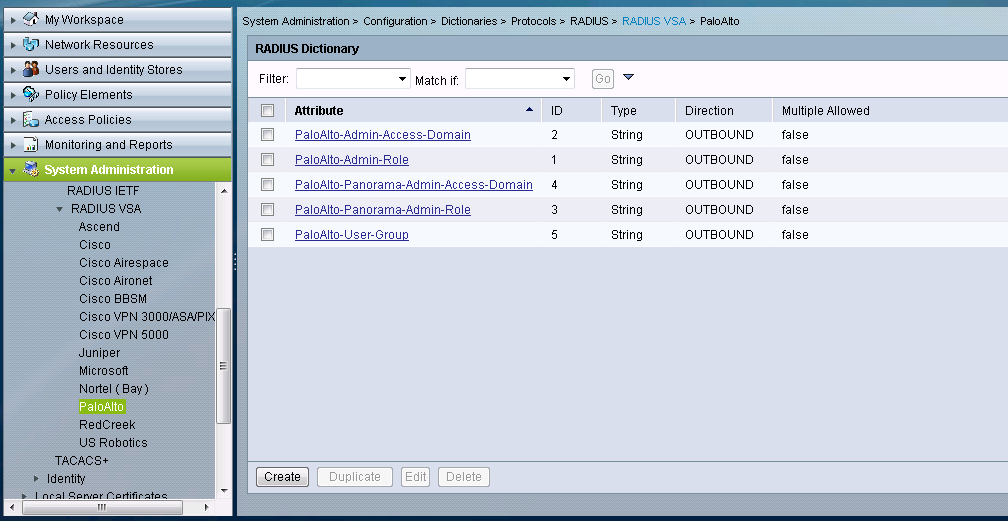

- Sur l'ACS, sous RADIUS VSA, créez le PaloAlto VSA à l'Aide de L'ID de fournisseur: 25461.

- Après cela, sélectionnez le Palo Alto VSA et créez les dictionnaires RADIUS en utilisant les attributs et les ID. Gardez à l'esprit que tous les dictionnaires ont été créés, mais seul le PaloAlto-admin-Role (avec l'ID = 1) est utilisé pour affecter la valeur en lecture seule au compte admin.

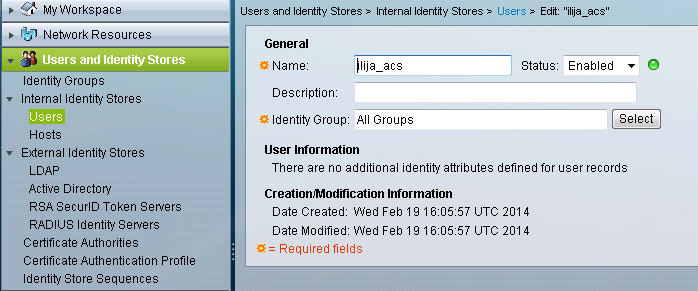

- Sous utilisateurs sur la section utilisateurs et magasins d'Identité de l'INTERFACE graphique, créez l'utilisateur qui sera utilisé pour se connecter au pare-feu.

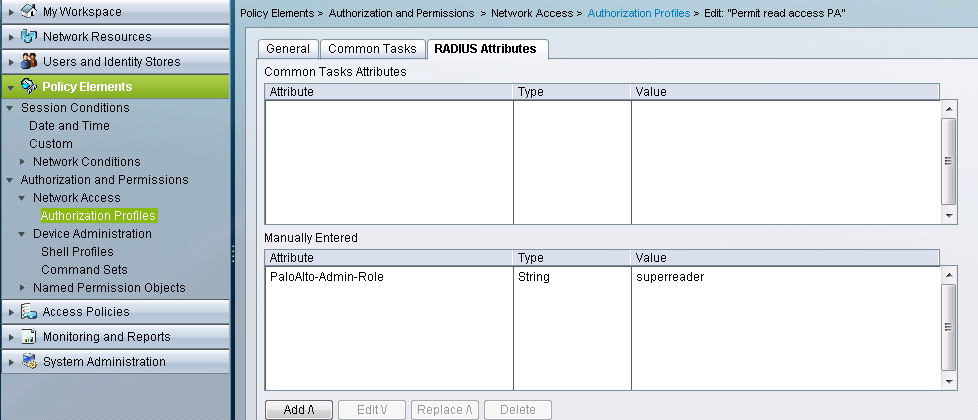

- Sous éléments de stratégie, créez un profil d'autorisation pour le rôle de «superlecture» qui utilisera le dictionnaire PaloAlto-admin-Role.

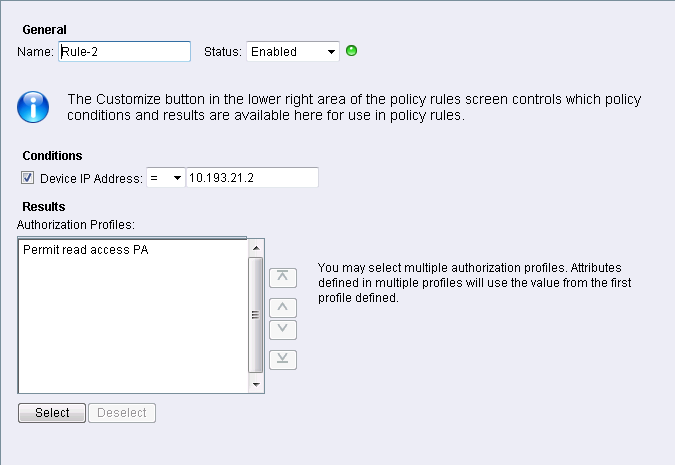

- Dans la partie autorisation, sous stratégies d'accès, créez une règle qui autorisera l'accès à l'adresse IP du pare-feu à l'Aide du profil d'autorisation d'accès en lecture permis qui a été créé auparavant.

- Testez la connexion avec l'utilisateur qui fait partie du groupe.

- Après la connexion, l'utilisateur doit disposer de l'accès en lecture seule au pare-feu. Aucun changement n'est autorisé pour cet utilisateur.

- La connexion peut être vérifiée dans les journaux d'audit sur le pare-feu.

- Si des problèmes de journalisation sont détectés, recherchez les erreurs dans le "authd. log" sur le pare-feu à l'Aide de la commande suivante:

> tail suivre oui MP-log authd. log

Voir aussi

Attributs spécifiques aux fournisseurs RADIUS (VSA) -pour configurer les rôles Admin avec RADIUS fonctionnant sur Win 2003 ou Cisco ACS 4,0.

propriétaire : ialeksov