Configuración de acceso de Admin de sólo lectura con radio en Win2008 y Cisco ACS 5.2

Resolution

Resumen

El dispositivo Palo Alto Networks tiene una función de lector de dispositivos incorporada que sólo ha leído los derechos del firewall. La función de superlectura proporciona a los administradores acceso de sólo lectura al dispositivo actual. Este documento describe cómo configurar la función de superlectura para los servidores RADIUS que se ejecutan en Microsoft Windows 2008 y Cisco ACS 5,2. El principio es el mismo para cualquier función predefinida o personalizada en el dispositivo de redes palo alto.

Las funciones se configuran en el dispositivo Palo Alto Networks mediante atributos específicos de proveedor RADIUS (VSA).

Nota: los servidores RADIUS deben estar en funcionamiento antes de seguir los pasos de este documento.

Pasos

Windows Server 2008 RADIUS

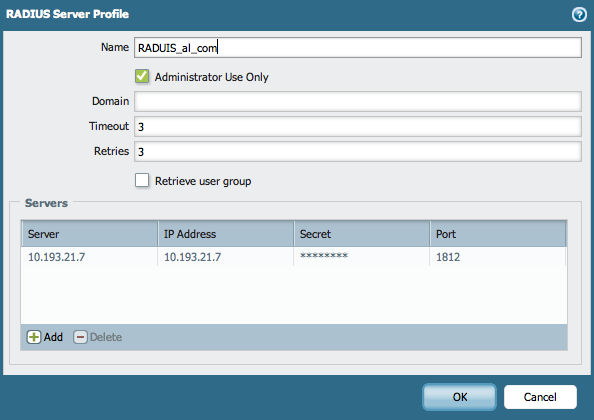

- En el dispositivo Palo Alto Networks, vaya al perfil del servidor de dispositivo > > RADIUS y configure el perfil de servidor RADIUS utilizando la dirección IP, el puerto y el secreto compartido para el servidor RADIUS.

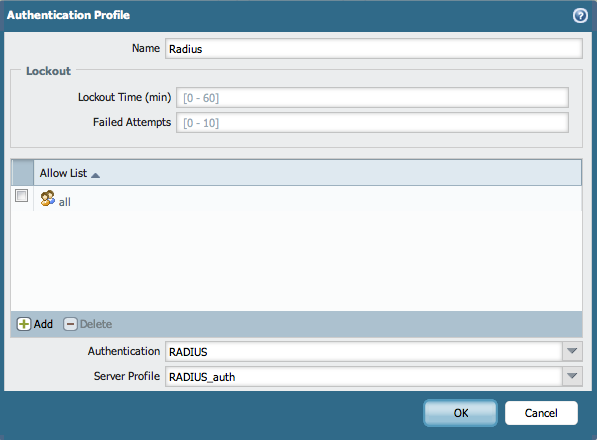

- Ir al perfil de autenticación de dispositivo > y crear un perfil de autenticación mediante el perfil de servidor RADIUS.

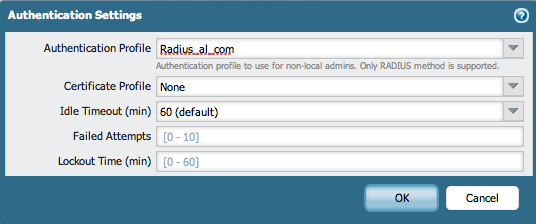

- Ir al dispositivo > configuración > configuración de autenticación y elija el perfil de autenticación RADIUS que se creó en el paso 1 (mostrado arriba):

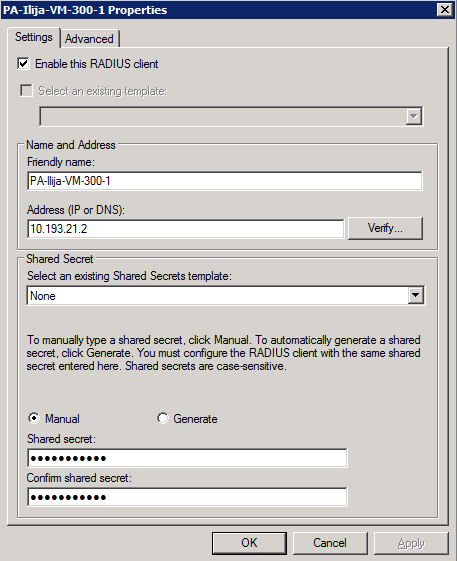

- En el servidor Windows, agregue el cortafuegos como cliente.

Bajo NPS > clientes y servidores RADIUS > clientes RADIUS, cree el perfil del cliente utilizando la dirección IP del cortafuegos y un secreto compartido que se usará para el cortafuegos:

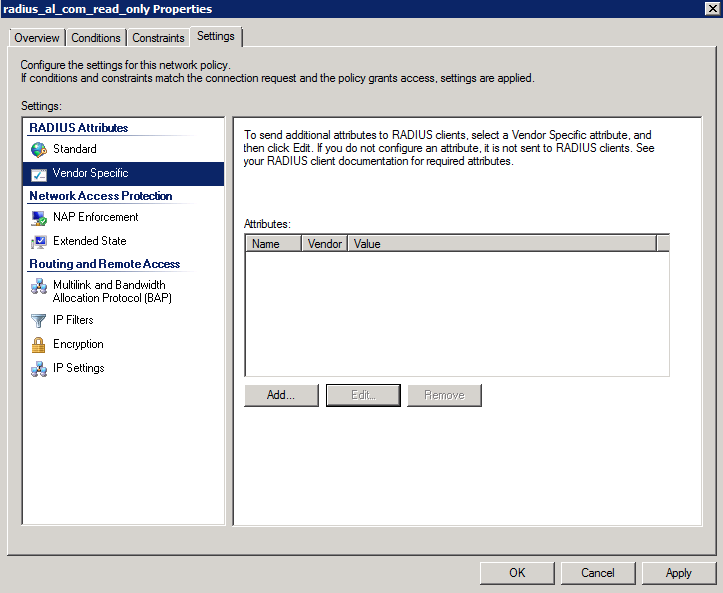

- En el servidor Windows, configure la configuración del VSA de RADIUS de Palo Alto Networks.

Bajo NPS > políticas > directivas de red, cree una directiva específica que será utilizada por el Firewall:

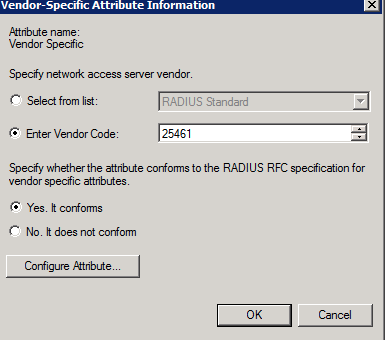

- Agregue los atributos específicos del proveedor para el cortafuegos de Palo Alto Networks. Utilice 25461 como código de proveedor.

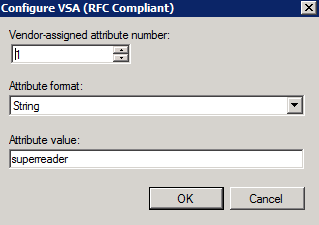

- En el atributo configure, configure el valor "superleaser" que sólo proporcionará acceso de sólo lectura a los usuarios que se asignen al grupo de usuarios que tendrán ese rol:

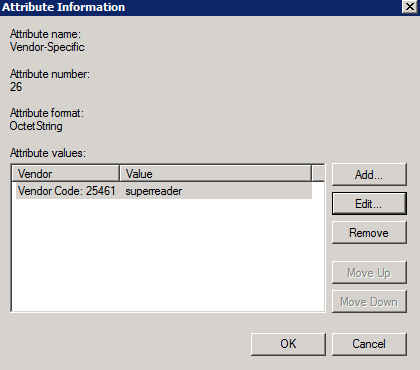

- La configuración debe ser similar a la siguiente:

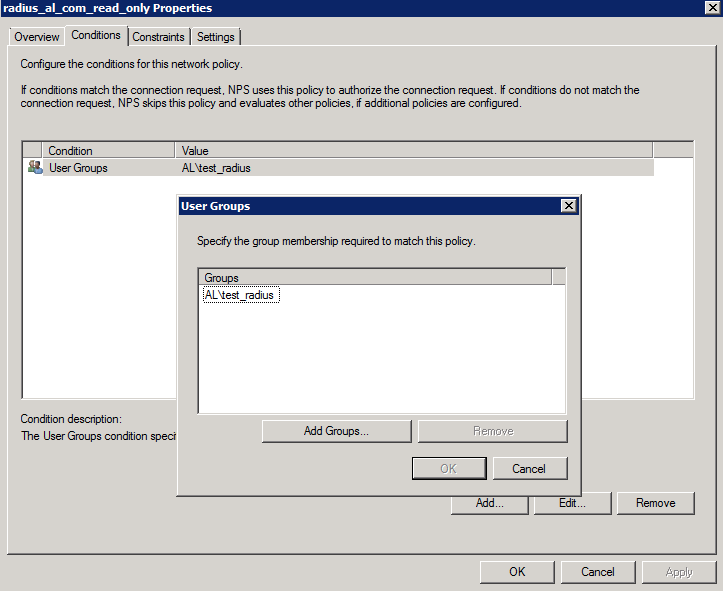

- En el servidor de Windows, configure el grupo de usuarios de dominio a los que tendrá la función de administración de sólo lectura. Bajo NPS > políticas > directivas de red, seleccione el grupo apropiado en la ficha condiciones de la Directiva:

- Probar el inicio de sesión con el usuario que forma parte del grupo

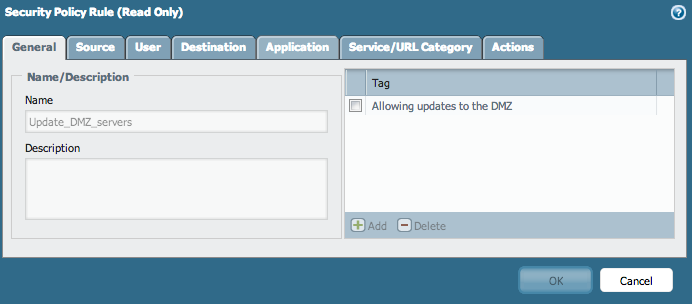

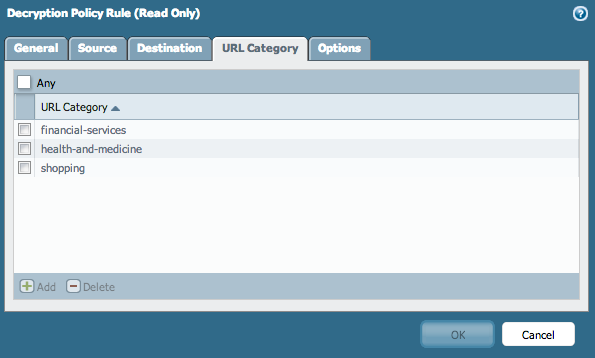

- Después del inicio de sesión, el usuario debe tener el acceso de sólo lectura al cortafuegos. No se permiten cambios para este usuario (cada ventana debe ser de sólo lectura y cada acción debe estar en gris), como se muestra a continuación:

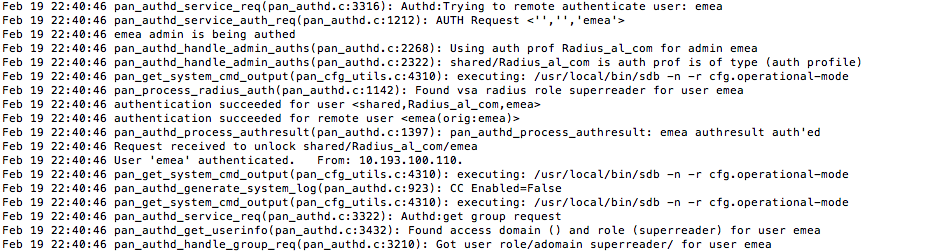

- La conexión se puede verificar en los logs de auditoría del firewall. El rol que se da al usuario que ha iniciado sesión debe ser "superreader"

- Si se detecta algún problema con el registro, busque errores en el "authd. log" en el cortafuegos utilizando el siguiente comando:

> cola siga sí MP-log authd. log

Cisco ACS 5,2

- Siga los pasos 1, 2 y 3 de la configuración de Windows 2008 anterior, utilizando los ajustes apropiados para el servidor ACS (dirección IP, puerto y secreto compartido).

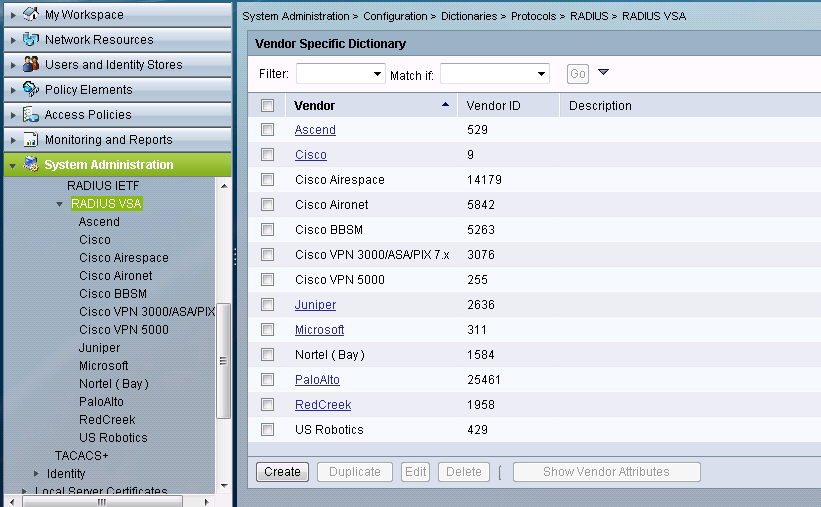

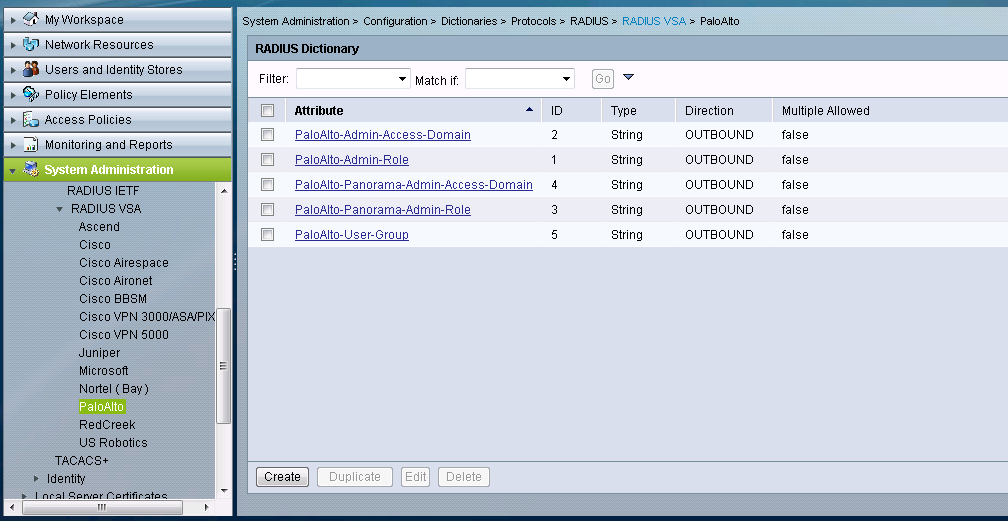

- En el ACS, bajo RADIUS VSA, cree el VSA PaloAlto utilizando el ID del proveedor: 25461.

- Después, seleccione el palo alto VSA y cree los diccionarios RADIUS utilizando los atributos y los IDs. Tenga en cuenta que todos los diccionarios se han creado, pero sólo el PaloAlto-admin-role (con el ID = 1) se utiliza para asignar el valor de sólo lectura a la cuenta admin.

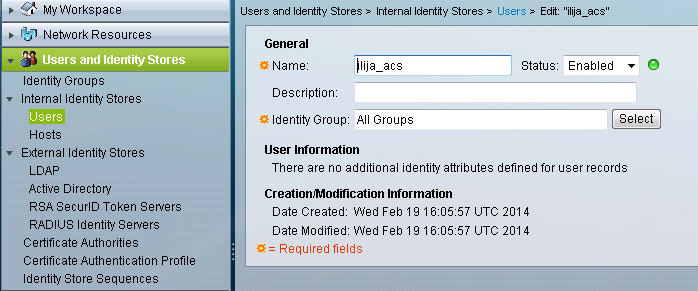

- En los usuarios de la sección usuarios y almacenes de identidad de la GUI, cree el usuario que se usará para iniciar sesión en el cortafuegos.

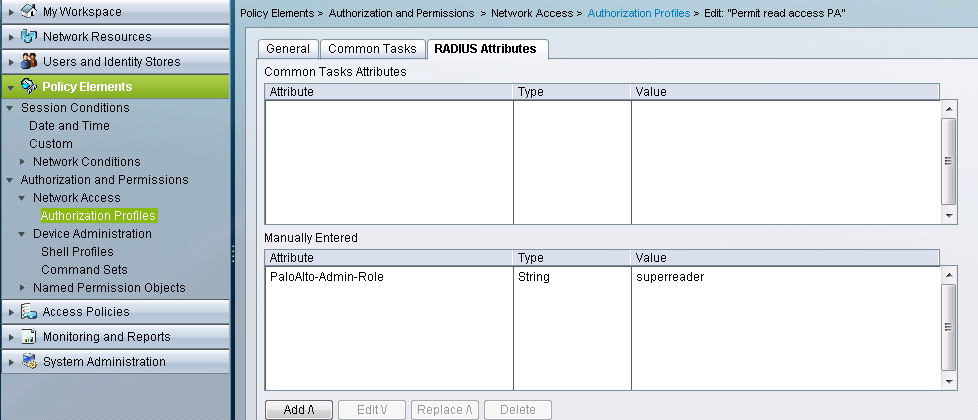

- En elementos de Directiva, cree un perfil de autorización para el rol de "superlectura" que usará el Diccionario PaloAlto-admin-role.

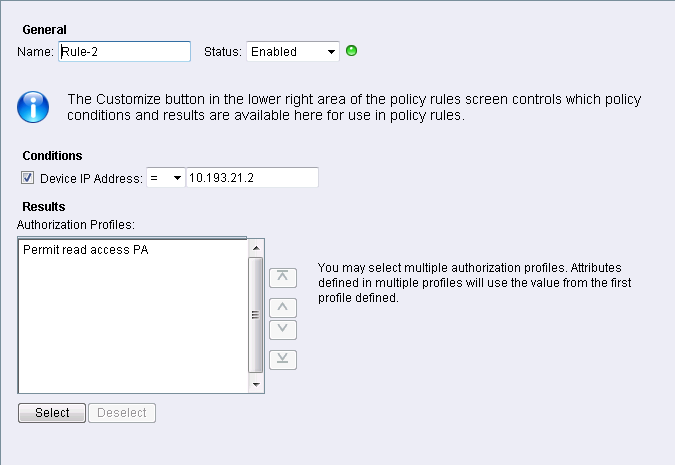

- En la parte de autorización, bajo directivas de acceso, cree una regla que permita el acceso a la dirección IP del cortafuegos mediante el perfil de autorización PA de acceso de lectura de permiso que se ha creado antes.

- Pruebe el inicio de sesión con el usuario que forma parte del grupo.

- Después del inicio de sesión, el usuario debe tener el acceso de sólo lectura al cortafuegos. No se permiten cambios para este usuario.

- La conexión se puede verificar en los logs de auditoría del firewall.

- Si se detecta algún problema con el registro, busque errores en el "authd. log" en el cortafuegos usando el siguiente comando:

> cola siga sí MP-log authd. log

Ver también

Atributos específicos de proveedor RADIUS (VSA) : para configurar funciones de administración con RADIUS ejecutándose en Win 2003 o Cisco ACS 4,0.

Propietario: ialeksov