Nur-Lese Admin-Zugriff konfigurieren mit RADIUS unter Win2008 und Cisco ACS 5.2

Resolution

Übersicht

Das Gerät Palo Alto Networks verfügt über eine eingebaute Geräte Leser Rolle, die nur die Rechte an der Firewall gelesen hat. Die superreader-Rolle gibt Administratoren nur lesbaren Zugriff auf das aktuelle Gerät. In diesem Dokument wird beschrieben, wie die superreader-Rolle für RADIUS-Server, die auf Microsoft Windows 2008 und Cisco ACS 5,2 laufen, konfiguriert werden kann. Das Prinzip ist das gleiche für jede vorgegebene oder benutzerdefinierte Rolle auf dem Palo Alto Networks Gerät.

Die Rollen werden auf dem Palo Alto Networks-Gerät mit RADIUS-Vendor-spezifischen Attributen (VSA) konfiguriert.

Hinweis: die RADIUS-Server müssen vor dem Befolgen der Schritte in diesem Dokument laufen.

Schritte

Windows Server 2008 RADIUS

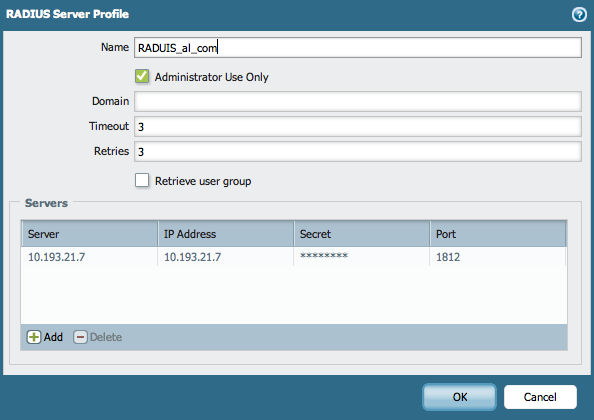

- Auf dem Gerät Palo Alto Networks gehen Sie zum Device > Server Profile > RADIUS und konfigurieren das RADIUS-Server-Profil mit der IP-Adresse, dem Port und dem geteilten Geheimnis für den RADIUS-Server.

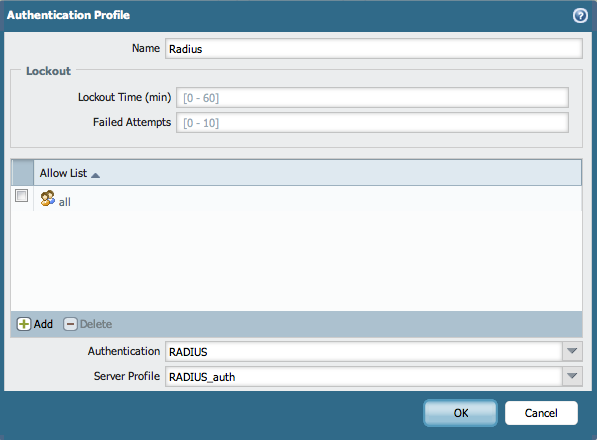

- Gehen Sie zum Device > Authentifizierungs Profil und erstellen Sie ein Authentifizierungs Profil mit RADIUS Server Profil.

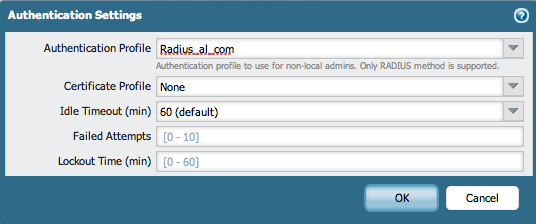

- Gehen Sie zu Device > Setup > Authentifizierungs Einstellungen und wählen Sie das RADIUS-Authentifizierungs Profil, das in Schritt 1 erstellt wurde (oben abgebildet):

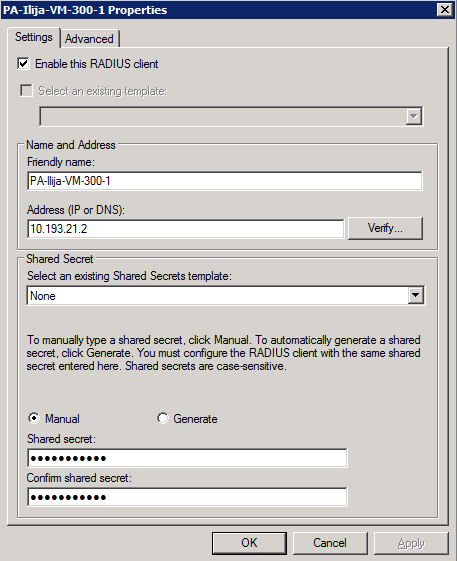

- Auf dem Windows-Server fügen Sie die Firewall als Client hinzu.

Unter NPS > RADIUS Clients und Server > RADIUS Clients erstellen Sie das Client-Profil mit der IP-Adresse der Firewall und einem gemeinsamen Geheimnis, das für die Firewall verwendet wird:

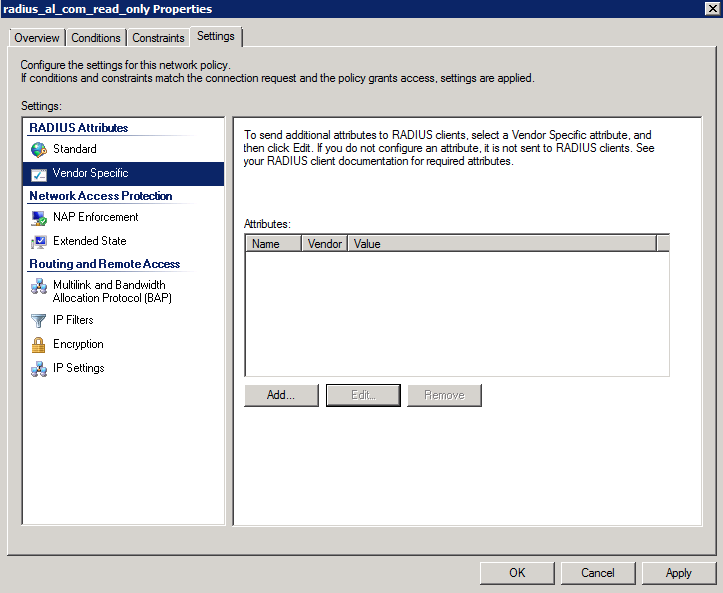

- Auf dem Windows-Server, konfigurieren Sie die Palo Alto Networks RADIUS VSA Einstellungen.

Unter NPS > polices > Netzwerk-RichtLinien, erstellen Sie eine spezifische Richtlinie, die von der Firewall verwendet wird:

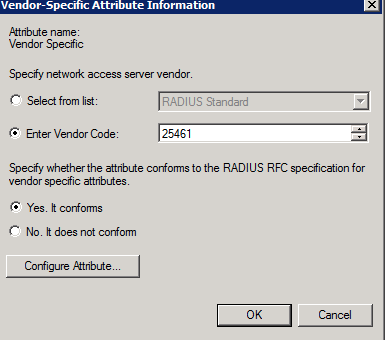

- Fügen Sie die HerstellerSpezifischen Attribute für die Palo Alto Networks Firewall hinzu. Verwenden Sie 25461 als Anbieter Code.

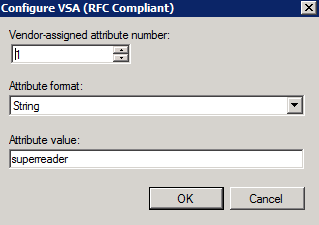

- In der Konfiguration Attribut, konfigurieren Sie den "superreader"-Wert, der nur nur lesbaren Zugriff auf die Benutzer, die der Gruppe der Benutzer, die diese Rolle haben wird zugeordnet werden:

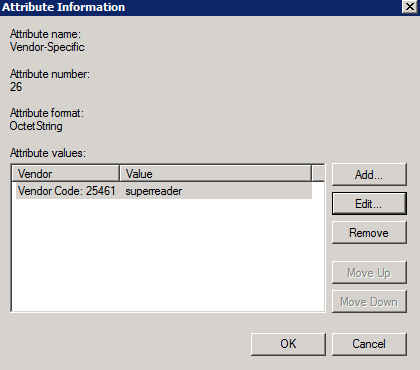

- Das Setup sollte ähnlich aussehen wie Folgendes:

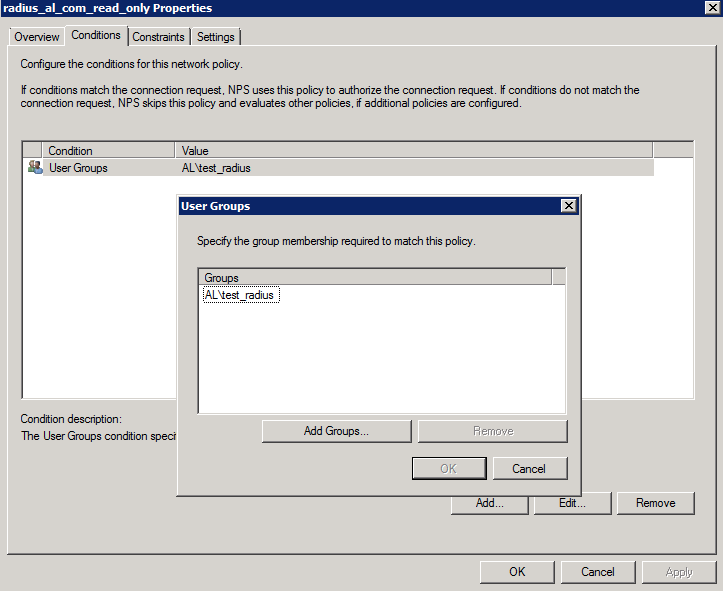

- Auf dem Windows-Server konfigurieren Sie die Gruppe der Domain-Benutzer, auf die die nur lesbare admin-Rolle haben wird. Unter NPS > polices > Netzwerk-RichtLinien wählen Sie die entsprechende Gruppe im Reiter Bedingungen der Richtlinie:

- Testen Sie das Login mit dem Benutzer, der Teil der Gruppe ist

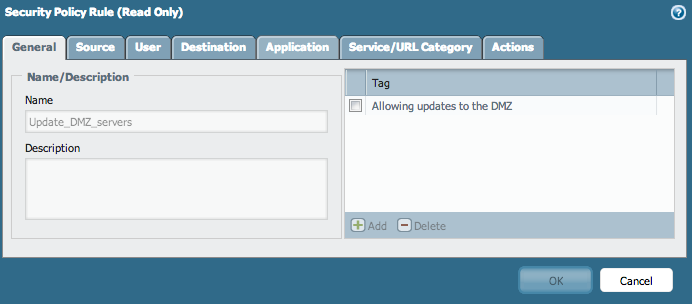

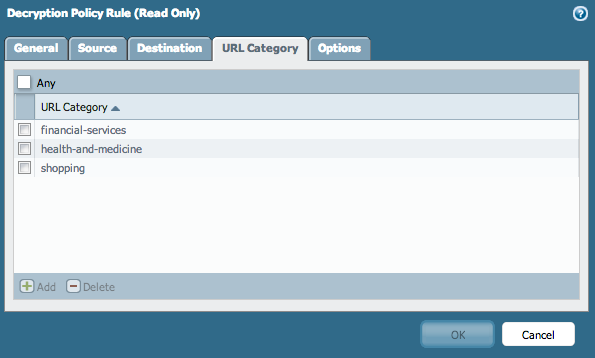

- Nach dem Login sollte der Benutzer den nur lesbaren Zugriff auf die Firewall haben. Für diesen Benutzer sind keine Änderungen erlaubt (jedes Fenster sollte nur gelesen werden und jede Aktion sollte ausgegraut werden), wie unten gezeigt:

- Die Verbindung kann in den Audit Protokollen auf der Firewall überprüft werden. Die Rolle, die dem eingeloggten Benutzer gegeben wird, sollte "superreader" sein

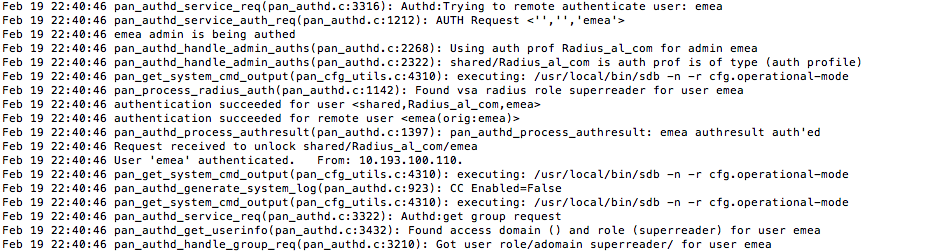

- Wenn Probleme mit der Protokollierung erkannt werden, suchen Sie nach Fehlern im "authd. log" auf der Firewall, indem Sie den folgenden Befehl verwenden:

> Schwanz folgen ja MP-Log authd. log

Cisco ACS 5,2

- Folgen Sie den Schritten 1, 2 und 3 der Windows 2008-Konfiguration oben, indem Sie die entsprechenden Einstellungen für den ACS-Server (IP-Adresse, Port und geteiltes Geheimnis) verwenden.

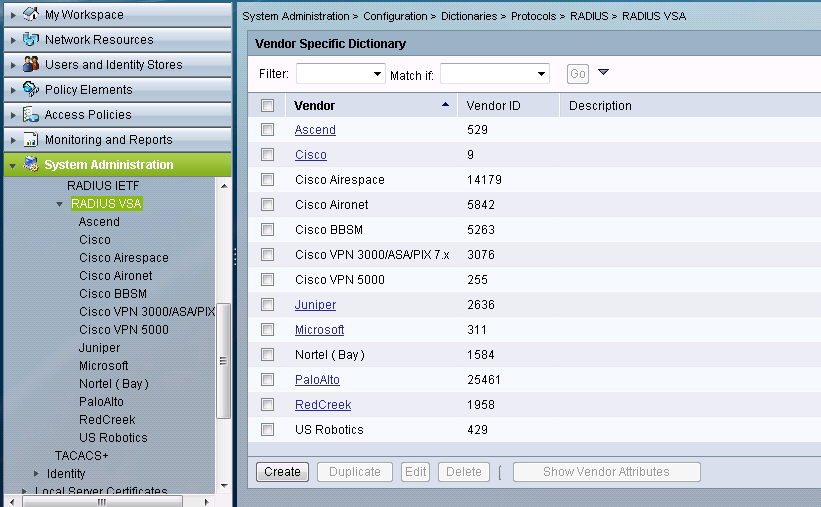

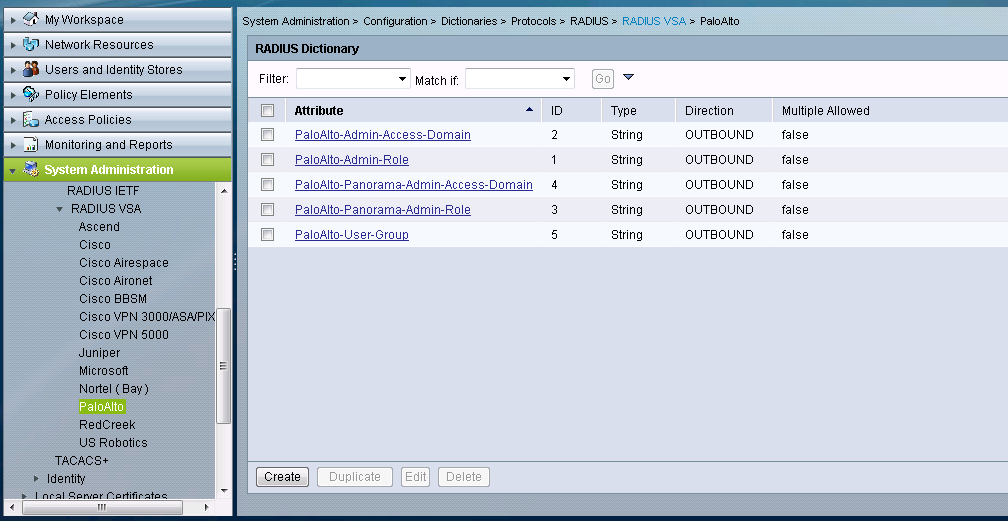

- Auf dem ACS, unter RADIUS VSA Erstellen Sie die paloalto VSA mit der Vendor ID: 25461.

- Danach wählen Sie die Palo Alto VSA und erstellen die RADIUS-WörterBücher mit den Attributen und der IDs. Denken Sie daran, dass alle Wörterbücher erstellt wurden, aber nur die paloalto-admin-Rolle (mit der ID = 1) wird verwendet, um den

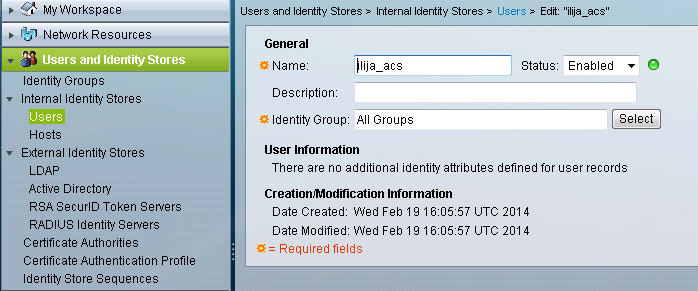

Lesewert dem Admin-Konto zuzuordnen. - Unter Benutzern auf dem Abschnitt Benutzer und Identitäts Speicher der GUI, erstellen Sie den Benutzer, der verwendet wird, um sich in die Firewall einzuloggen.

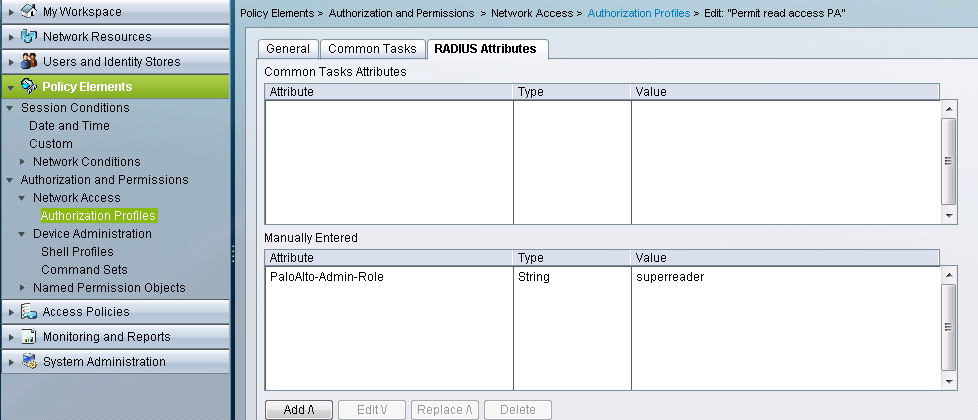

- Erstellen Sie unter politischen Elementen ein BerechtigungsProfil für die "superreader"-Rolle, die das PaloAlto-admin-Role-WörterBuch verwenden wird.

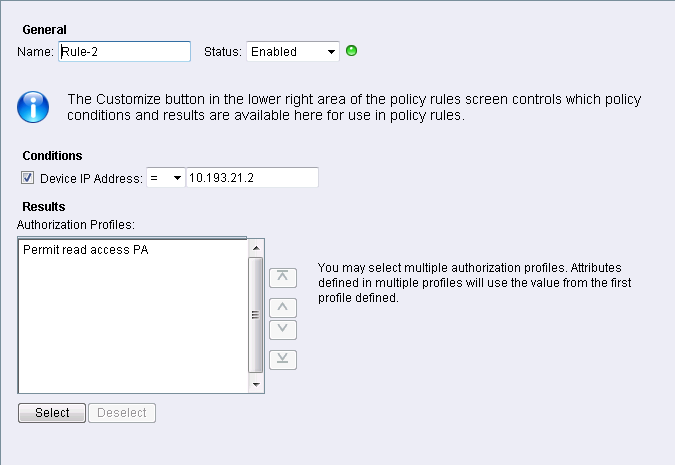

- Im Berechtigungs Teil, im Rahmen der ZugriffsRichtlinien, erstellen Sie eine Regel, die den Zugriff auf die IP-Adresse der Firewall mit dem zuvor erstellten BerechtigungsProfil "Lesezugriff PA" ermöglicht.

- Testen Sie das Login mit dem Benutzer, der Teil der Gruppe ist.

- Nach dem Login sollte der Benutzer den nur lesbaren Zugriff auf die Firewall haben. Für diesen Benutzer sind keine Änderungen erlaubt.

- Die Verbindung kann in den Audit Protokollen auf der Firewall überprüft werden.

- Wenn Probleme mit der Protokollierung erkannt werden, suchen Sie nach Fehlern im "authd. log" auf der Firewall mit folgendem Befehl:

> Schwanz folgen ja MP-Log authd. log

Siehe auch

RADIUS Vendor spezifische Attribute (VSA) -für die Konfiguration von admin-Rollen mit RADIUS, der auf Win 2003 oder Cisco ACS 4,0 läuft.

Besitzer: Ialeksov