如何使用虚拟路由器和基于策略的转发配置 GlobalProtect VPN 的双 ISP 网络

Resolution

概述

本文档说明如何配置具有双 ISP 连接的帕洛阿尔托网络防火墙, 并与 GlobalProtect VPN 结合使用。一个 ISP 链接用于非 vpn 通信, 另一个用于 GlobalProtect vpn 通信专用。

配置目标:

- 与 VPN 隧道结合使用的双 ISP 连接。

- 简单的全局保护 VPN 网关/门户和客户端

- 1 ISP 首选局域网到互联网流量-默认路由到 ISP1

- 用于 GP VPN 通信的其他 ISP 链接

详细

ISP1 用作主 ISP。 ISP2 是 GlobalProtect VPN 通信 ISP。

帕洛阿尔托网络防火墙版本: 5.0.6 (任何版本 > 4.1.x 可以使用)

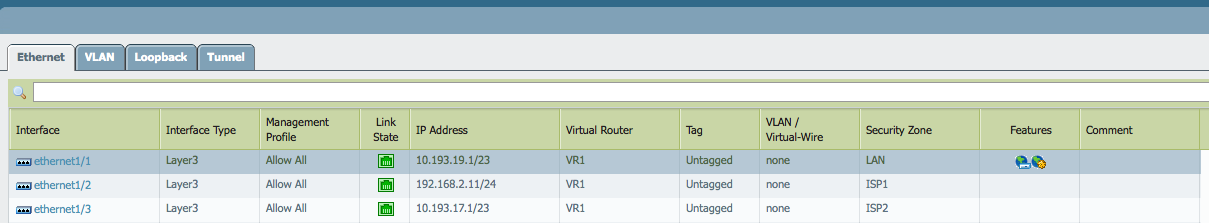

接口配置

配置四接口:

- 以太网 1/1-10.193.19.1/23-LAN 区域接口

- 以太网 1/2-192.168.2. 11/24 区域 ISP 1 接口

- 以太网 1/3-10.193.17.1/23 区域 ISP 2 接口

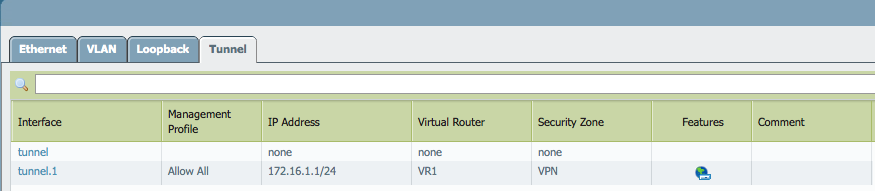

- 隧道. 1-172.16.1. 1/24 区 VPN 接口

VPN 区域

GlobalProtect VPN 将很快配置。VPN 的功能要求是隧道层3接口。此接口是一个虚拟接口, 它具有物理接口的所有功能。因此, 它可以在自己的区域中进行配置。

在此配置中,隧道. 1接口放置在区域 VPN 中. 每当客户启动 VPN 通信时, 防火墙将会将此通信视为从隧道中的出口. 1 接口和 VPN 区域。VPN 通信需要到达 ISP2 区域。

网络安全配置

配置基本网络和安全策略以允许在下列情况之间进行通信:

- LAN 和 ISP1

- VPN 和 ISP2

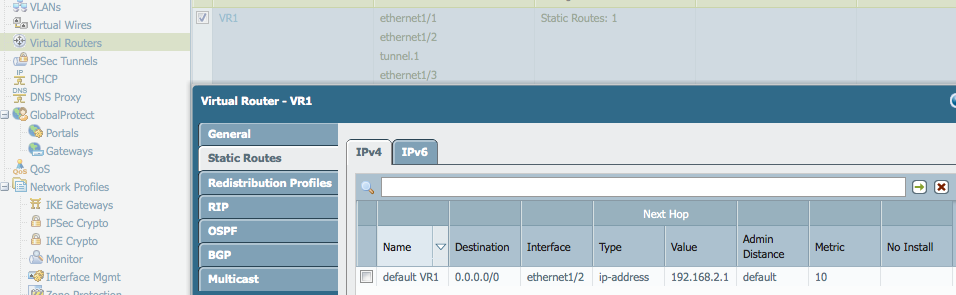

添加默认路由 0.0. 0.0/0 到 ISP1:

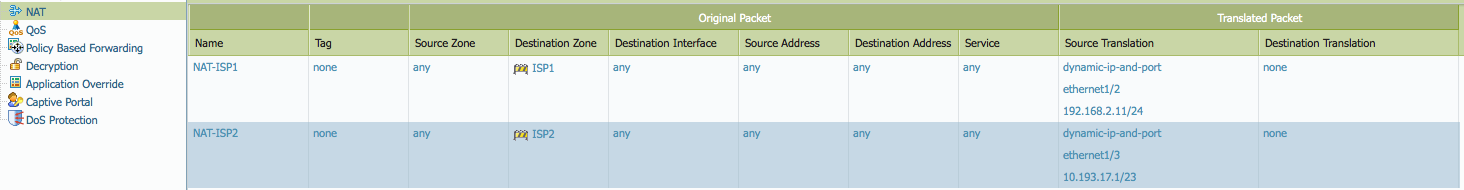

使用 NAT 规则允许通信到 2 isp

为了将传出通信从内部 ip 地址转换为外部 ip 地址, 我们需要使用某种源 NAT。在本示例中, 正在使用动态 IP 和端口 NAT。全局 ip 将是传出接口 ip。

NAT 到 ISP1:

- 源区域: 任何

- 目的地区域: ISP1

- NAT 类型: 源 nat

- 源翻译: 动态 IP 和端口;接口: 以太网 1/2;IP 地址: 192.168.2.11

NAT 到 ISP2:

- 源区域: 任何

- 目的地区域: ISP2

- NAT 类型: 源 nat

- 源翻译: 动态 IP 和端口;接口: 以太网 1/3;IP 地址: 10.193.17。1

此时, 通信量应该能够从 LAN 和 ISP2 的 ISP1 到尚未配置的 GlobalProtect VPN。

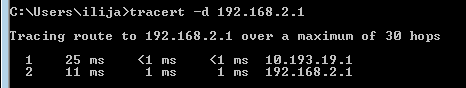

ISP1 连接测试

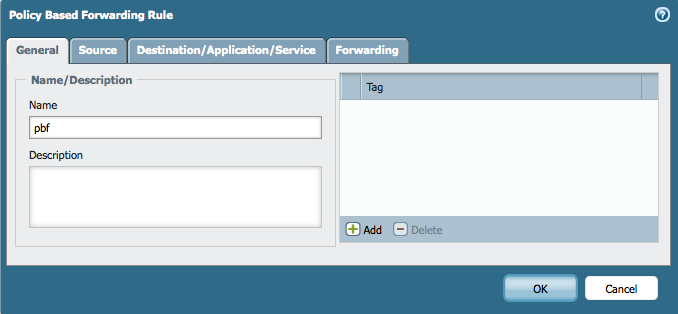

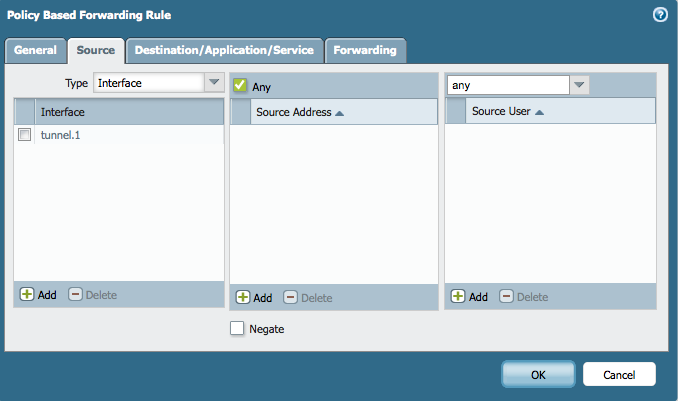

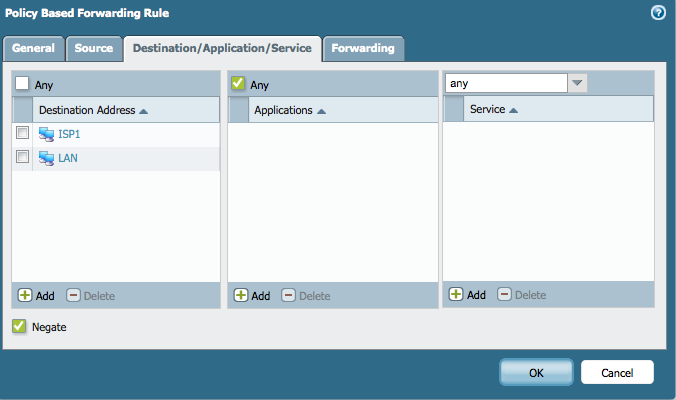

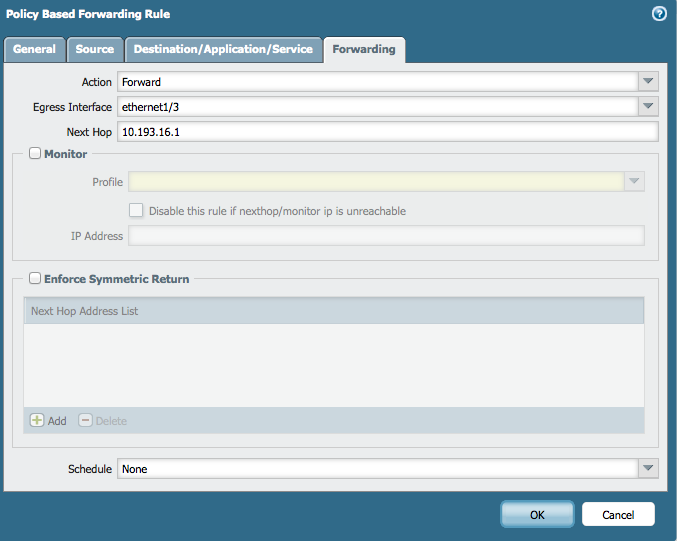

基于策略的转发

由于我们正在将默认路由 0.0. 0.0/0 传递给 GlobalProtect 客户端, 因此防火墙的默认行为是将数据包路由到 ISP1, 因为虚拟路由器的静态路由中设置了默认路由。

PBF 将通过以下方式修改路由行为:

从接口隧道启动的所有数据包. 1 是标题为任何其他地址以外的直接连接 LAN 子网或直接连接的 ISP1 子网应该转发到接口以太网 1/3, 去 ISP2。下一跃点是指向 Internet 的 ISP2 路由器的 IP。无需对称返回, 因为 NAT 将识别 NATed 会话并将其转换回最初的内部 IP。这将覆盖所有要发送到来自 GlobalProtect 隧道接口的未知地址的数据包。

GlobalProtect 配置

GlobalProtect 的这一实现是基本的, 没有任何特殊的特性。

有关更详细的 GlobalProtect 配置, 请检查其他知识库文章、配置指南或官方管理指南, 以及以下参考资料:

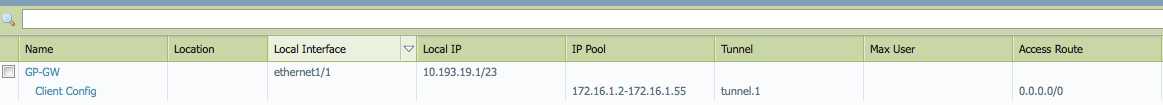

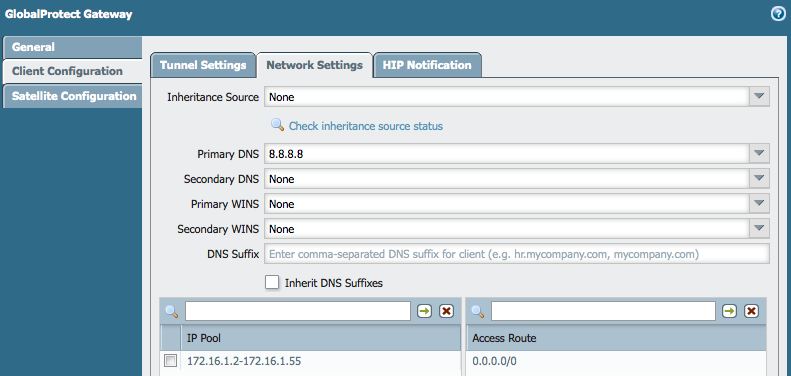

GlobalProtect 设置

网关 IP: 10.193.19。1

GlobalProtect 客户端 IP 池: 172.16.1.2 172.16.1.55

隧道接口: 隧道1

隧道接口 IP: 172.16.1。1

传递给客户的路由: 0.0. 0.0/0-客户端将作为默认网关172.16.1.1 隧道. 1 接口

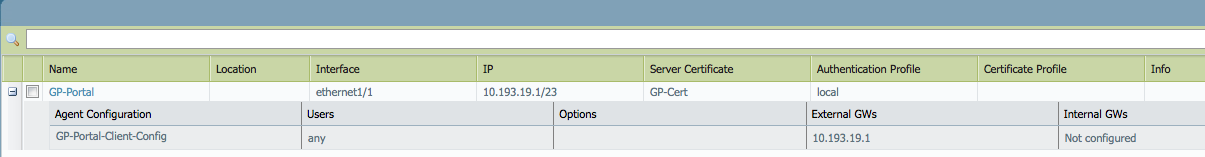

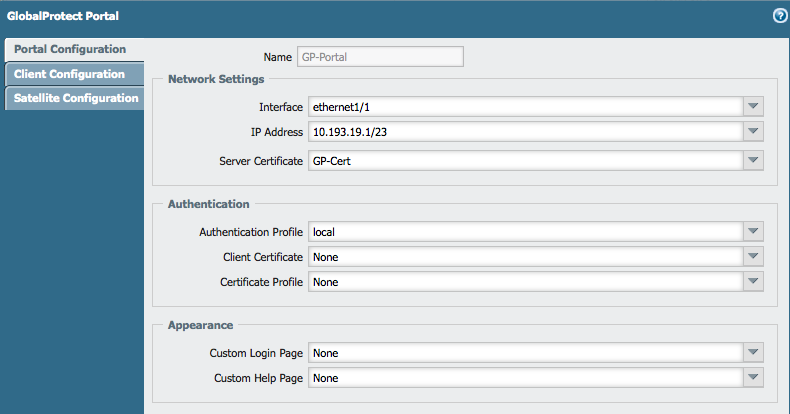

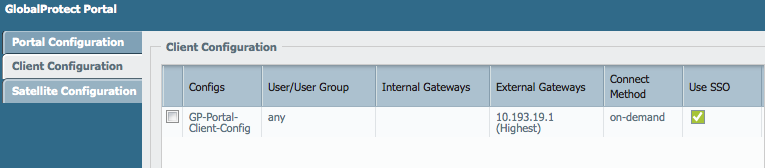

详细配置:

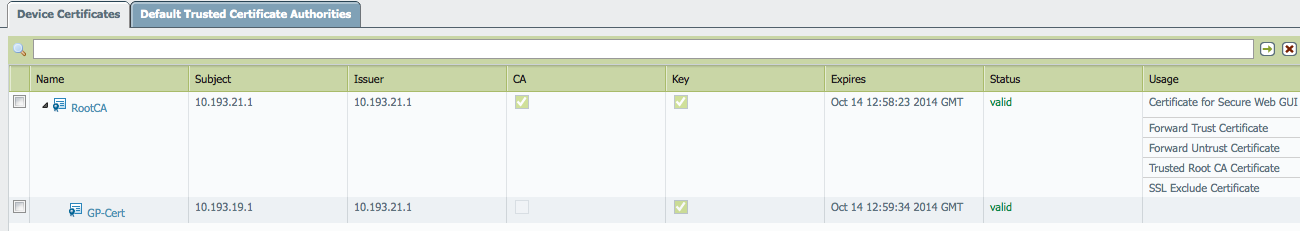

证书

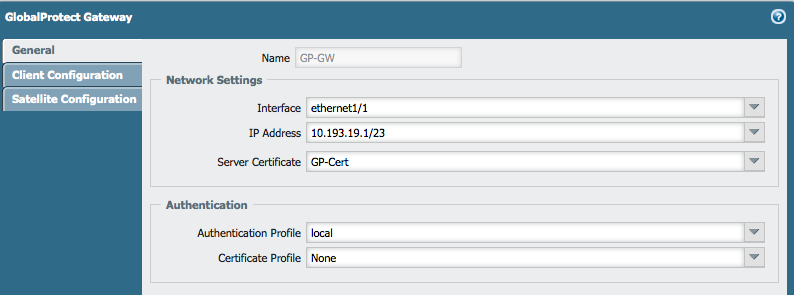

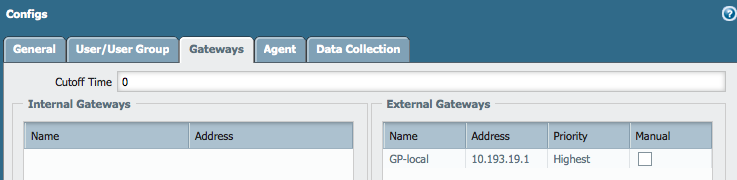

GlobalProtect 网关

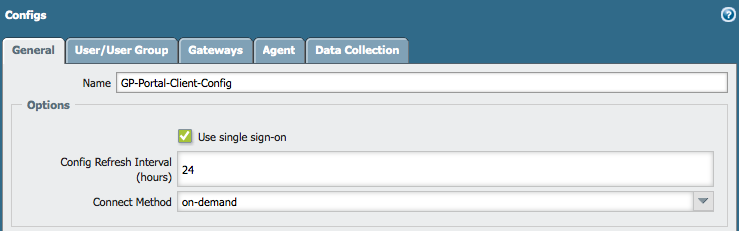

GlobalProtect 门户

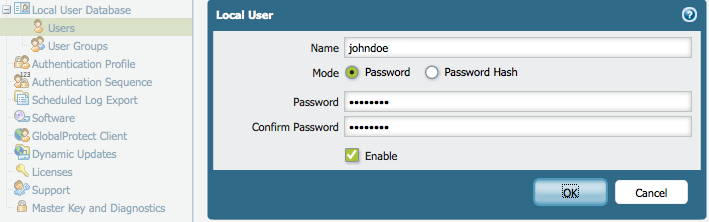

此外, 需要在本地数据库中配置用户身份验证:

一旦设置了此项, GlobalProtect 客户端就应该能够连接到 GlobalProtect 网关:

客户端连接到 GlobalProtect

连接成功。分配的 IP 地址为 172.16.1.2:

在 Windows 计算机上创建虚拟接口:

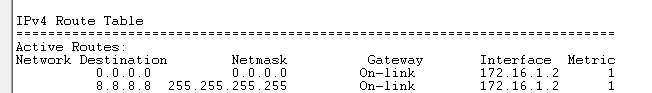

并且, 正在注入默认路由:

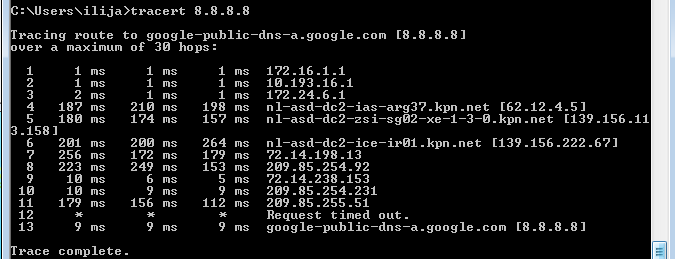

通过 ISP2 连接到互联网的工作是:

注意:如果无法访问任何一个 isp, 则此配置不会实现故障转移.

所有者: bbolovan