仮想ルーターとポリシーベースの転送を使用して、GlobalProtect VPN でデュアル ISP ネットワークを構成する方法

Resolution

概要

このドキュメントでは、GlobalProtect VPN と組み合わせてデュアル ISP 接続を持つ、パロアルトネットワークファイアウォールを構成する方法について説明します。1つの ISP リンクは非 vpn トラフィックに使用され、もう一方は GlobalProtect vpn トラフィック専用に使用されます。

構成の目標:

- VPN トンネルとの組み合わせでデュアル ISP 接続。

- シンプルなグローバル保護 VPN ゲートウェイ/ポータルとクライアント

- 1 ISP は、LAN のインターネットトラフィックに優先される-ISP1 に向かってデフォルトのルート

- GP VPN トラフィックに使用されるその他の ISP リンク

詳細

ISP1 は、プライマリ ISP として使用されます。 ISP2 は、GlobalProtect の VPN トラフィックの ISP です。

パロアルトネットワークファイアウォールのバージョン: 5.0.6 (任意のバージョン > = 4.1. x を使用することができます)

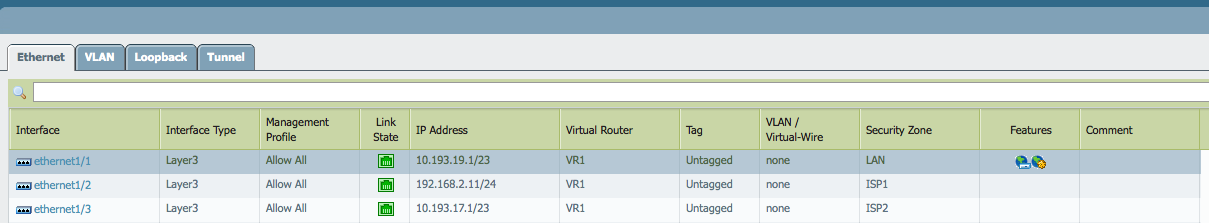

インターフェイスの構成

4つのインターフェイスを構成する:

- イーサネット 1/1-10.193.19.1/23-LAN ゾーンインターフェイス

- イーサネット 1/2-192.168.2.11/24 ゾーン ISP 1 インターフェイス

- イーサネット 1/3-10.193.17.1/23 ゾーン ISP 2 インターフェイス

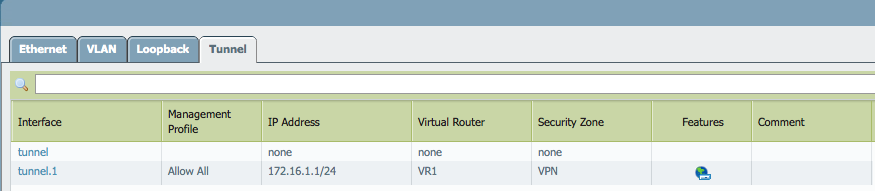

- トンネル. 1-172.16.1.1/24 ゾーン VPN インタフェース

、VPN ゾーン

GlobalProtect VPN はすぐに設定されます。VPN が機能するための要件は、トンネルレイヤ3インターフェイスです。このインターフェイスは、物理インターフェイスのすべての機能を持つ仮想インターフェイスです。そのため、独自のゾーンで構成することができます。

この構成では、トンネル 1インターフェイスがゾーン VPNに配置されます。vpn トラフィックが顧客によって開始されるたびに、このトラフィックはトンネルからの出口としてファイアウォールによって見られます。1インターフェイスと VPN ゾーン。VPN トラフィックは、ISP2 ゾーンに到達する必要があります。

ネットワークセキュリティの構成

次の間のトラフィックを許可する基本的なネットワークとセキュリティポリシーを構成します。

- 蘭と ISP1

- VPN と ISP2

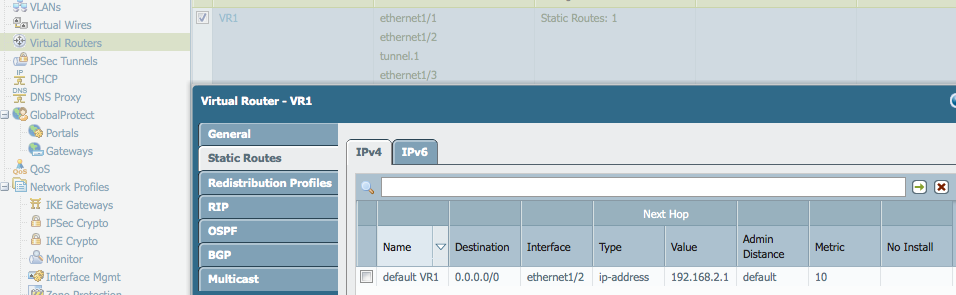

デフォルトのルート 0.0.0.0/0 を ISP1 に追加します。

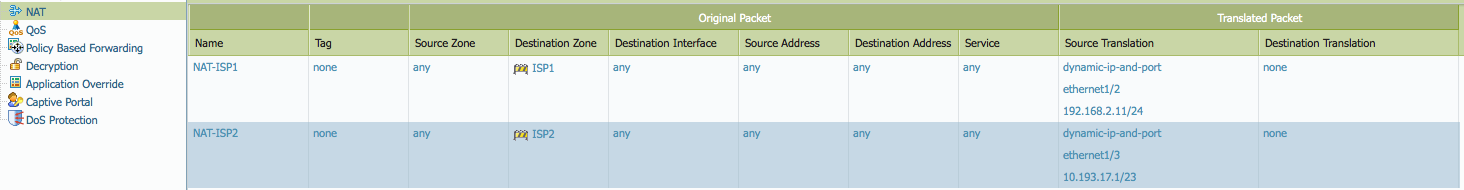

NAT ルールを使用して2つの isp へのトラフィックを許可する

発信トラフィックを内部 ip アドレスから外部 ip アドレスに変換するためには、何らかのソース NAT を使用する必要があります。この例では、動的 IP とポート NAT が使用されています。グローバル ip は、発信インターフェイス ip になります。

ISP1 への NAT:

- ソースゾーン: 任意

- 宛先ゾーン: ISP1

- nat の種類: ソース nat

- ソース翻訳: 動的 IP およびポート;インターフェイス: イーサネット 1/2;IP アドレス: 192.168.2.11

ISP2 への NAT:

- ソースゾーン: 任意

- 宛先ゾーン: ISP2

- nat の種類: ソース nat

- ソース翻訳: 動的 IP およびポート;インターフェイス: イーサネット 1/3;IP アドレス: 10.193.17.1

この時点で、トラフィックはまだ構成されていない GlobalProtect VPN から LAN と ISP2 から ISP1 に到達することができるはずです。

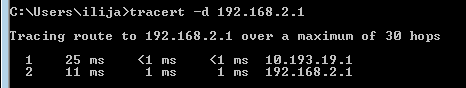

ISP1 接続テスト

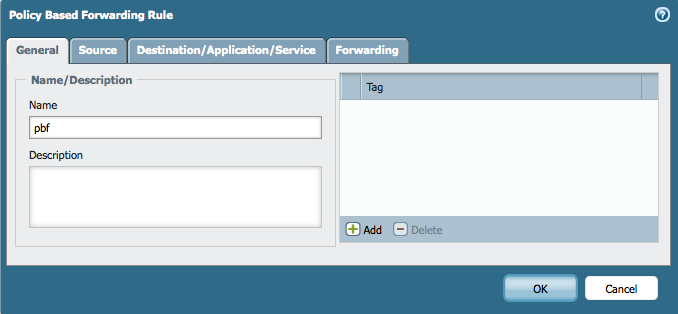

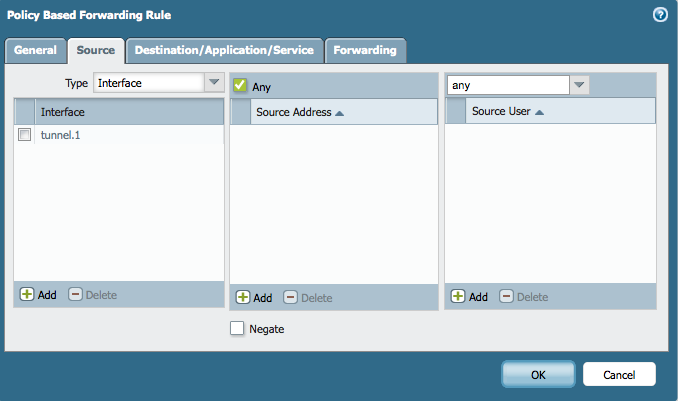

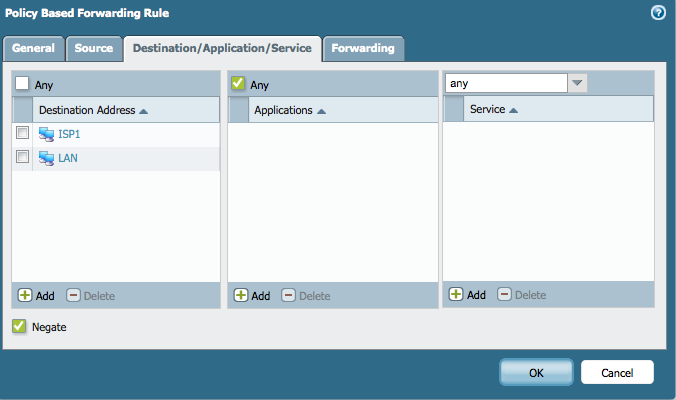

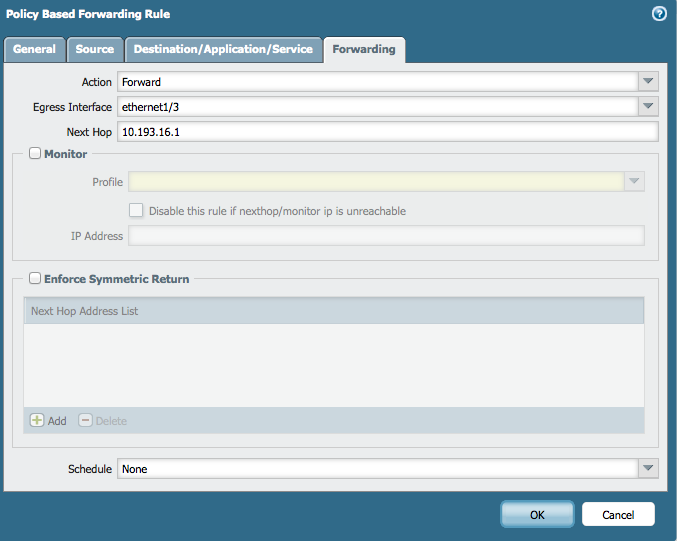

ポリシーベースの転送

デフォルトのルート 0.0.0.0/0 を GlobalProtect クライアントに渡しているので、ファイアウォールのデフォルトの動作は、仮想ルーターの静的ルートに設定されたデフォルトルートのために、パケットを ISP1 の方にルーティングすることです。

PBF は、次のようにルーティング動作を変更します。

インターフェイストンネルから開始されるすべてのパケット。直接接続された LAN サブネットワークまたは直接接続された ISP1 サブネットワーク以外の他のアドレスに向かっている1は、ISP2 に行くインターフェイスイーサネット1/3 に転送する必要があります。次のホップは、インターネットに行く ISP2 ルータを指している IP です。NAT が NATed セッションを識別し、それを初期の内部 IP に変換するため、対称型を返す必要はありません。これは、GlobalProtect トンネルインターフェイスから発信された不明なアドレスに行くすべてのパケットを上書きします。

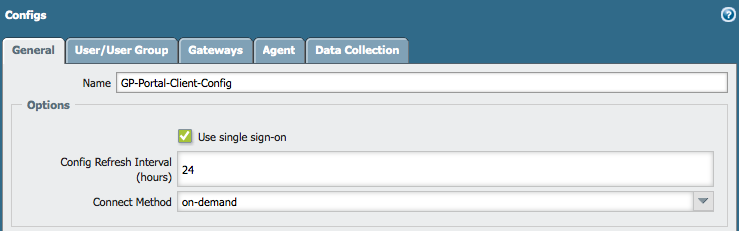

GlobalProtect 構成

GlobalProtect のこの実装は、特別な機能なしで、基本的なものです。

より詳細な GlobalProtect 構成については、次の参照に加えて、他のサポート技術情報の記事、構成ガイド、または公式管理ガイドを確認してください。

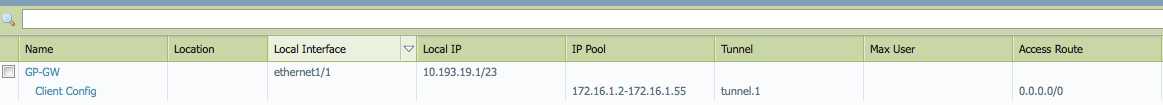

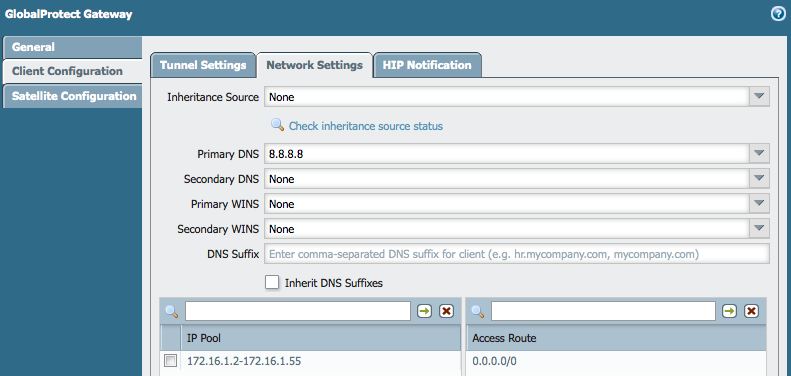

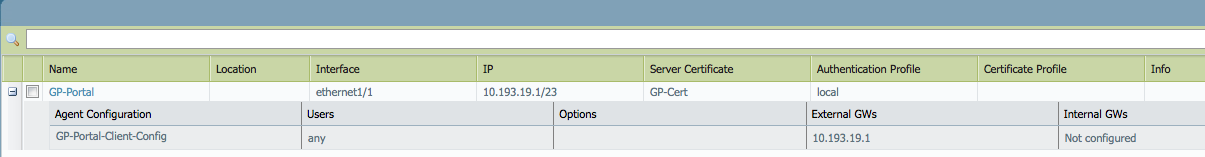

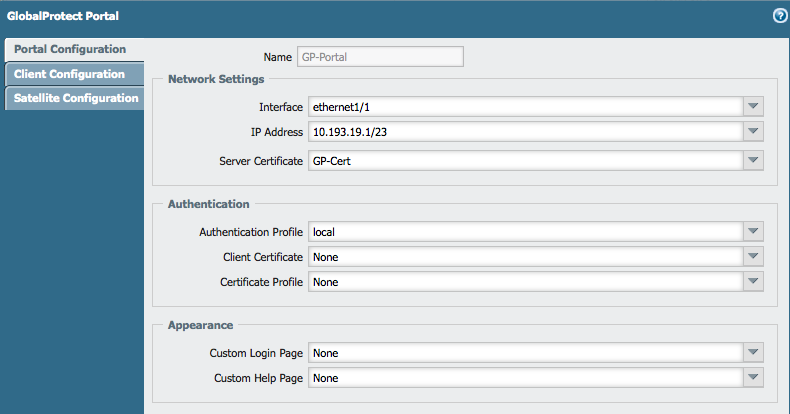

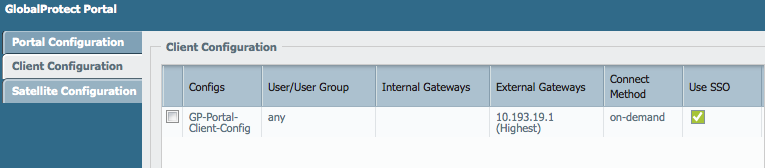

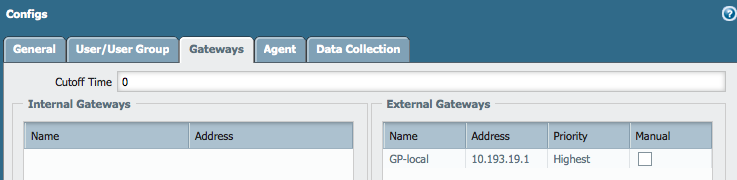

GlobalProtect のセットアップ

ゲートウェイの IP アドレス: 10.193.19.1

GlobalProtect クライアント IP プール: 172.16.1.2-> 172.16.1.55

トンネルインタフェース: トンネル1

トンネルインターフェイス IP: 172.16.1.1

クライアントに渡されたルート: 0.0.0.0/0-クライアントはデフォルトゲートウェイ172.16.1.1 として持つことになります。1インターフェイス

詳細設定:

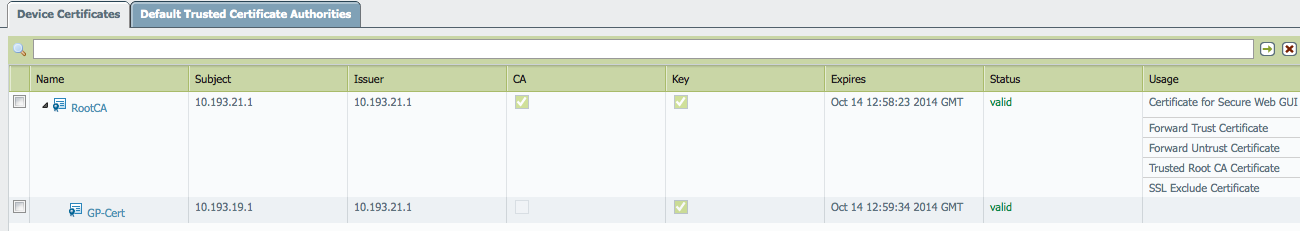

証明書

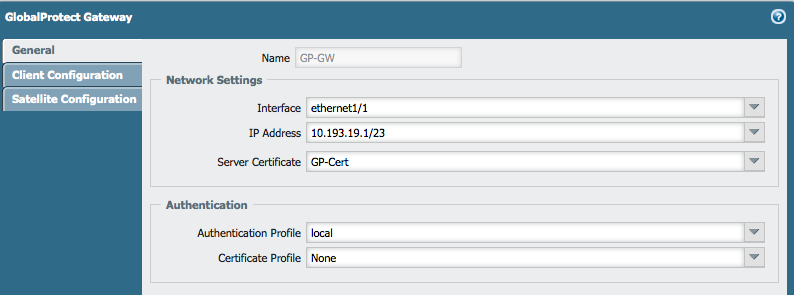

GlobalProtect ゲートウェイ

GlobalProtect ポータル

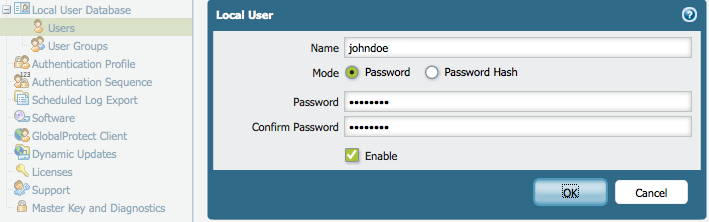

また、ユーザー認証は、ローカルデータベースで構成する必要があります。

この設定が完了すると、GlobalProtect クライアントは GlobalProtect ゲートウェイに接続できるようになります。

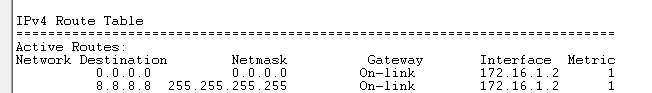

GlobalProtect へのクライアント接続

接続が成功しました。割り当てられた IP アドレスは 172.16.1.2:

仮想インターフェイスは、Windows マシン上で作成されます。

また、既定のルートが挿入されています。

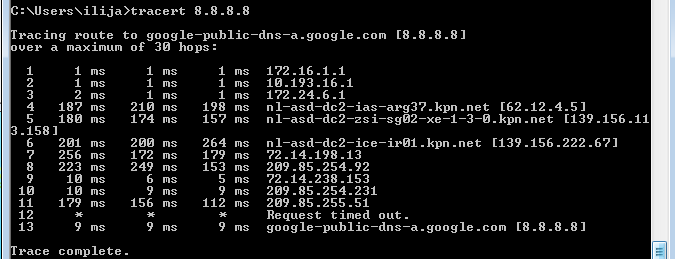

ISP2 を介してインターネットへの接続が動作している:

注:この構成では、isp のいずれかに到達できない場合、フェールオーバーは実現されません。

所有者: bbolovan