Cómo configurar la red ISP dual con GlobalProtect VPN mediante un enrutador virtual y un reenvío basado en políticas

Resolution

Resumen

Este documento explica cómo configurar un cortafuegos Palo Alto Networks que tiene una conexión dual ISP en combinación con GlobalProtect VPN. Un enlace ISP se utiliza para el tráfico no VPN y el otro se utiliza exclusivamente para el tráfico VPN GlobalProtect.

Objetivos de configuración:

- Conexión doble ISP en combinación con túneles VPN.

- Simple global Protect VPN Gateway/portal y cliente

- 1 ISP se prefiere para LAN al tráfico de Internet-ruta predeterminada hacia ISP1

- Otro enlace ISP utilizado para el tráfico VPN GP

Detalles

ISP1 se utiliza como el ISP principal. ISP2 es el ISP de tráfico VPN GlobalProtect.

Palo Alto Networks Firewall versión: 5.0.6 (cualquier versión > = 4.1. x se puede utilizar)

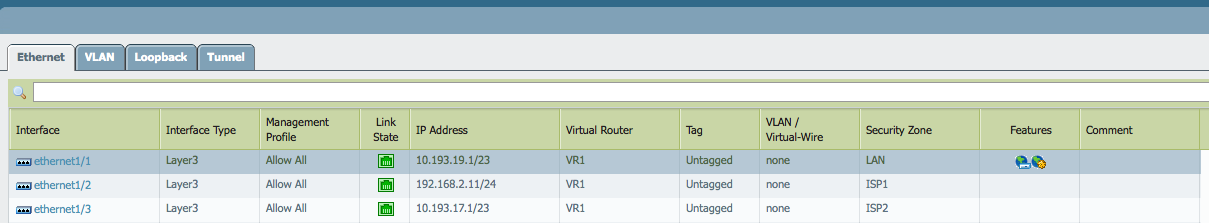

Configuración de la interfaz

Configure cuatro interfaces:

- Interfaz de la zona de Ethernet 1/1-10.193.19.1/23-LAN

- Ethernet 1/2-192.168.2.11/24-Zone ISP 1 interface

- Ethernet 1/3-10.193.17.1/23-Zone ISP 2 Interface

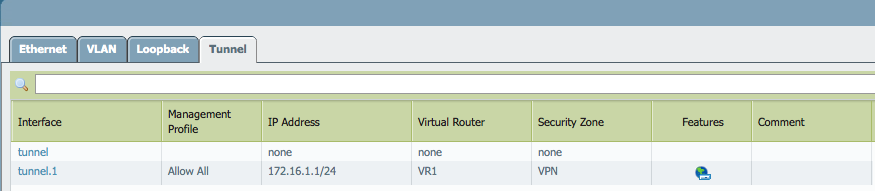

- túnel. interfaz de 1-172.16.1.1/24-Zone VPN

La zona VPN

GlobalProtect VPN se configurará pronto. UN requerimiento para que la VPN funcione es una interfaz de capa 3 de túnel. Esta interfaz es una interfaz virtual que tiene todas las características de una interfaz física. Como tal, se puede configurar en una zona propia.

En esta configuración la interfaz Tunnel. 1 se sitúa en la zona VPN. Siempre que el cliente inicie el tráfico VPN, este tráfico será visto por el Firewall como salida desde el túnel. 1 interfaz y zona VPN. El tráfico de VPN necesita llegar a la zona ISP2.

Configuración de seguridad de red

Configure las políticas básicas de red y seguridad para permitir el tráfico entre:

- LAN y ISP1

- VPN y ISP2

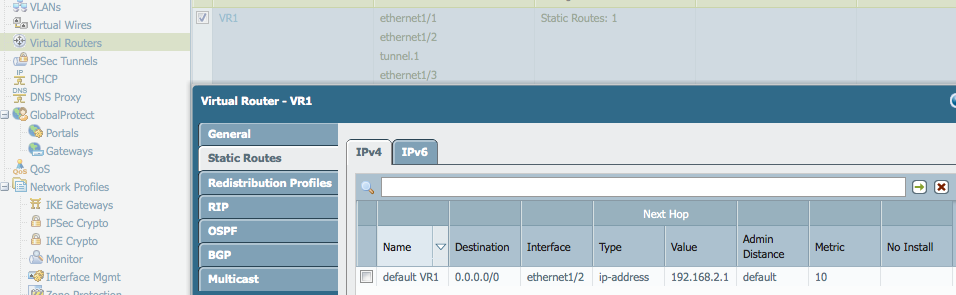

Agregue la ruta predeterminada 0.0.0.0/0 a ISP1:

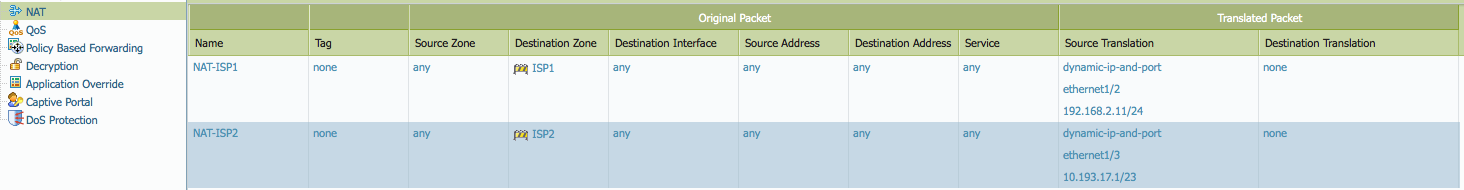

Permitir tráfico a los 2 ISPs mediante reglas NAT

Para que el tráfico saliente se traduzca desde direcciones IP internas a direcciones IP externas, necesitamos usar algún tipo de NAT de origen. En este ejemplo se está utilizando IP dinámica y NAT de puerto. La IP global será la interfaz de salida IP.

NAT a ISP1:

- Zona de origen: cualquier

- Zona de destino: ISP1

- Tipo de NAT: fuente NAT

- Traducción de origen: IP y Puerto dinámicos; Interfaz: Ethernet 1/2; Dirección IP: 192.168.2.11

NAT a ISP2:

- Zona de origen: cualquier

- Zona de destino: ISP2

- Tipo de NAT: fuente NAT

- Traducción de origen: IP y Puerto dinámicos; Interfaz: Ethernet 1/3; Dirección IP: 10.193.17.1

En este punto, el tráfico debe ser capaz de llegar a ISP1 desde LAN y ISP2 de GlobalProtect VPN que aún no se ha configurado.

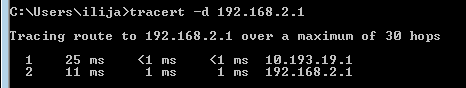

Prueba de conexión ISP1

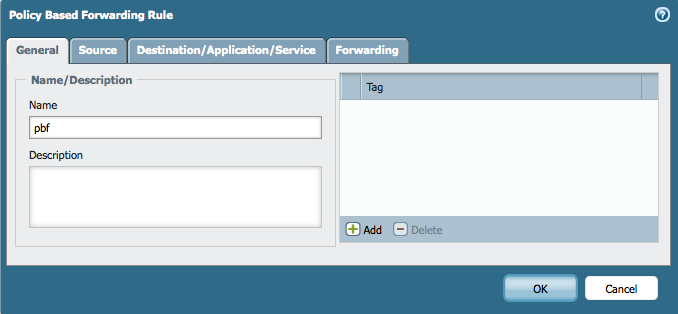

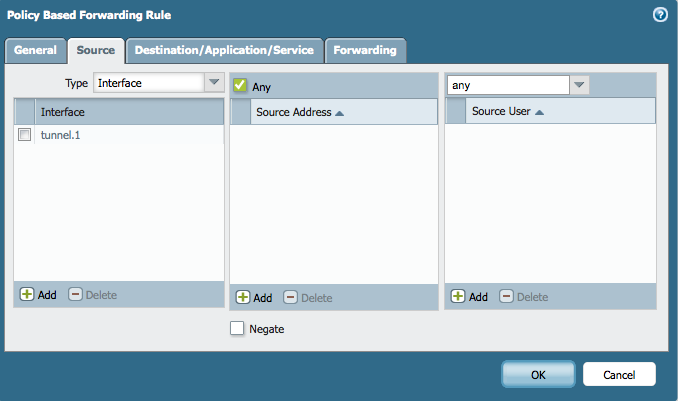

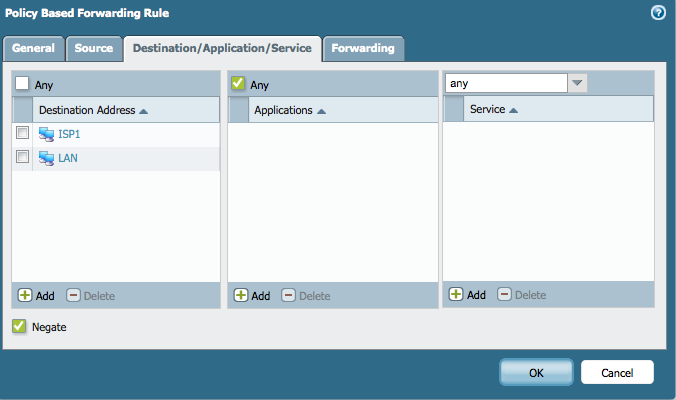

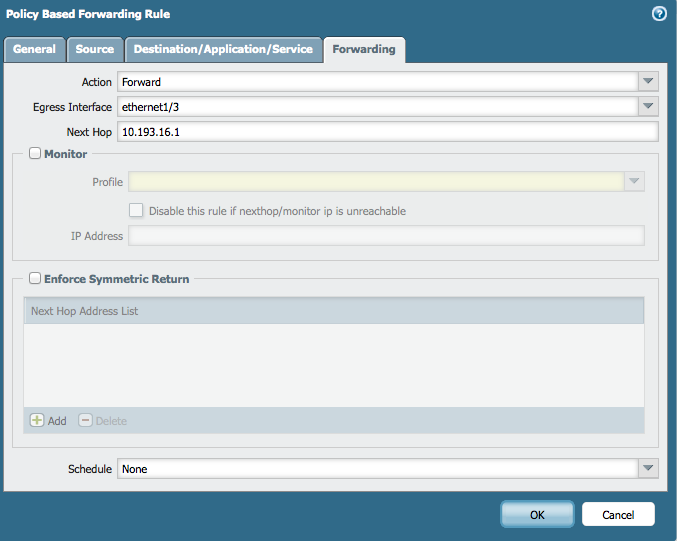

Reenvío basado en políticas

Dado que estamos pasando la ruta predeterminada 0.0.0.0/0 al cliente GlobalProtect, el comportamiento predeterminado del Firewall es enrutar los paquetes hacia ISP1, debido a la ruta predeterminada configurada en las rutas estáticas del enrutador virtual.

El PBF modificará el comportamiento de enrutamiento de la siguiente manera:

Todos los paquetes iniciados desde la interfaz Tunnel. 1 que se dirigen a cualquier otra dirección que no sea la subred LAN conectada directamente o la subred ISP1 conectada directamente deben remitirse a la interfaz Ethernet 1/3, yendo a ISP2. El siguiente salto es el IP que apunta al router ISP2 que va a Internet. No hay necesidad de simétrico retorno ya que el NAT identificará las sesiones de nated y la traducirá de nuevo a la IP interna inicial. Esto sobrescribirá todos los paquetes que van a una dirección desconocida que se origine en la interfaz del túnel GlobalProtect.

Configuración GlobalProtect

Esta implementación de GlobalProtect es básica, sin ninguna característica especial.

Para una configuración GlobalProtect más detallada, consulte otros artículos de Knowledge base, guías de configuración o la guía de administración oficial, además de las siguientes referencias:

Cómo generar un nuevo certificado autofirmado

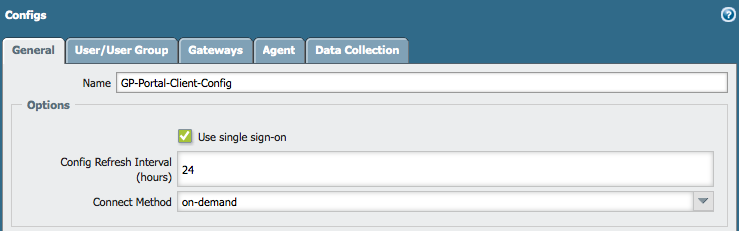

Nota Configuración GlobalProtect

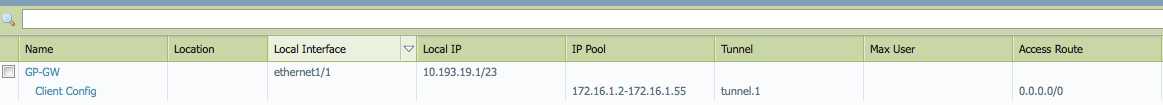

GlobalProtect Setup

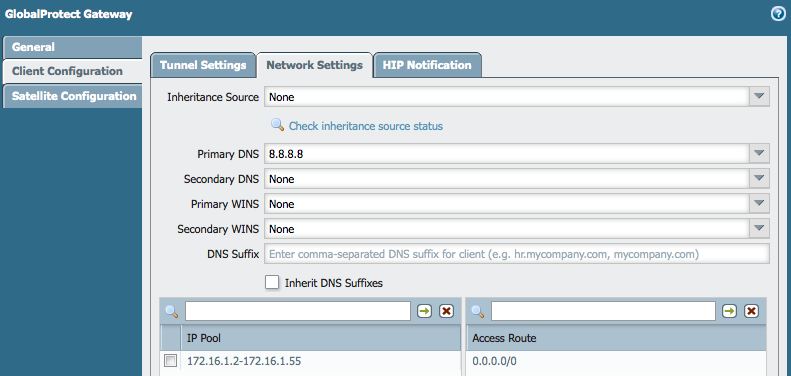

Gateway IP: 10.193.19.1

GlobalProtect cliente IP Pool: 172.16.1.2-> 172.16.1.55

Interfaz del túnel: Tunnel. 1

Interfaz de túnel IP: 172.16.1.1

Rutas pasadas a clientes: 0.0.0.0/0-los clientes tendrán como puerta de enlace predeterminada 172.16.1.1-Tunnel. 1 interfaz

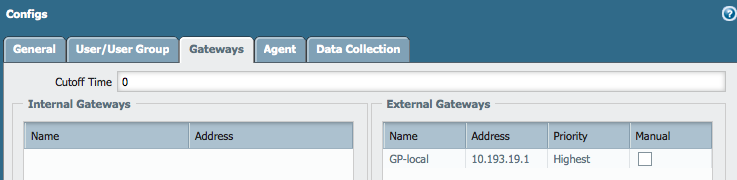

Configuración detallada:

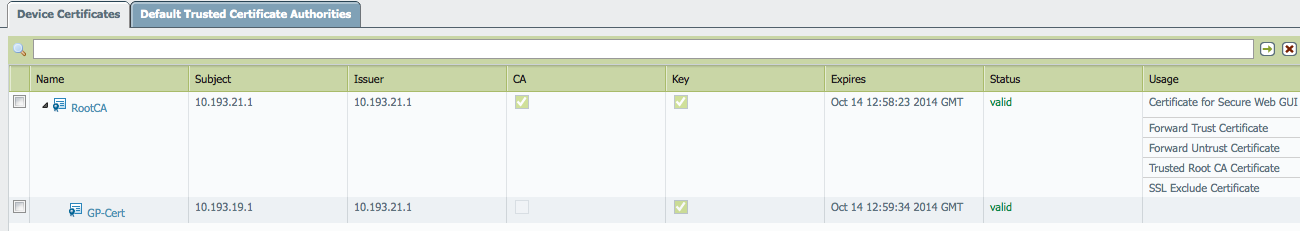

Certificados

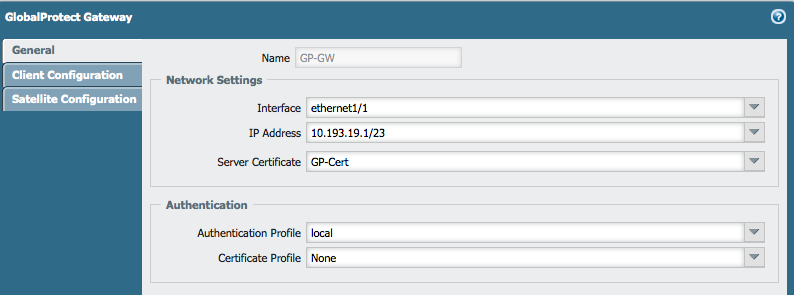

Gateway GlobalProtect

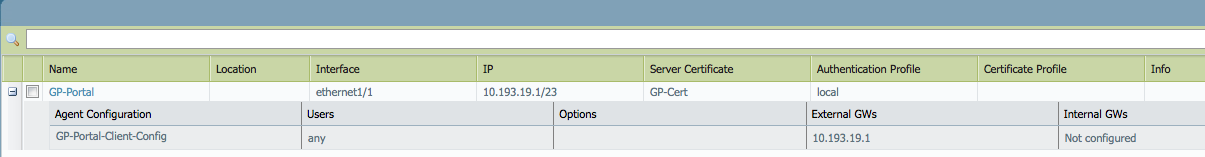

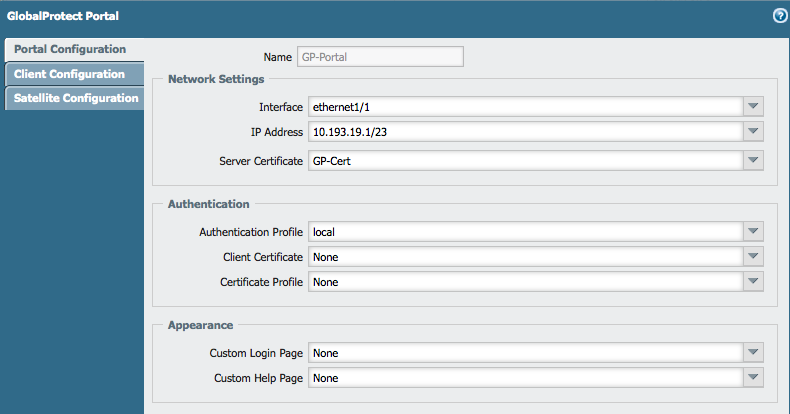

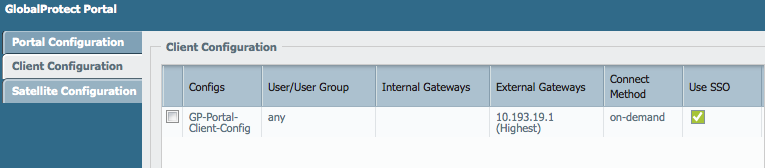

Portal GlobalProtect

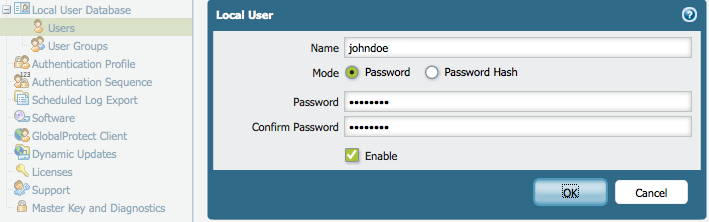

Además, la autenticación de usuario debe configurarse en la base de datos local:

Una vez configurado, el cliente GlobalProtect debe poder conectarse a la puerta de enlace GlobalProtect:

Conexión de cliente a GlobalProtect

La conexión es satisfactoria. La dirección IP asignada es 172.16.1.2:

Se crea una interfaz virtual en la máquina Windows:

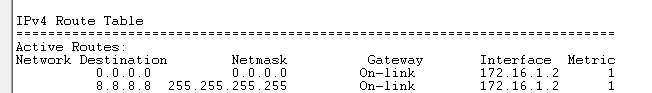

Y, la ruta predeterminada se está inyectando:

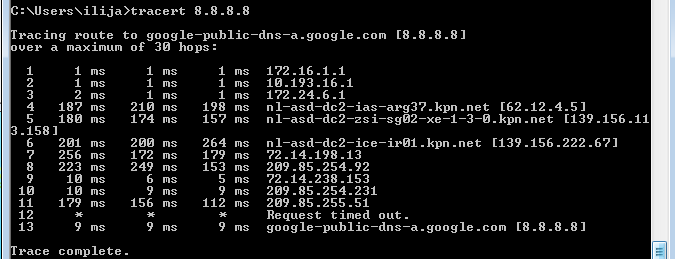

La conexión a Internet a través de ISP2 está funcionando:

Nota: esta configuración no logra un failover si cualquiera de los ISPs no es alcanzable.

Propietario: bbolovan