详细

在帕洛阿尔托网络防火墙上,分配到特定的接口在安全区是至关重要的建立安全策略基于需要允许、限制或剥夺的交通。同样的原则的区域选择申请 VPN 隧道接口定义安全策略时。两种情况所示本文档演示如何安全策略基于编写如何选择 VPN 隧道接口的安全区域:

- 隧道接口分配同一区域作为一个内部接口。

- 隧道接口被分配一个独立的区域。

方案 1

在这种情况下,tunnel.200 接口都被分配到同一区域作为 ethernet1/2 接口是"L3_Trust"区。正因为如此,任何现有的安全策略 (包括隐式 '同一区域' 允许规则),比赛交通从"L3_Trust"源区到目的地"L3_Trust"区域将应用于 tunnel.200 和内部接口以太网/12 之间的 VPN 通信量。

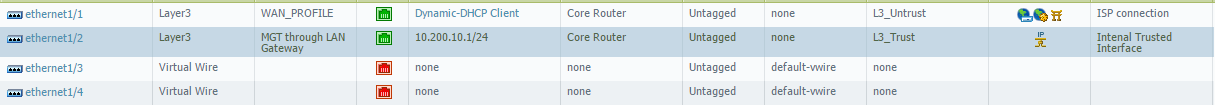

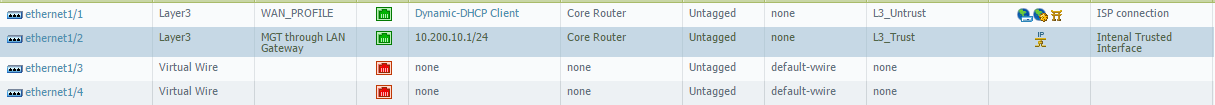

Ethernet1/2 是在 'L3_Trust' 区域中:

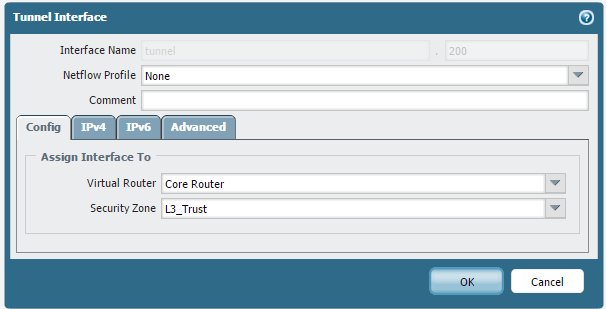

Tunnel.200 接口放置在 'L3_Trust' 区域:

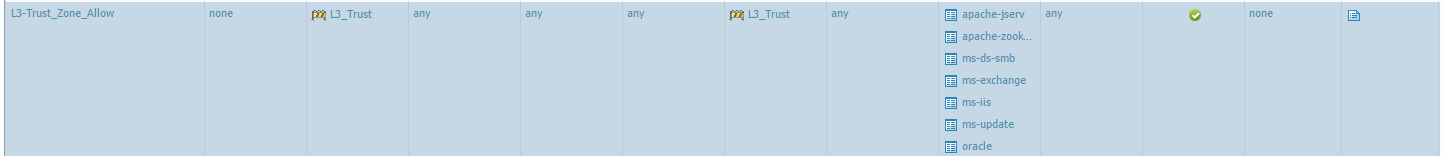

预先存在的安全策略应用到"L3_Trust"区域:

在情况配置"任何/任何/拒绝"策略,这可能会覆盖隐式 '同一区域' 政策,政策必须显式创建允许 'L3-信托' 到 'L3-信托' 区交通作为如下所示:

有关任何/任何/拒绝策略的更多信息, 请参见:任何/任何/拒绝安全规则更改默认行为

方案 2

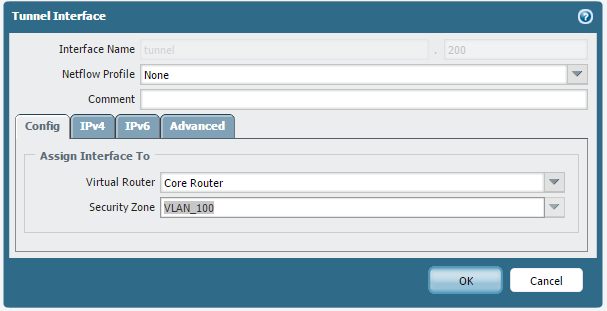

在这种情况下,tunnel.200 接口被分配一个独立的区域称为 'VLAN_100',而内部接口以太网/12 是在 'L3_Trust' 区:

Ethernet1/2 位于 "L3_Trust" 区域:

Tunnel.200 接口放置在一个单独的 'VLAN_100' 分区:

这种方法将允许一组单独的限制,只适用于交通流动到/从里面 interface(ethernet1/2)/从"VLAN_100"VPN 安全区。这种方法将提供更多的粒度,如果有不同的 VPN 通信的安全要求。

新的安全策略创建和仅适用于交通从 VPN 'VLAN_100','L3_Trust' 内区:

请参见

如何配置 IPSEC VPN

所有者: jperry