Détails

Sur le pare-feu de Palo Alto Networks, la zone de sécurité qui est affectée à une interface spécifique est essentielle pour l’établissement de stratégies de sécurité basées sur le trafic qui doit être autorisé, limité ou refusé. Les mêmes principes de sélection de zone s’appliquent pour les interfaces de tunnel VPN lors de la définition des stratégies de sécurité. Deux scénarios sont présentées dans ce document pour montrer comment les politiques de sécurité sont rédigés basé sur comment la zone de sécurité pour l’interface de tunnel VPN est choisie :

- L’interface de tunnel est affecté la même zone que l’un à l’intérieur des interfaces.

- L’interface de tunnel est affecté une zone indépendante.

Scénario 1

Dans ce scénario, tunnel.200 interface a été affectée à la même zone que l’interface ethernet1/2 qui est la zone de « L3_Trust ». Pour cette raison, les politiques de sécurité existantes (y compris l’implicite « même-zone » autoriser règle) que trafic de match de la zone source « L3_Trust » au fuseau horaire de destination « L3_Trust » s’appliquera pour le trafic VPN coulant entre tunnel.200 et intérieur interface ethernet/12.

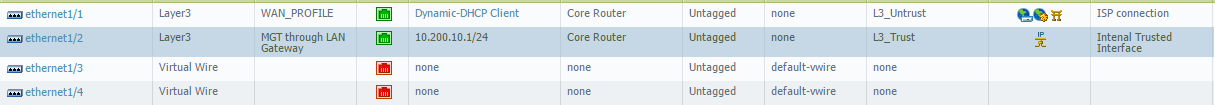

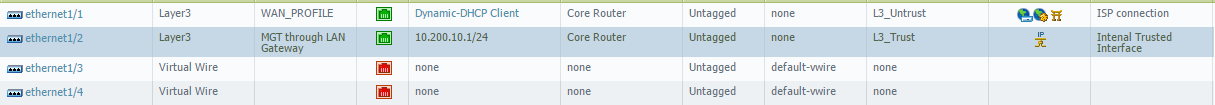

Ethernet1/2 est dans la zone « L3_Trust » :

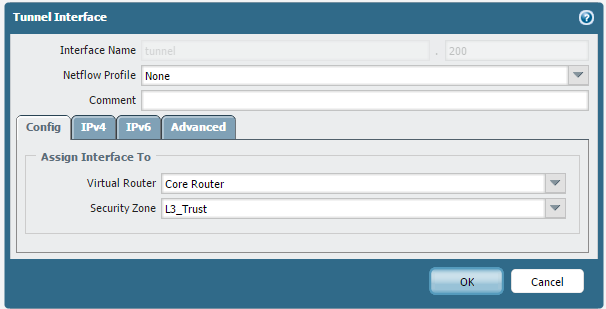

Interface de tunnel.200 est placé dans la zone de « L3_Trust » :

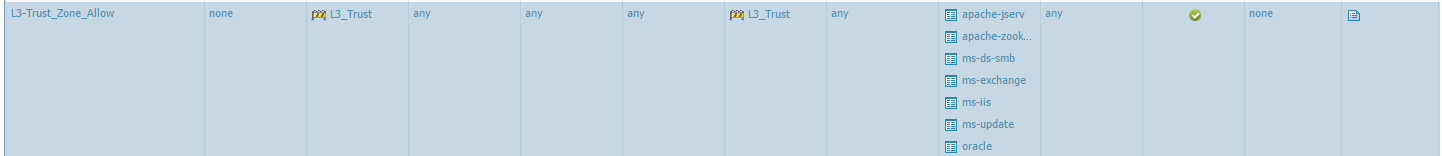

Politique de sécurité préexistante appliquée à la zone « L3_Trust » :

Dans des situations où une stratégie de « Any/Any/Deny » est configurée qui peuvent se substituer à la politique de « même zone » implicite, une politique doit être explicitement créée afin de permettre la « L3-Trust » pour le trafic de zone « L3-Trust » comme indiqué ci-dessous :

Pour plus d'informations sur la stratégie any/any/Deny, voir: any/any/Deny la règle de sécurité modifie le comportement par défaut

Scénario 2

Dans ce scénario, l’interface tunnel.200 est attribué à un organisme indépendant zone appelée « VLAN_100 », tandis que l’intérieur de l’interface ethernet/12 est dans la zone de « L3_Trust » :

Ethernet1/2 est dans la zone'L3_Trust' :

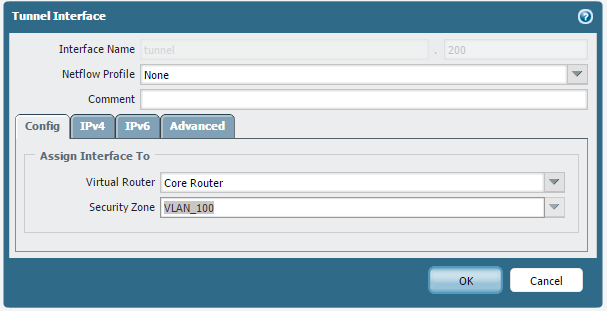

Interface de tunnel.200 est placé dans une zone distincte de la « VLAN_100 » :

Cette approche permettra à un ensemble distinct de restrictions applicables uniquement au trafic circulant depuis/vers l’intérieur interface(ethernet1/2) de/vers la zone de sécurité VPN « VLAN_100 ». Cette approche permettra d’obtenir plus de granularité si l’exigence de sécurité est différent pour le trafic VPN.

Nouvelle politique de sécurité créé et appliqué seulement pour le trafic de VPN « VLAN_100 » à l’intérieur de la « L3_Trust » zone :

Voir aussi

Comment configurer le VPN IPSEC

propriétaire : jperry