Detalles

En el firewall de Palo Alto Networks, la zona de seguridad que se asigna a una interfaz específica es esencial para establecer políticas de seguridad basadas en el tráfico que debe ser permitido, restringido o negado. Aplicarán los mismos principios de selección de la zona para las interfaces de túnel VPN al definir las políticas de seguridad. Dos escenarios se muestran en este documento para demostrar cómo las políticas de seguridad se escriben basados en cómo se elige la zona de seguridad para la interfaz de túnel VPN:

- La interfaz de túnel se asigna la misma zona que uno del interior interfaces.

- La interfaz de túnel se le asigna una zona independiente.

Escenario 1

En este escenario, la interfaz tunnel.200 se ha asignado a la misma zona que la interfaz ethernet1/2 que es la zona de "L3_Trust". Debido a esto, cualquier política de seguridad existentes (incluyendo la implícita 'misma zona' permitir regla) que partido tráfico de la zona de la fuente "L3_Trust" a la zona de destino "L3_Trust" se aplicará al tráfico de la VPN que fluye entre el tunnel.200 y adentro interfaz ethernet/12.

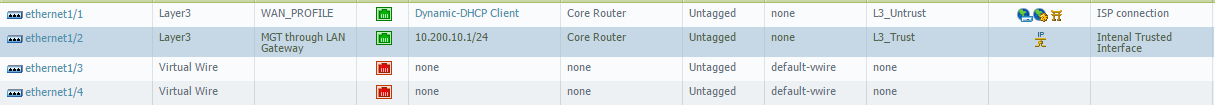

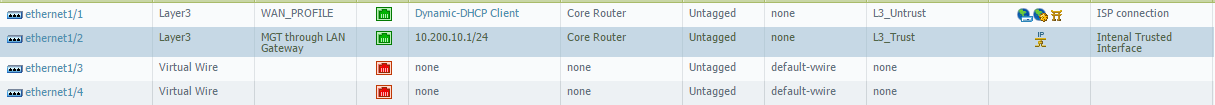

Ethernet1/2 es en la zona de 'L3_Trust':

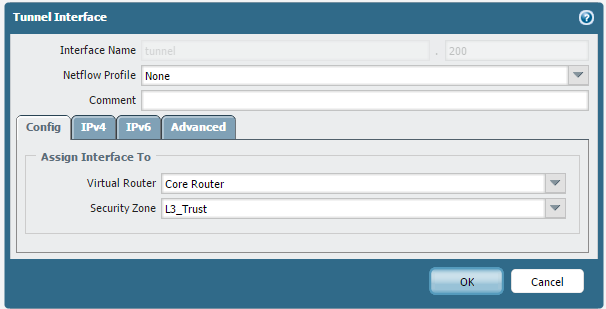

Tunnel.200 interfaz se coloca en la zona de 'L3_Trust':

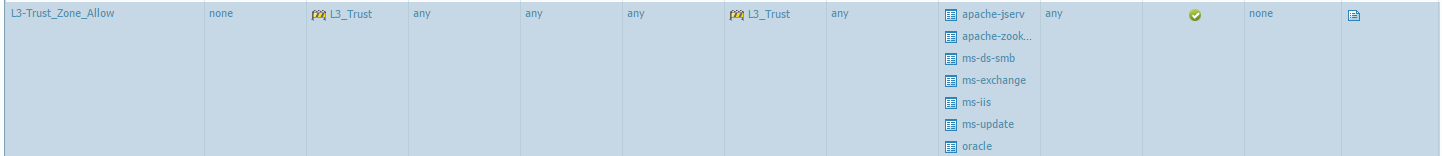

Preexistentes de la política de seguridad aplicada a la zona de "L3_Trust":

En situaciones donde se configura una política de "Ningún/ninguna/denegar" que pueden anular la política implícita "misma zona", una política debe crearse explícitamente para permitir la 'L3-confianza' al tráfico de la zona de 'L3-confianza' como se muestra a continuación:

Para obtener más información acerca de la política cualquier/cualquier/deNegar, vea: cualquier/cualquiera/denegar la regla de seguridad cambia el comportamiento predeterminado

Escenario 2

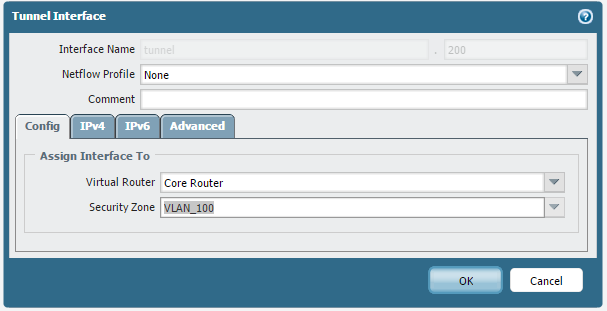

En este escenario, la interfaz tunnel.200 se asigna una independiente de la zona denominada 'VLAN_100', mientras que el interior del interfaz ethernet/12 está en la zona de 'L3_Trust':

Ethernet1/2 se encuentra en la zona ' L3_Trust ':

Interfaz de Tunnel.200 está situado en una zona separada de la 'VLAN_100':

Este enfoque permitirá un conjunto independiente de las restricciones que se aplicará sólo al tráfico que fluye desde el interior interface(ethernet1/2) de la zona de seguridad VPN "VLAN_100". Este enfoque proporcionará más detalle si el requisito de seguridad es diferente para el tráfico VPN.

Nueva política de seguridad crea y aplica sólo para el tráfico de VPN 'VLAN_100' al interior 'L3_Trust' de la zona:

Ver también

Cómo configurar VPN IPSEC

Propietario: jperry