Details

Auf der Palo Alto Networks Firewall ist die Sicherheitszone, die eine bestimmte Schnittstelle zugewiesen ist, unerlässlich für den Aufbau von Sicherheits-Policies basierend auf Datenverkehr, der erlaubt, eingeschränkt oder verweigert werden muss. Die gleichen Prinzipien der Zonenauswahl gelten für VPN-Tunnel Schnittstellen bei der Definition von Sicherheitsrichtlinien. Zwei Szenarien sind in diesem Dokument dargestellt, zu demonstrieren, wie Sicherheitsrichtlinien geschrieben werden basierend auf wie die Sicherheitszone für den VPN-Tunnel-Schnittstelle ausgewählt ist:

- Tunnel-Schnittstelle erhält die gleiche Zone als eines der Innenseite Schnittstellen.

- Die Tunnel-Schnittstelle ist eine unabhängige Zone zugeordnet.

Szenario 1

In diesem Szenario versehen tunnel.200 Schnittstelle zu derselben Zone wie die ethernet1/2-Schnittstelle, die die "L3_Trust" Zone ist. Aus diesem Grund bestehende Sicherheitsrichtlinien (einschließlich der impliziten "gleichen-Zone" Zulassungsregel), dass Spiel Verkehr von Quelle "L3_Trust" Zone in Zielzone "L3_Trust" auf die VPN-Datenverkehr zwischen tunnel.200 und innere Schnittstelle Ethernet/12 angewendet wird.

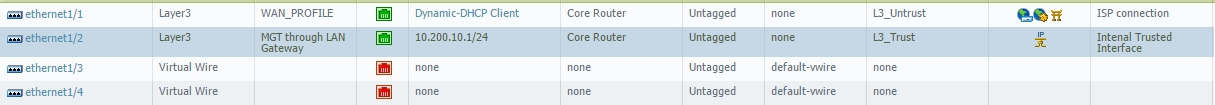

Ethernet1/2 befindet sich in "L3_Trust" Zone:

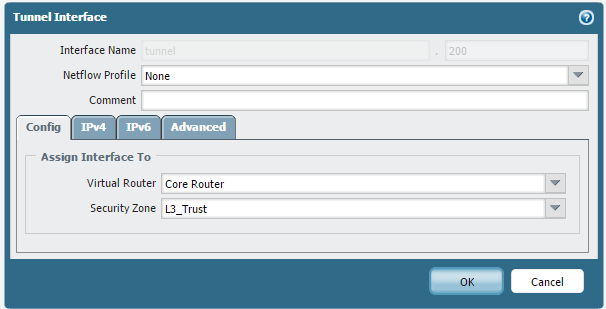

Tunnel.200-Schnittstelle befindet sich im Bereich "L3_Trust":

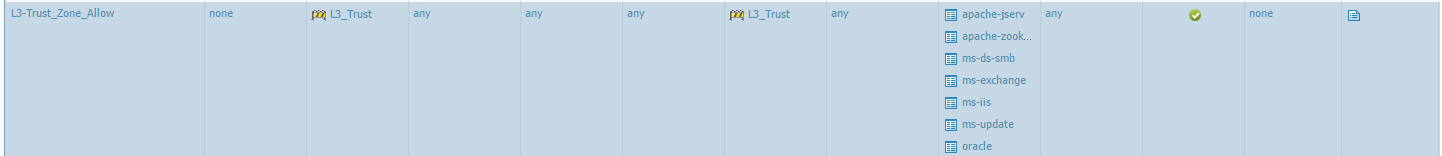

Bereits bestehende Sicherheits-Policy auf "L3_Trust" Zone angewendet:

In Situationen wo eine "Any/Any/Deny" Richtlinie konfiguriert ist, die die implizite "derselben Zone" Richtlinie außer Kraft setzen können, muss eine Politik explizit erstellt werden, um die "L3-Trust" "L3-Trust" Zone Verkehr als unten zu ermöglichen:

Weitere Informationen über die irgendwelche/irgendwelche/Deny-Richtlinien finden Sie unter: jede/jede/Deny-SicherheitsRegel ändert das Standardverhalten

Szenario 2

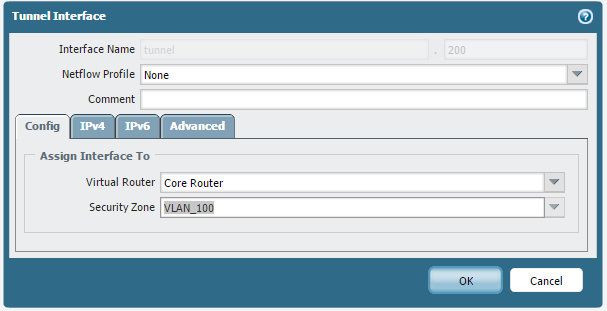

In diesem Szenario wird die tunnel.200-Schnittstelle eine unabhängige zugewiesen Zone "VLAN_100" genannt, während das innere Schnittstelle Ethernet/12 ist im Bereich "L3_Trust":

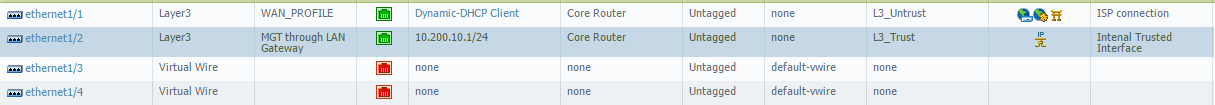

Ethernet1/2 befindet sich in der Zone "L3_Trust":

Tunnel.200-Schnittstelle befindet sich in einer separaten Zone "VLAN_100":

Dieser Ansatz ermöglicht einen separaten Satz von Einschränkungen nur auf Datenverkehr nach/von innen angewendet werden interface(ethernet1/2) nach/aus der Sicherheitszone VPN "VLAN_100". Dieser Ansatz wird mehr Granularität bieten, wenn die Sicherheitsanforderungen für VPN-Datenverkehr unterscheidet.

Neue Sicherheitsrichtlinie erstellt und nur für den Verkehr von VPN "VLAN_100", in "L3_Trust" zone angewendet:

Siehe auch

Konfigurieren von IPSEC-VPN

Besitzer: Jperry