Details

Der Palo Alto Networks LDAP Proxy verfügt über die für die von der Firewall konfigurierten LDAP-Server-Adressen (Windows Active Directory, eDirectory, LDAP) von einem User-ID-Agent, der auf einem Windows-Server installiert ist. Ohne LDAP-Proxy wird dieser Traffic direkt von der Management-Schnittstelle oder der konfigurierten Service-Route bezogen.

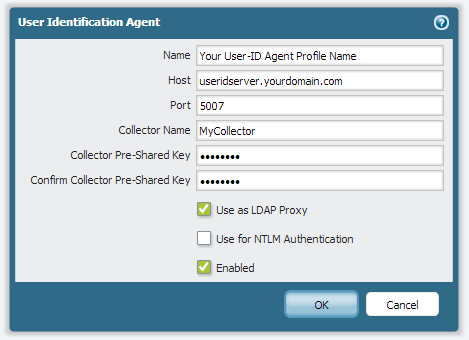

Wenn LDAP-Proxy aktiviert ist, kommuniziert die Firewall mit dem User-ID-Agent über die Standard-SSL-Verbindung zwischen dem User-ID-Agent und der Palo Alto Networks-Firewall. Der Agent führt dann die von der Firewall angeforderten LDAP-Abfragen aus und sendet die Antworten an die Firewall zurück.

Mit PAN-OS 4,1 und später ist die gesamte Konfiguration für diese Funktion auf der Firewall, wenn Sie sich mit einem Windows-Domain-Controller verbinden. Konfigurieren Sie sowohl ein LDAP-Server-Profil als auch ein Gruppen-Mapping-Profil, so als ob die Firewall den LDAP-Traffic beschaffen wird. Nachdem Sie diese Profile erstellt haben, überprüfen Sie die Verwendung als LDAP-Proxy und Commit.

Nach einer Übergabe werden alle LDAP-Daten, die normalerweise von der Firewall stammen, vom konfigurierten User-ID-Agent bezogen.

Besitzer: dbraswell