概述

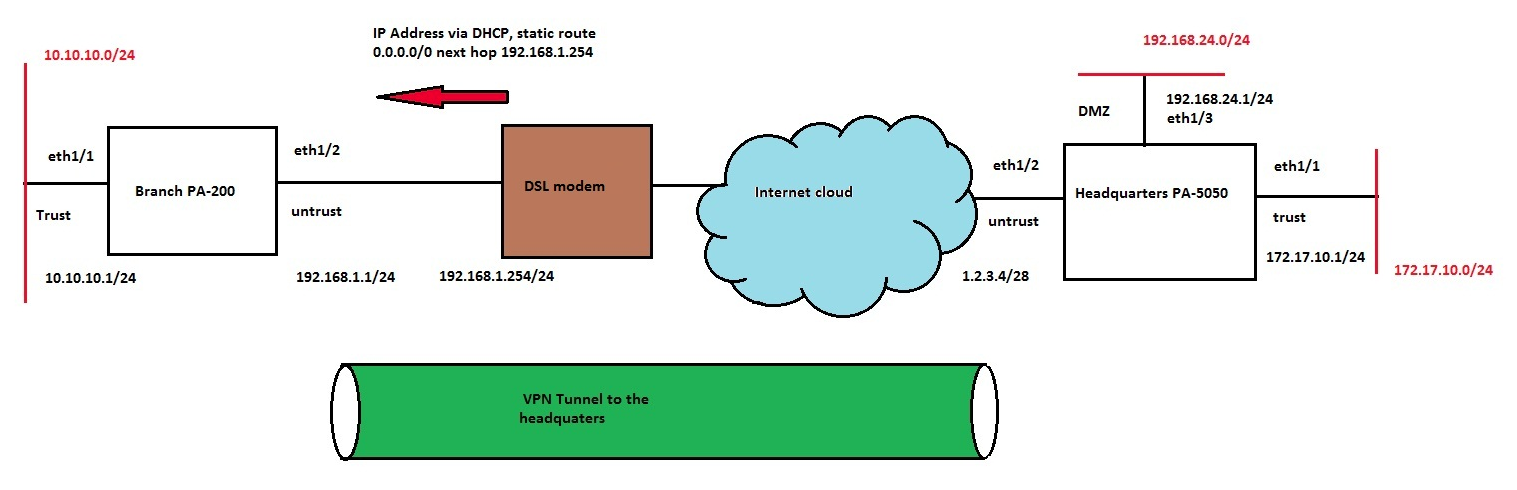

DSL 调制解调器后面的分支防火墙配置为使用总部 (HQ) 防火墙建立 VPN 隧道, 使分支机构的用户能够访问总部网络。在分支端, 调制解调器连接到防火墙的不信任接口, 并通过 DHCP 向接口提供 IP 地址。调制解调器在帕洛阿尔托网络防火墙上插入默认路由, 指向调制解调器的专用 IP 地址。公司现在想强制执行一条规则, 即所有来自分支用户的 internet 通信都通过 VPN 隧道和总部防火墙进行路由, 而不是直接通过不信任接口和调制解调器。

问题

一个静态路线, 0.0. 0.0/0 下一跃点隧道. 1 接口, 被添加到路由分支通信通过 VPN 隧道。这导致分支用户的总网络中断。

原因

请参阅图表。在更改指向隧道接口的默认路由之前, 将所有 IKE 协商和 ESP 数据包通过分支防火墙上的 eth1/2 接口 egressed 到 VPN 对等方 1.2.3.4, 并使用 DSL 调制解调器提供的默认路由 (0.0. 0.0/0 下一跃点192.168.1.254)。通过将默认路由更改为隧道. 1 接口, ESP 数据包到 1.2.3.4, 应该有 egressed 通过物理 eth1/2 接口现在必须使用隧道. 1 接口。实际上, 建立隧道所需的 IKE 协商正在通过它试图创建的隧道进行路由。因此, 无法建立隧道, 并发生网络停机。

解决办法

为路由到1.2.3.4、eth1/2 接口和下一跃点192.168.1.254 配置一个较低度量值的静态路由。

为帕洛阿尔托网络更新服务器、DNS 服务器 (如果使用公用 DNS 服务器的服务路由) 以及帕洛阿尔托网络防火墙联系人使用 eth1/2 上的服务路由的任何其他服务器配置类似的静态路由接口。

然后, 您可以添加 0.0. 0.0/0 指向隧道. 1 接口, 通过隧道接口路由所有 internet 通信, 但 IKE 协商和 ESP 通信 (现在使用 eth1/2 接口进行协商) 除外。

此外, 还需要以下安全策略:

- 从信任区域到分支防火墙上的 VPN 区域。

该策略已配置为分支用户访问总部网络。将为总部用户配置反向策略以访问分支网络。 - 从 VPN 区域到总部防火墙上的不信任区域。

- (可选) 为允许通信从不信任区域启动的特定方案配置反向策略。可以将策略配置为限制对特定目标 IP 地址的通信。

所有者: kprakash