Vue d’ensemble

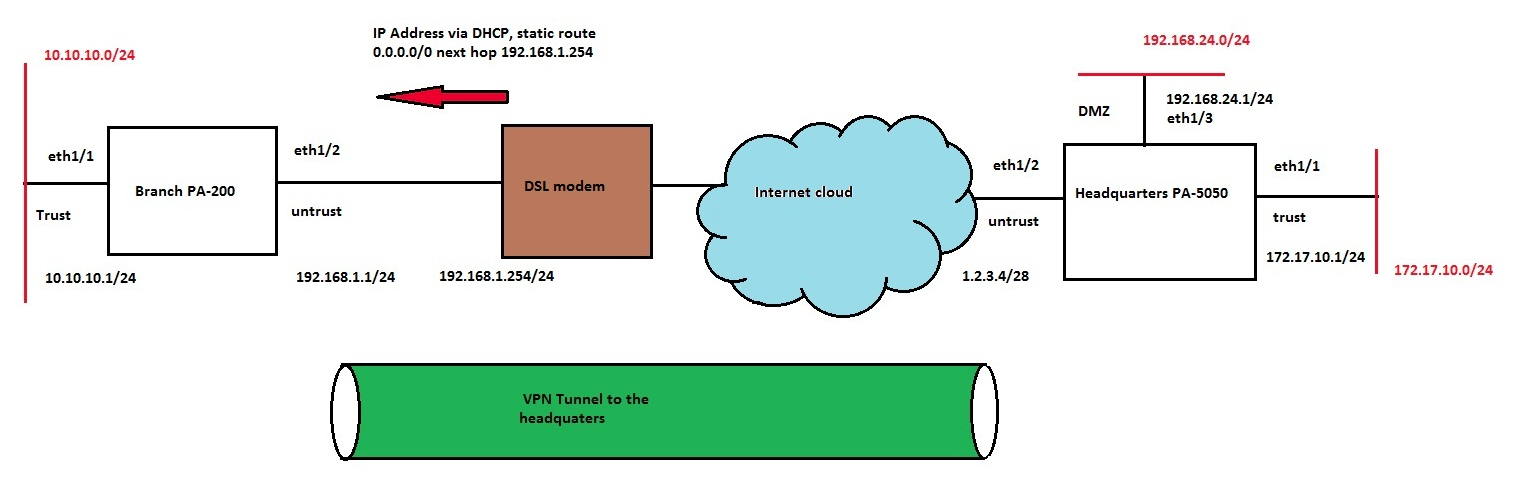

UN pare-feu de succursale derrière un modem DSL est configuré pour établir un tunnel VPN avec le pare-feu du siège (HQ), ce qui permet aux utilisateurs de la branche d'accéder au réseau HQ. Du côté de la branche, le modem se connecte à l'interface de non-confiance du pare-feu et fournit une adresse IP via DHCP à l'interface. Le modem injecte un itinéraire par défaut sur le pare-feu de Palo Alto Networks, pointant vers l'adresse IP privée du modem. La société veut maintenant faire appliquer une règle que tout le trafic Internet des utilisateurs de la branche être acheminés par le tunnel VPN et via le pare-feu HQ, au lieu de directement à travers l'interface de non-confiance et le modem.

Demande client

Un itinéraire statique, 0.0.0.0/0 Next hop tunnel. 1 interface, a été ajouté pour acheminer le trafic de la branche via le tunnel VPN. Cela a causé une panne totale du réseau pour les utilisateurs de la succursale.

Cause

Référez-vous au diagramme. Avant de modifier l'itinéraire par défaut pointant vers l'interface du tunnel, toutes les négociations IKE et les paquets ESP vers l'homologue VPN, 1.2.3.4, évacué via l'interface eth1/2 sur le pare-feu de la branche, en utilisant l'itinéraire par défaut fourni par le modem DSL (0.0.0.0/0 Next hop 192.168.1.254). En changeant l'itinéraire par défaut à l'interface tunnel. 1, les paquets ESP à 1.2.3.4, qui doivent avoir évacué via l'interface physique eth1/2 doivent maintenant utiliser l'interface tunnel. 1. En effet, la négociation IKE requise pour établir un tunnel est acheminée par le tunnel qu'elle tente de créer. Par conséquent, le tunnel ne peut pas être établi et la panne du réseau se produit.

Résolution

Configurez un itinéraire statique avec une métrique inférieure pour l'itinéraire vers 1.2.3.4, sur l'interface eth1/2 et le 192.168.1.254 de saut suivant.

Configurer des itinéraires statiques similaires avec une métrique inférieure pour le serveur de mises à jour de Palo Alto Networks, le serveur DNS (si vous utilisez les itinéraires de service pour les serveurs DNS publics), et tout autre serveur sur lequel les contacts du pare-feu de Palo Alto Networks utilisent des itinéraires de service sur le eth1/2 Interface.

Vous pouvez ensuite ajouter 0.0.0.0/0 en pointant vers l'interface tunnel. 1, qui achemine tout le trafic Internet via l'interface tunnel, à l'exception de la négociation IKE et du trafic ESP (qui utilise maintenant l'interface eth1/2 pour les négociations).

En outre, les stratégies de sécurité suivantes sont requises:

- De la zone de confiance à la zone VPN du pare-feu de la branche.

Cette stratégie aurait déjà été configurée pour les utilisateurs de succursales pour accéder au réseau HQ. La stratégie d'inversion aurait été configurée pour que les utilisateurs du QG accèdent au réseau de succursales. - De la zone VPN à la zone de désapprobation sur le pare-feu HQ.

- Éventuellement, configurez la stratégie inverse pour des scénarios spécifiques qui permettent à la communication d'initier à partir de la zone de non-confiance. Les stratégies peuvent être configurées pour restreindre le trafic vers des adresses IP de destination spécifiques.

propriétaire : Dany