Resumen

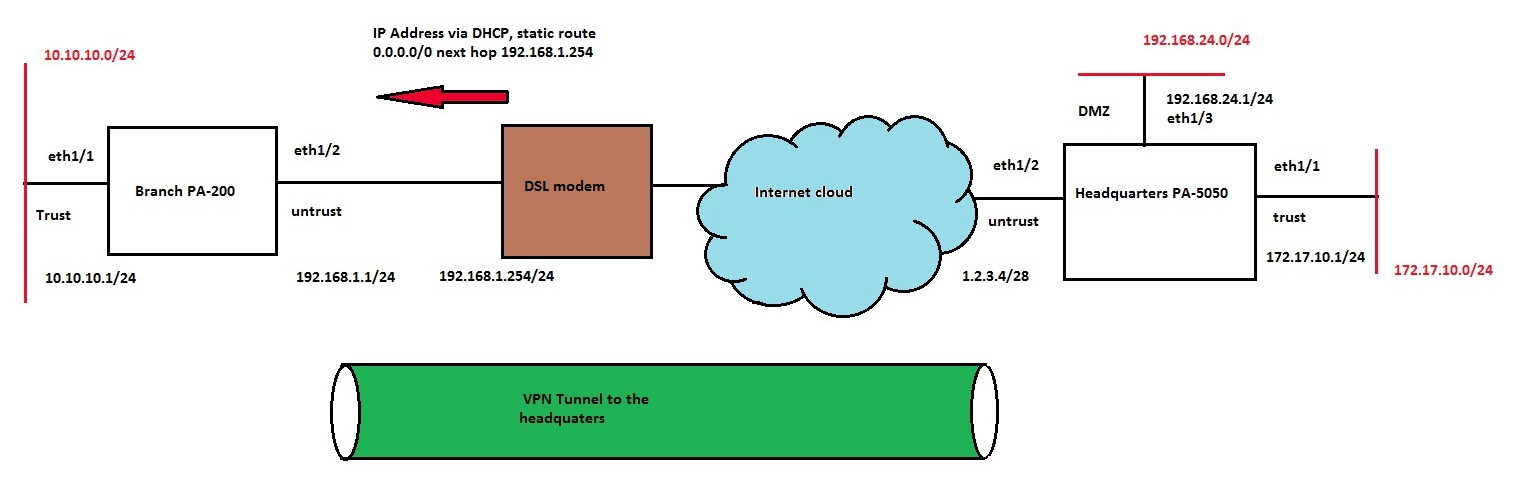

Un cortafuegos de sucursal detrás de un módem DSL está configurado para establecer un túnel VPN con el cortafuegos de la sede central (HQ), lo que permite a los usuarios de la sucursal acceder a la red HQ. En el lado de la rama, el módem se conecta a la interfaz de desconfianza del firewall y proporciona una dirección IP a través de DHCP a la interfaz. El módem inyecta una ruta predeterminada en el cortafuegos de Palo Alto Networks, apuntando hacia la dirección IP privada del módem. La empresa ahora quiere hacer cumplir una regla de que todo el tráfico de Internet de los usuarios de la sucursal se enruta a través del túnel VPN y a través del firewall de HQ, en lugar de salir directamente a través de la interfaz de desconfianza y el módem.

Incidencia

Una ruta estática, 0.0.0.0/0 siguiente salto Tunnel. 1 interfaz, se agregó para enrutar el tráfico de sucursal a través del túnel VPN. Esto causó una interrupción total de la red para los usuarios de la sucursal.

Causa

Consulte el diagrama. Antes de cambiar la ruta predeterminada que apunta a la interfaz del túnel, toda la negociación IKE y los paquetes ESP a la VPN Peer, 1.2.3.4, se derivan a través de la interfaz eth1/2 en el Firewall de sucursal, utilizando la ruta predeterminada proporcionada por el módem DSL (0.0.0.0/0 Next hop 192.168.1.254). Al cambiar la ruta predeterminada a la interfaz Tunnel. 1, los paquetes ESP a 1.2.3.4, que deberían haberse retirado a través de la interfaz Physical eth1/2, deben utilizar ahora la interfaz Tunnel. 1. En efecto, la negociación IKE requerida para establecer un túnel se enruta a través del túnel que está intentando crear. Por lo tanto, no se puede establecer el túnel y se produce la interrupción de la red.

Resolución

Configure una ruta estática con una métrica más baja para la ruta a 1.2.3.4, en eth1/2 Interface y Next hop 192.168.1.254.

Configure rutas estáticas similares con una métrica más baja para el servidor de actualizaciones de Palo Alto Networks, servidor DNS (si utiliza las rutas de servicio para servidores DNS públicos) y cualquier otro servidor que el cortafuegos de Palo Alto Networks utilice rutas de servicio en el eth1/2 Interfaz.

A continuación, puede añadir 0.0.0.0/0 señalando a la interfaz Tunnel. 1, que enruta todo el tráfico de Internet a través de la interfaz del túnel, excepto la negociación IKE y el tráfico ESP (que ahora utiliza la interfaz eth1/2 para las negociaciones).

Además, se requieren las siguientes directivas de seguridad:

- Desde la zona de confianza a la zona VPN del cortafuegos de sucursal.

Esta directiva ya habría sido configurada para que los usuarios de sucursales accedan a la red HQ. La política inversa se habría configurado para que los usuarios de HQ accedan a la red de sucursales. - Desde la zona VPN a la zona de desconfianza en el Firewall de HQ.

- Opcionalmente, configure la Directiva inversa para escenarios específicos que permitan que la comunicación se inicie desde la zona Untrust. Las directivas se pueden configurar para restringir el tráfico a direcciones IP de destino específicas.

Propietario: kprakash