Übersicht

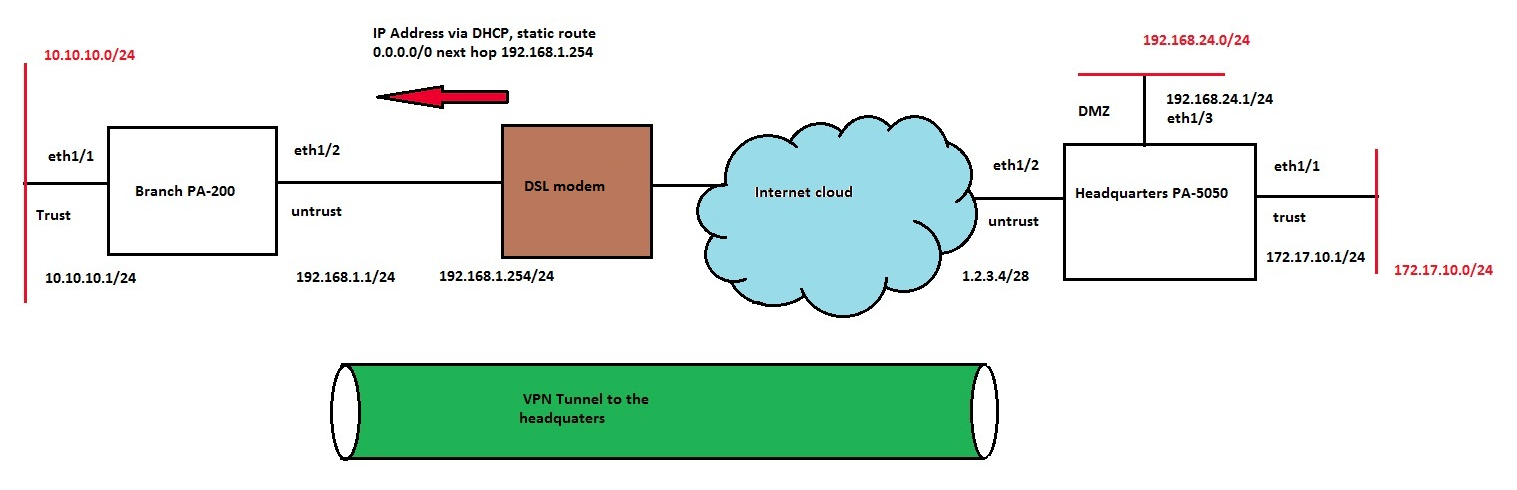

EINE Zweig-Firewall hinter einem DSL-Modem ist so konfiguriert, dass ein VPN-Tunnel mit der Hauptquartier (HQ) Firewall eingerichtet wird, so dass die Nutzer in der Filiale auf das HQ-Netzwerk zugreifen können. Auf der Zweig Seite verbindet sich das Modem mit der Untrust-Schnittstelle der Firewall und stellt der Schnittstelle eine IP-Adresse über DHCP zur Verfügung. Das Modem injiziert eine Standard-Route auf der Palo Alto Networks Firewall und zeigt auf die private IP-Adresse des Modem. Das Unternehmen will nun eine Regel durchsetzen, wonach der gesamte Internetverkehr von Filial Nutzern über den VPN-Tunnel und über die HQ-Firewall geleitet werden soll, statt direkt über die Untrust-Schnittstelle und das Modem auszuführen.

Problem

EINE statische Route, 0.0.0.0/0 Next Hop Tunnel. 1 Schnittstelle, wurde in der Route Zweig Verkehr durch den VPN-Tunnel hinzugefügt. Dies verursachte einen totalen Netzausfall für die Filial Nutzer.

Ursache

Auf das Diagramm. Bevor Sie die Standardroute, die auf die Tunnel Schnittstelle zeigt, ändern, werden alle IKE-Verhandlungen und die ESP-Pakete an den VPN-Peer, 1.2.3.4, über die eth1/2-Schnittstelle auf der Filial Firewall über die Standard-Route des DSL-Modem (0.0.0.0/0 Next Hop 192.168.1.254). Durch die Änderung der Standardroute in die Tunnel. 1-Schnittstelle müssen die ESP-Pakete auf 1.2.3.4, die über die physikalische eth1/2-Schnittstelle hätten egressed sein sollen, nun die Tunnel. 1-Schnittstelle nutzen. In der Tat wird die IKE-Verhandlung, die für die Errichtung eines Tunnels erforderlich ist, durch den Tunnel geleitet, den Sie zu schaffen versucht. Daher kann der Tunnel nicht errichtet werden und der Netzausfall tritt ein.

Lösung

Konfigurieren Sie eine statische Route mit einer niedrigeren Metrik für die Route zu 1.2.3.4, auf eth1/2-Schnittstelle und Next Hop 192.168.1.254.

Konfigurieren Sie ähnliche statische Routen mit einer niedrigeren Metrik für den Palo Alto Networks Updates Server, DNS-Server (wenn Sie die Service-Routen für öffentliche DNS-Server nutzen), und jeden anderen Server, den die Palo Alto-Netzwerke Firewall-Kontakte über Service-Routen auf der eth1/2 Schnittstelle.

Sie können dann 0.0.0.0/0 hinzufügen, um den Tunnel zu zeigen. 1 Schnittstelle, die den gesamten Internetverkehr über die Tunnel Schnittstelle leitet, mit Ausnahme des IKE-Verhandlungs-und ESP-Verkehrs (der jetzt die eth1/2-Schnittstelle für Verhandlungen nutzt).

Zusätzlich sind folgende Sicherheitsrichtlinien erforderlich:

- Von der Treuhand Zone zur VPN-Zone auf der Filial Firewall.

Diese Richtlinie wäre bereits für Filial Nutzer so konfiguriert worden, dass Sie auf das HQ-Netzwerk zugreifen könnten. Die umgekehrte Richtlinie wäre für HQ-Nutzer so konfiguriert worden, dass Sie auf das Filialnetz zugreifen. - Von der VPN-Zone bis zur unvertrauens Zone auf der HQ-Firewall.

- Optional können Sie die umgekehrte Richtlinien für bestimmte Szenarien konfigurieren, die es ermöglichen, die Kommunikation aus der untreuhand Zone zu initiieren. Die RichtLinien können so konfiguriert werden, dass der Traffic auf bestimmte IP-Adressen beschränkt wird.

Besitzer: Kprakash