詳細

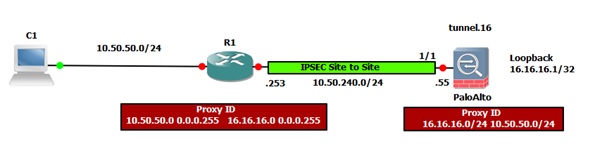

次の図は、IPSec - サイト パロアルト ネットワーク ファイアウォールとシスコとの間を示しています。

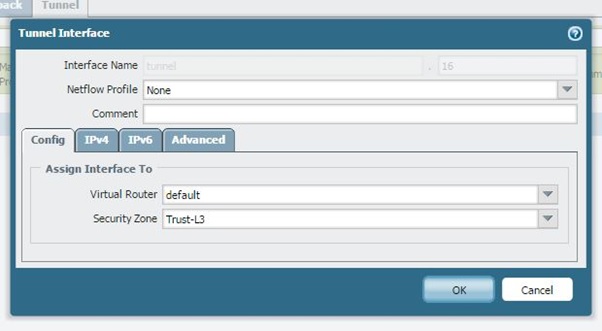

トンネルインタ フェース

トンネル インターフェイスを作成し、仮想ルーターとセキュリティ ゾーンを選択します。セキュリティ ポリシーは、いくつかの別のゾーン内部の LAN ネットワーク ゾーン以外のトンネル インターフェイスを配置する場合 LAN ゾーンから VPN ゾーンへのトラフィックを許可する必要があります。

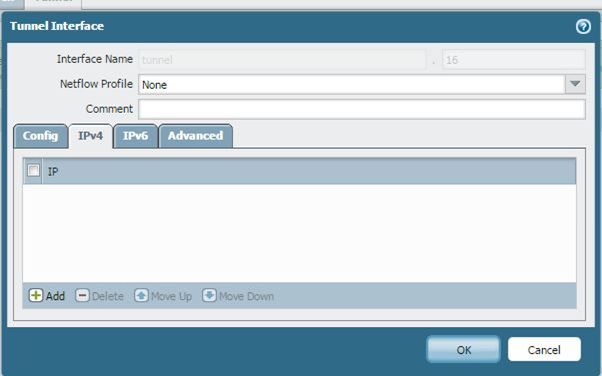

IP アドレスは必要ありません。トンネルを介してルーティング プロトコルを実行するには、トンネル インターフェイスに IP アドレスを追加する必要があります。

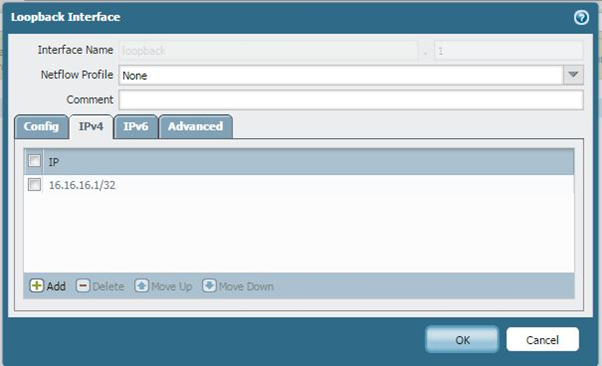

ループバック インターフェース

このシナリオで使用しているテストのため、それ以外の場合が内部ゾーン内のホストをシミュレートするループバック インターフェイスにはループバック インターフェイスの必要はありません。

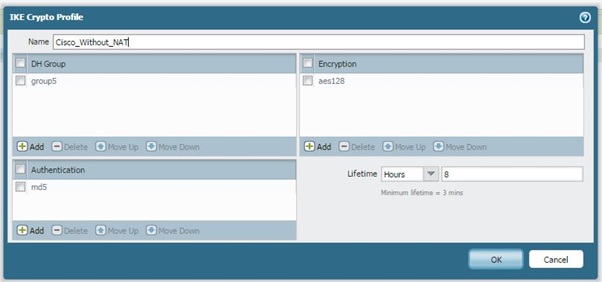

フェーズ 1

両側で同じであるフェーズ 1 ポリシーを作成します。

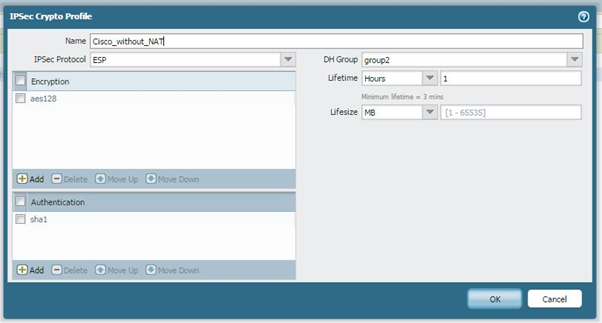

フェーズ 2

両側に同じとなるフェーズ 2 ポリシー作成します。

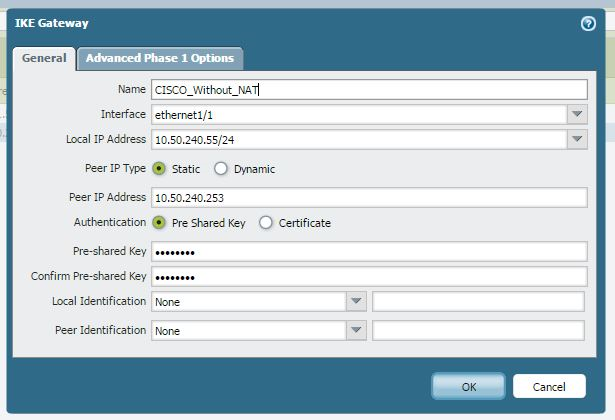

IKE ゲートウェイ

ピア IP アドレスは、以下のようインターフェイス イーサネット 1/1 を介して到達できる必要があります。

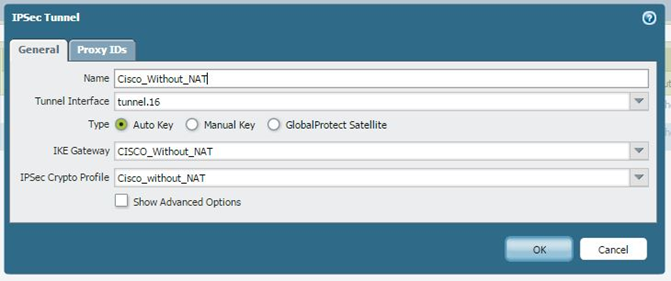

IPSec トンネル

トンネルインタ フェース、IKE ゲートウェイおよびプロキシ ID を追加すると、それ以外のフェーズ 2 が出てこないように IPSec 暗号化プロファイルを選択します。

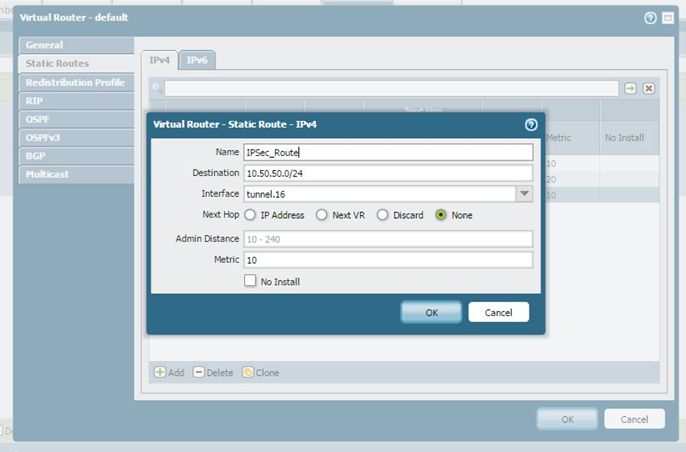

ルート

トンネルインタ フェースに向かって指している他の側の内部ネットワークのルートを追加し、[なし]。

シスコの構成

ip アクセスリスト拡張 Crypto_Acl

許可 ip 10.50.50.0 0.0.0.255 16.16.16.0 0.0.0.255

暗号 isakmp ポリシー 16

暗号 aes

ハッシュ md5

認証事前共有

グループ 5

暗号 isakmp キー cisco123 アドレス 0.0.0.0 0.0.0.0

暗号 ipsec 変換-セット TSET esp-aes esp-sha-hmac

暗号マップ 10 ipsec-isakmp

セットピア 10.50.240.55

セット変換-セット TSET

一致アドレス Crypto_Acl

インターフェイス FastEthernet0/0

暗号マップ

所有者: pakumar