Détails

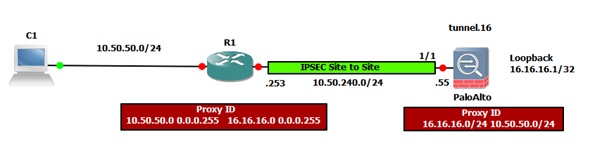

Le diagramme suivant illustre un IPSec site à site entre un firewall Palo Alto Networks et Cisco :

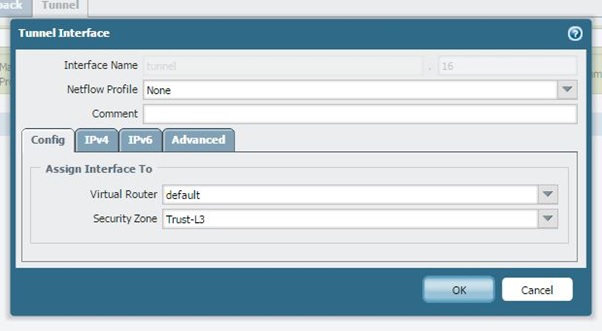

Interface de tunnel

Créez une interface tunnel et sélectionnez routeur virtuel et la zone de sécurité. La politique de sécurité doit autoriser le trafic de la zone de LAN à la zone VPN, si placer l’interface de tunnel dans une zone distincte sauf la zone interne du réseau LAN.

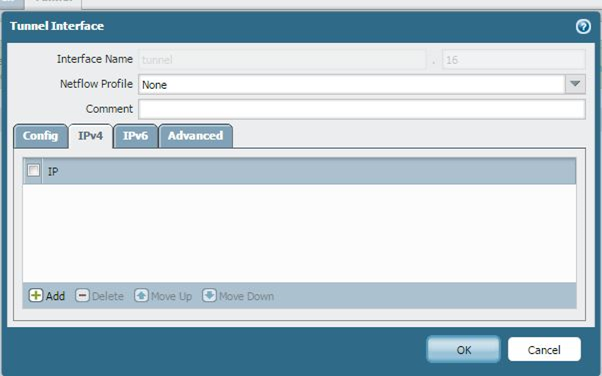

L’adresse IP n’est pas nécessaire. Pour exécuter le protocole de routage à travers le tunnel, vous devez ajouter une adresse IP à l’interface de tunnel.

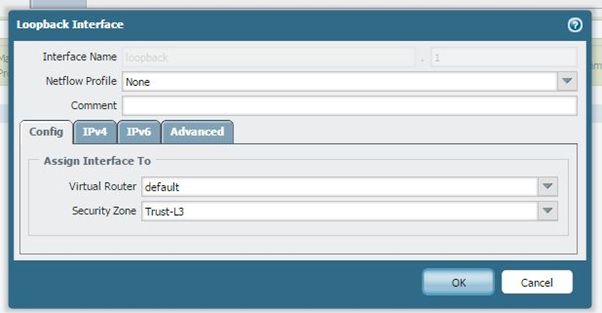

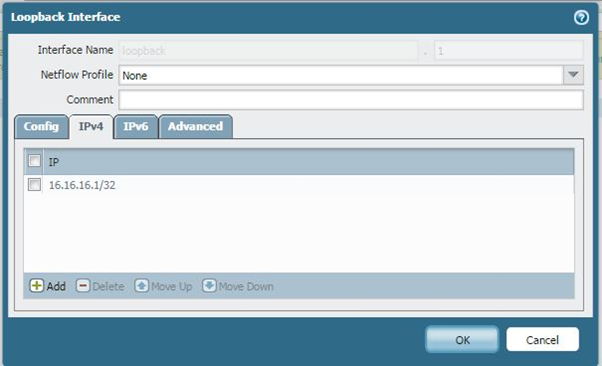

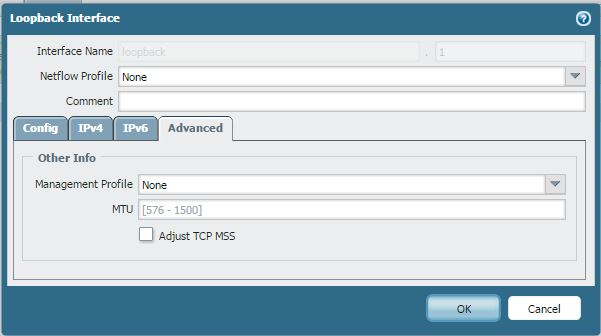

Interface de bouclage

Pour ce scénario, que nous utilisons une interface de bouclage pour simuler un ordinateur hôte dans une zone interne pour des fins de test, sinon il est inutile pour l’interface de bouclage.

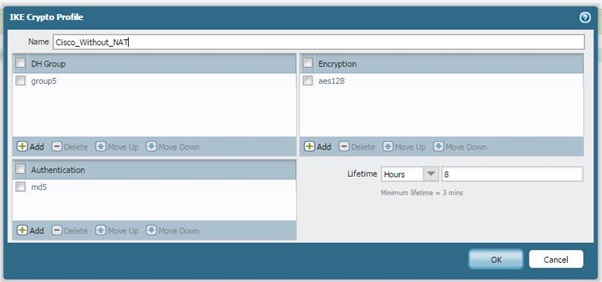

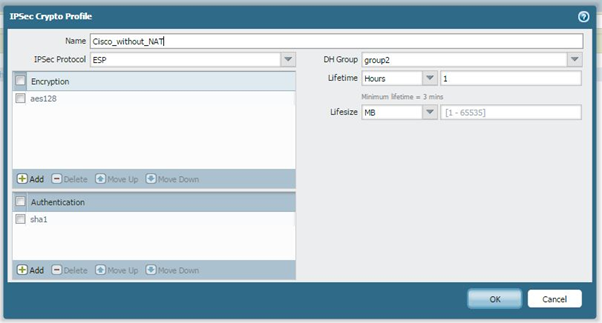

Phase 1

Créez une stratégie de Phase 1, qui sera le même des deux côtés :

Phase 2

Créez une stratégie de Phase 2, qui est les mêmes sur les deux côtés :

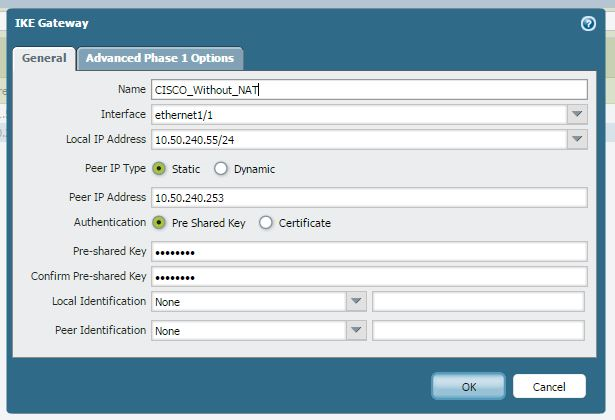

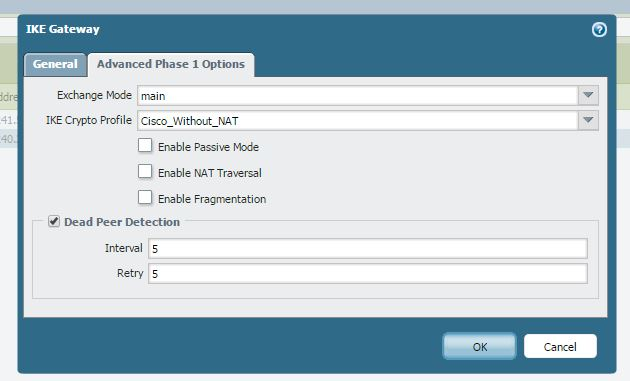

IKE Gateway

L’adresse IP par les pairs doit être accessible par le biais de l’interface Ethernet 1/1, comme indiqué ci-dessous :

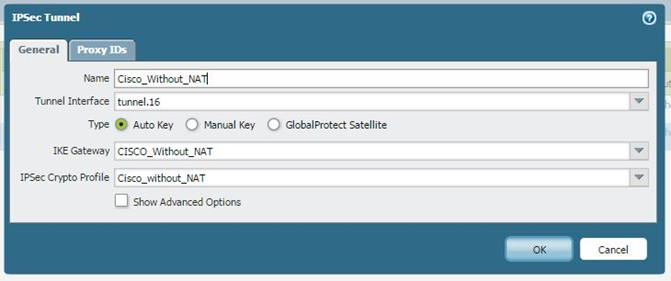

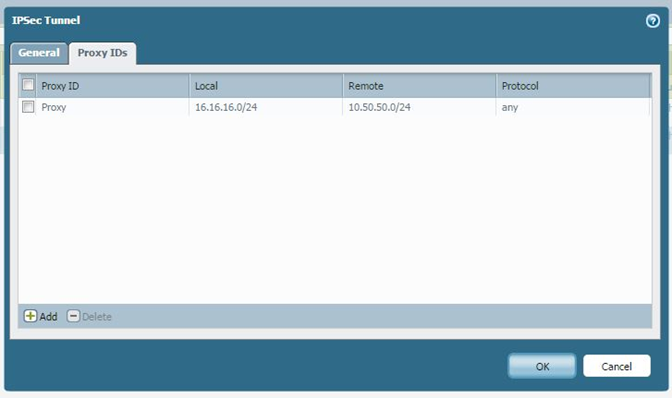

Tunnel IPSec

Sélectionnez l’interface de tunnel, la passerelle de IKE et le profil de IPSec Crypto pour s’assurer que le Proxy-ID est ajouté, sinon phase 2 ne viendra pas.

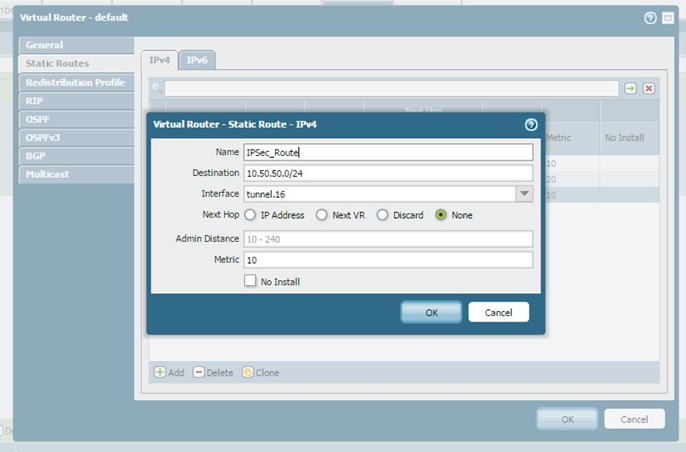

Route

Ajouter l’itinéraire du réseau interne de l’autre côté vers l’interface de tunnel et sélectionnez aucun :

Configuration Cisco

IP Access-List Extended Crypto_Acl

permis IP 10.50.50.0 0.0.0.255 16.16.16.0 0.0.0.255

crypto ISAKMP Policy 16

encr AES

hash MD5

Authentication groupe de pré-partage

5

crypto ISAKMP Key cisco123 adresse 0.0.0.0 0.0.0.0

Crypto IPSec Transform-Set FEP ESP-AES ESP-SHA-HMAC

crypto carte CMAP 10 IPsec-ISAKMP

Set Peer 10.50.240.55

Set Transform-Set FEP

correspondance adresse Crypto_Acl

interface FASTETHERNET0/0

crypto Map CMAP

propriétaire : pakumar