Details

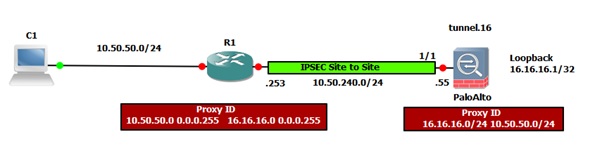

Die folgende Abbildung zeigt eine IPSec-Standort-zu-Standort zwischen Palo Alto Networks Firewall und Cisco:

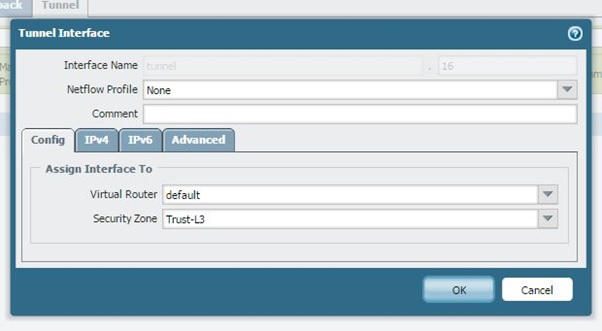

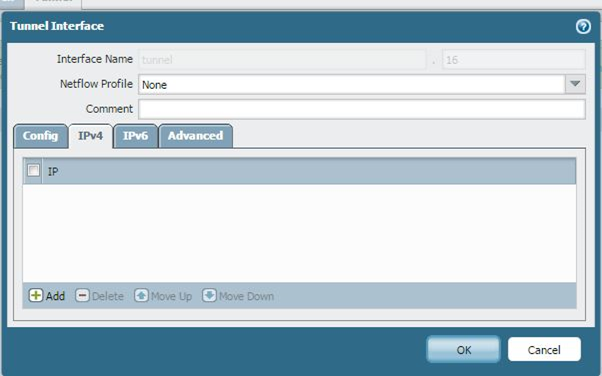

Tunnel-Schnittstelle

Erstellen Sie eine Tunnel-Schnittstelle, und wählen Sie virtuelle Router und Sicherheitszone. Die Sicherheitsrichtlinie muss Datenverkehr aus dem LAN-Zone zur VPN-Zone, wenn der Tunnel-Schnittstelle in einige separate Zone als das interne LAN Netzwerk platzieren.

Die IP-Adresse ist nicht erforderlich. Um das routing-Protokoll durch den Tunnel laufen, müssen Sie das Tunnel-Interface eine IP-Adresse hinzufügen.

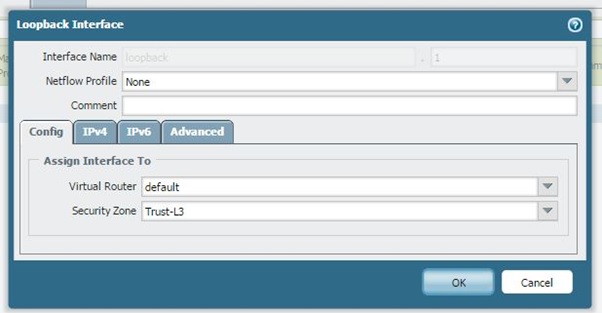

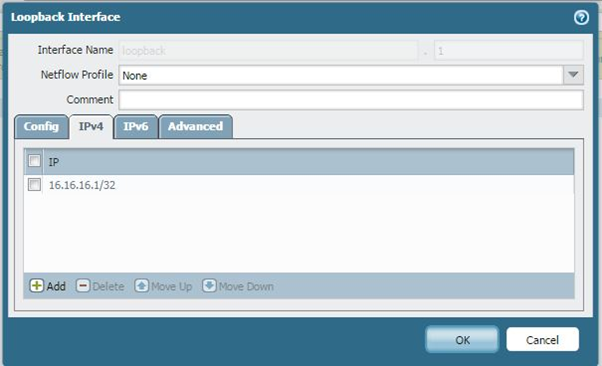

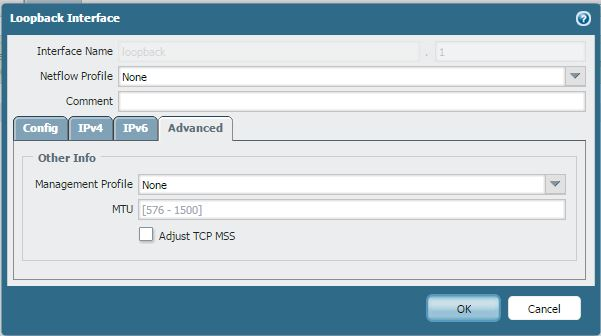

Loopback-Schnittstelle

Für dieses Szenario verwenden wir ist eine Loopbackschnittstelle zu simulieren, einen Host in einer internen Zone für Testzwecke, ansonsten es keine Notwendigkeit für die Loopbackschnittstelle.

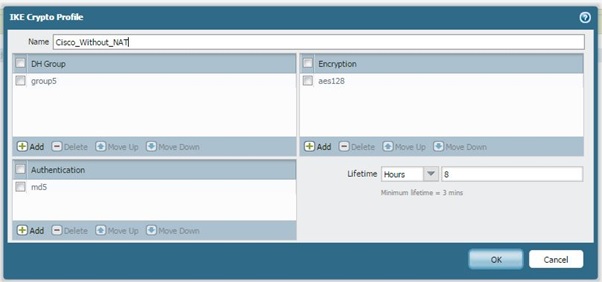

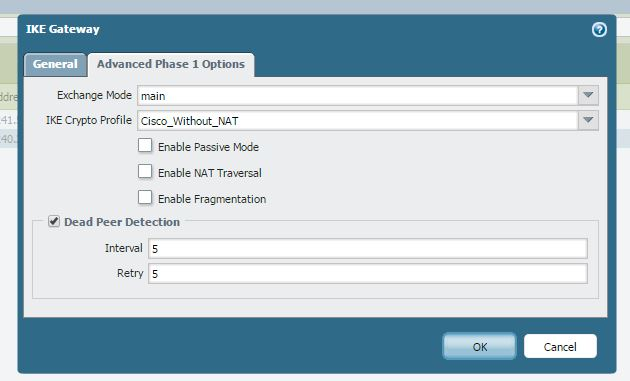

Phase 1

Erstellen Sie eine Phase 1-Politik, die auf beiden Seiten gleich sein wird:

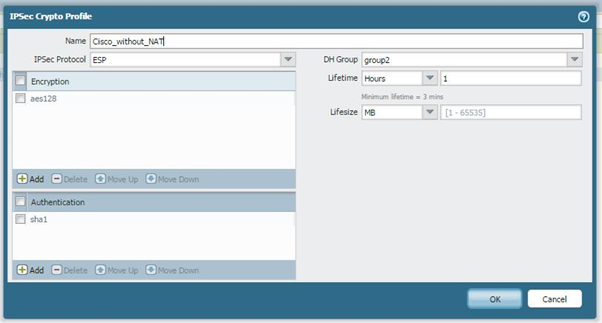

Phase 2

Erstellen Sie eine Phase 2-Politik, die auf beiden Seiten gleich sein wird:

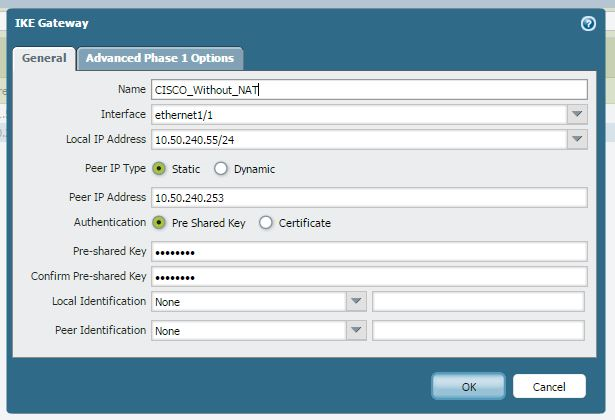

IKE-Gateway

Die Peer-IP-Adresse muss über die Schnittstelle Ethernet 1/1, erreichbar sein, wie unten dargestellt:

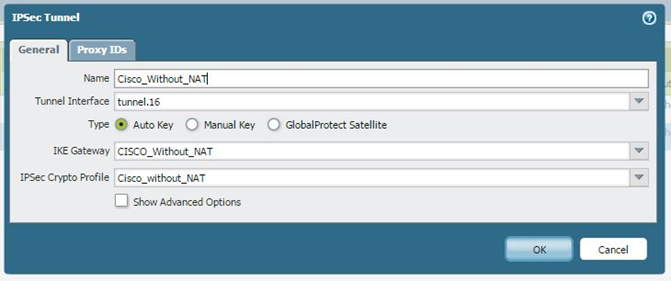

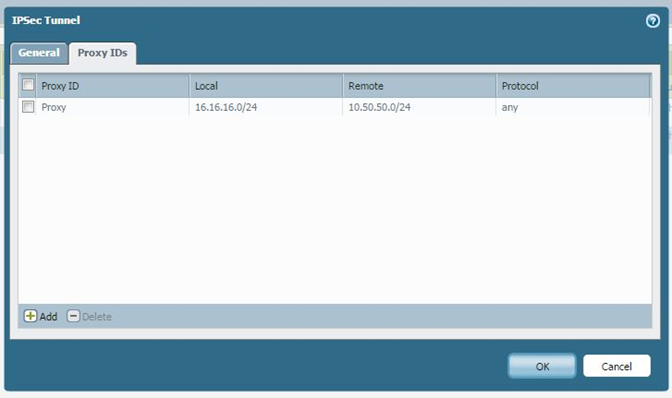

IPSec-Tunnel

Wählen Sie die Tunnel-Schnittstelle, die IKE-Gateway und das IPSec Crypto Profil um sicherzustellen, dass die Proxy-ID wird hinzugefügt, sonst Phase 2 wird nicht kommen.

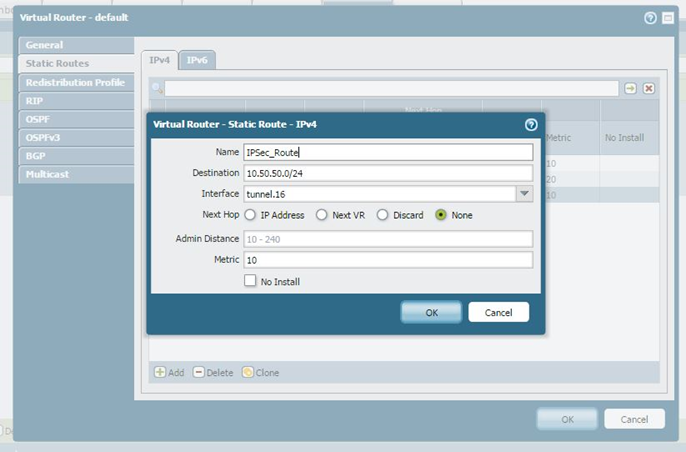

Route

Fügen Sie die Route des internen Netzwerks von der anderen Seite in Richtung der Tunnel-Schnittstelle hinzu, und wählen Sie keine:

Konfiguration von Cisco

IP-Zugriff-Liste erweitert Crypto_Acl

erlauben IP-10.50.50.0 0.0.0.255 16.16.16.0 0.0.0.255

Crypto ISAKMP Policy 16

ENCR AES

Hash MD5

Authentifizierung Pre-Share

Gruppe 5

Crypto ISAKMP Key cisco123 Adresse 0.0.0.0 0.0.0.0

Krypto-IPSec-Transformation-Set-TSET ESP-AES ESP-SHA-HMAC-

Krypto-Karte cmap 10 IPSec-ISAKMP

setzen Peer 10.50.240.55

Set-Satz-tset-

Match-Adresse Crypto_Acl

Interface FastEthernet0/0

Crypto-Karte cmap

Besitzer: Pakumar