GlobalProtect ポータルにブルート フォース攻撃をブロック ページ

348471

Created On 09/25/18 17:42 PM - Last Modified 04/24/25 02:04 AM

Resolution

概要

このドキュメントでは、GlobalProtect ポータルページでブルートフォース攻撃をブロックするようにセキュリティポリシーを構成する手順について説明します。

手順

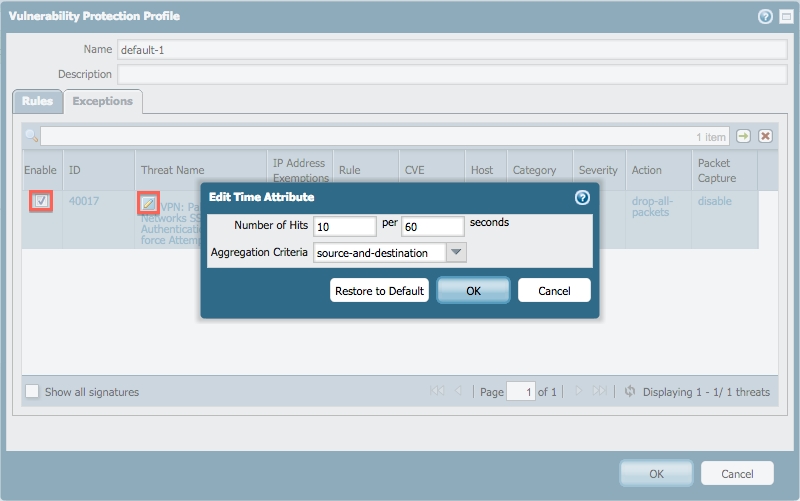

- 脆弱性プロファイルを作成します。移動オブジェクト > セキュリティプロファイル > 脆弱性の保護。

- [脅威名] 列の下にある [編集] アイコンをクリックして、[時間属性の編集] ダイアログを開きます。

トリガーされる子シグネチャから検出されたインスタンスの数を調整し、定義済みのアクションをトリガーするようにタイムウィンドウを調整します。ID 32256 の子の署名 "パロアルトネットワークファイアウォール VPN のログイン認証の試み" は、http 応答ヘッダーから "x-プライベート-sslvpn: auth-失敗しました" を探しています。デフォルトは60秒のタイムウィンドウ内で10ヒットします。以下のスクリーンショットは、構成された脆弱性プロファイルの例を示しています。プロファイルを作成するときに、検索バーで脆弱性 ID 40017 を検索し、[有効] ボックスをオンにします。

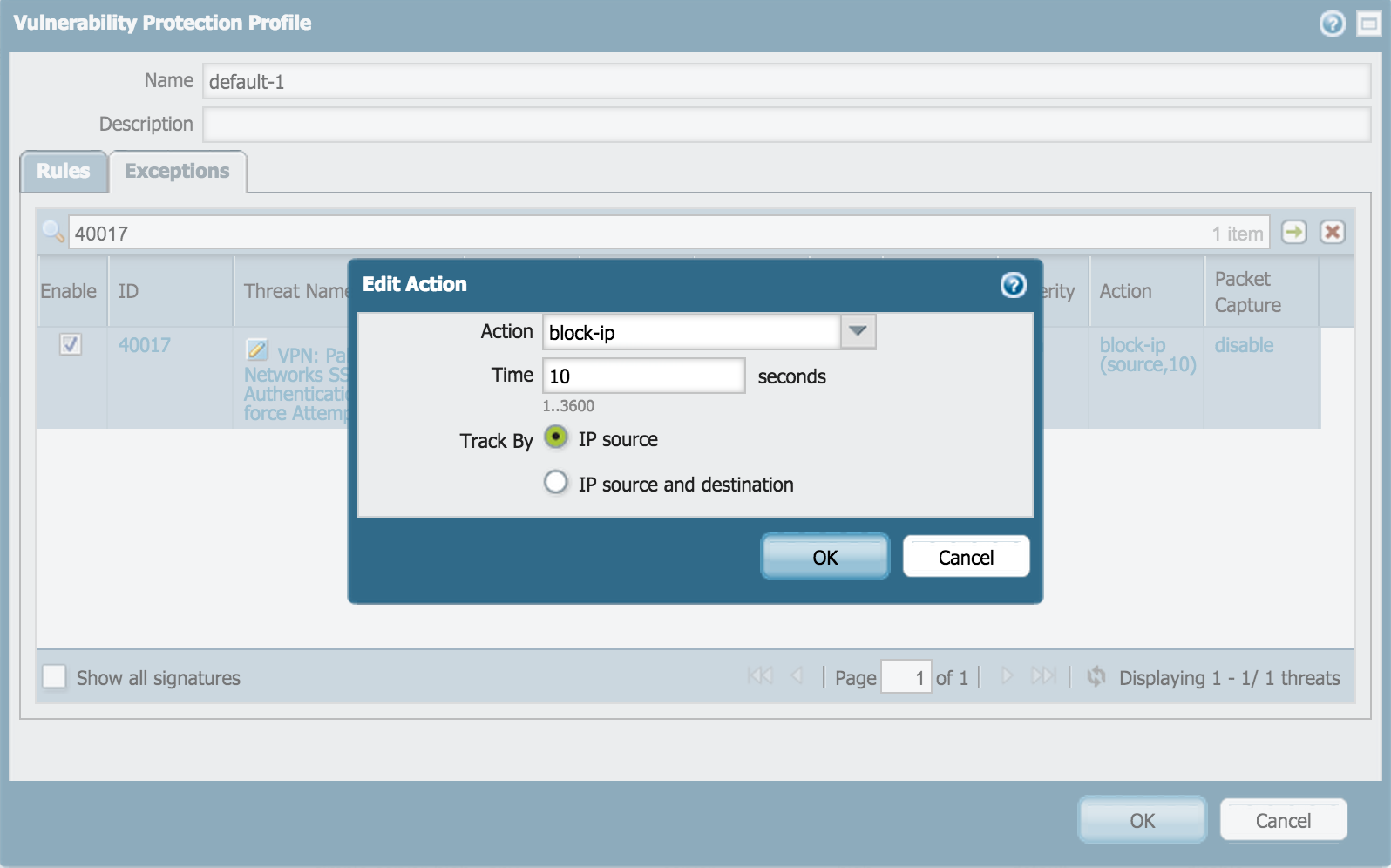

- アクションをブロック-ip に設定します。このオプションを使用すると、IP ソースまたは送信元と宛先によってブロック時間を構成および追跡できます。

- このプロファイルを適用するセキュリティポリシーを作成します。

- セキュリティポリシーの作成時に、[宛先アドレス] の下にポータルの IP アドレスを追加し、上記の手順1で作成した脆弱性プロファイルを選択します。

動作しているかどうかをテストするには、次の手順に従います。

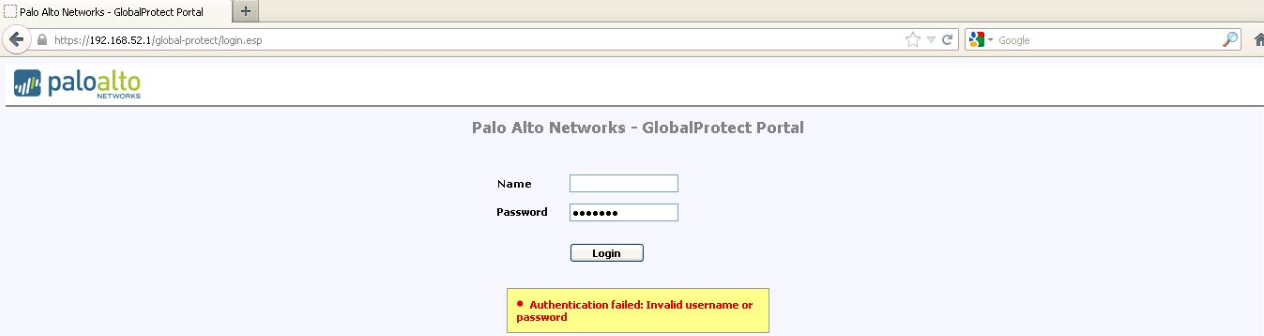

- これは、ユーザーが初めて認証しようとしたときに GlobalProtect ポータルページが表示される方法です。

- ランダムなユーザー名とパスワードを使用してポータルにログインします。ファイアウォールは、最初の9回の不正なログイン試行を処理します。次のスクリーンショットは、9回失敗した試行中の GlobalProtect ポータルページを示しています。

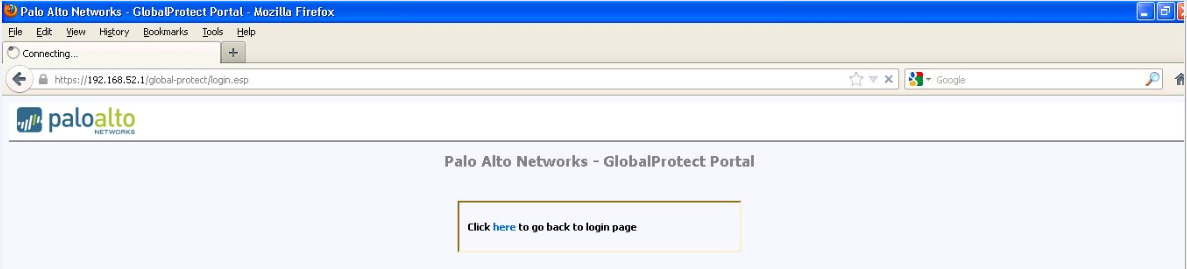

- 9回目の失敗の後、ユーザーは正しい資格情報を使用しても認証されません。GlobalProtect ポータルは、9回目の失敗の後に次のように表示され

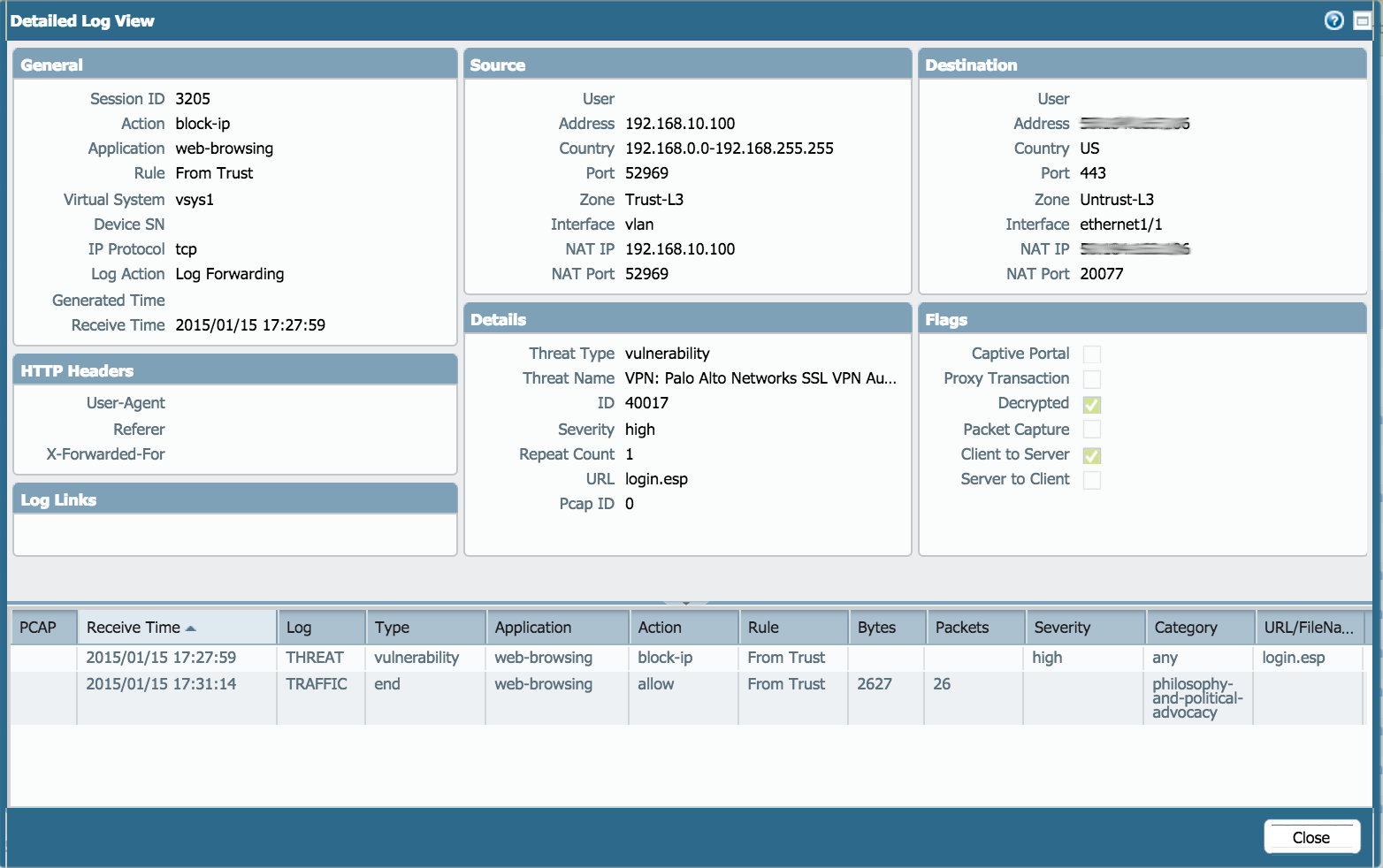

ます。ブルートフォース認証の試みは、脆弱性の脅威として識別されます。これは、脅威ログに表示されます。監視 > ログ > 脅威に移動します。

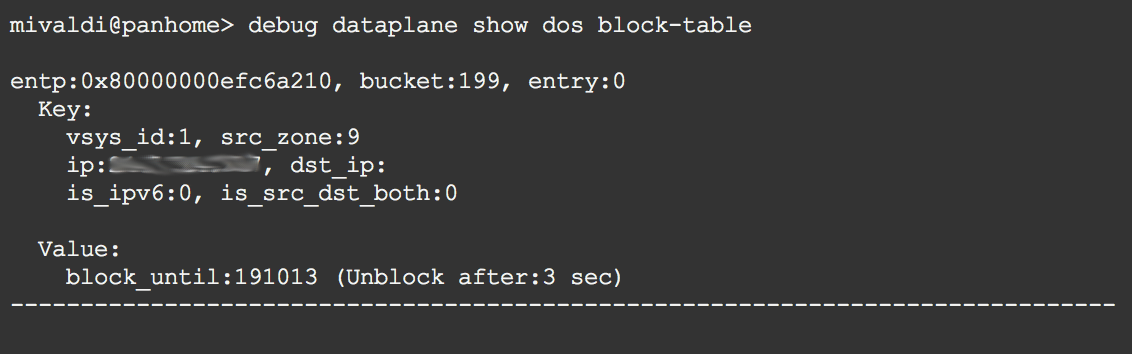

- ブロック-ip アクションが構成されている場合は、CLI のブロックリストをコマンドで確認します:

デバッグ dataplane は dos ブロックテーブルを表示します。

は dos ブロックテーブルを表示します。

新しいセッションは、トラッカーステージファイアウォール "軽減ブロック ip" とエンド理由 "脅威" と破棄するように設定されています。

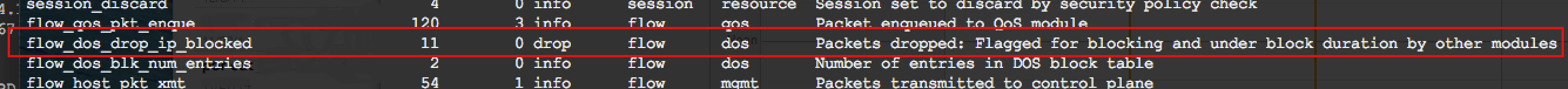

グローバルカウンタは、"flow_dos_drop_ip_blocked" という名前の下にドロップカウントを表示し、説明 "削除されたパケット: 他のモジュールによってブロッキングとブロック期間の下にフラグが付けられました"。

所有者: schaganti