Controlling GlobalProtect VPN-Zugang mit OCSP

Resolution

Übersicht

Die GlobalProtect-Konfiguration ist in der Lage, Benutzer auf der Grundlage von Benutzername/Passwort oder auf Zertifikaten zu authentifizieren. Bei der Verwendung von Zertifikaten zur Verbindung ist es ein wertvoller Vorteil, einen OCSP-Server zu nutzen, um den Widerrufs Status des Zertifikats zu überprüfen, so dass den Nutzern der Zugriff verweigert wird, wenn das Zertifikat widerrufen wird. Dieses Setup ist von Vorteil, wenn es für Berater verwendet wird, da Sie für eine gewisse Zeit Zugriff auf einige Projekte haben und der Zugriff widerrufen wird.

Details

Palo Alto Networks-Geräte haben die Möglichkeit, Zertifikate für diese Art von Benutzern zu generieren, und wenn der OCSP-Responder auf dem Gerät konfiguriert ist, ermöglicht er die Möglichkeit, den Zugriff zu widerrufen, falls erforderlich. Aufgrund dieses Szenarios wird ein OCSP-Responder auf der Palo Alto Networks Firewall benötigt.

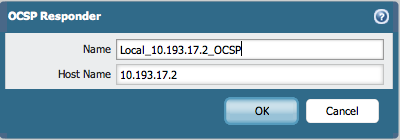

Um das OCSP go to, Device > Zertifikats Management > OCSP Responder einzurichten und klicken Sie auf HinzuFügen.

Geben Sie einen Namen für den OCSP-Responder ein und verwenden Sie die IP-Adresse der Firewall als Hostnamen.

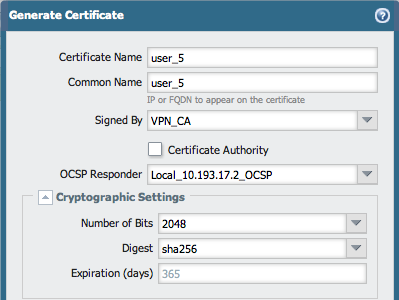

Sobald der OCSP-Responder konfiguriert und engagiert ist, ist es nun möglich, Zertifikate auf der Firewall zu generieren, die den OCSP-Responder nutzen, um den Widerrufs Status zu überprüfen. Um Zertifikate zu erstellen, gehen Sie zu Device > Zertifikats Management > Zertifikate und klicken Sie auf generieren. Bei der Erstellung neuer Zertifikate sollten Sie unbedingt die eingereichte OCSP-Responder verwenden. Dies ermöglicht die vom Benutzer initiierten Verbindungen und hält die Zertifikate, die mit dem OCSP-Server geprüft werden.

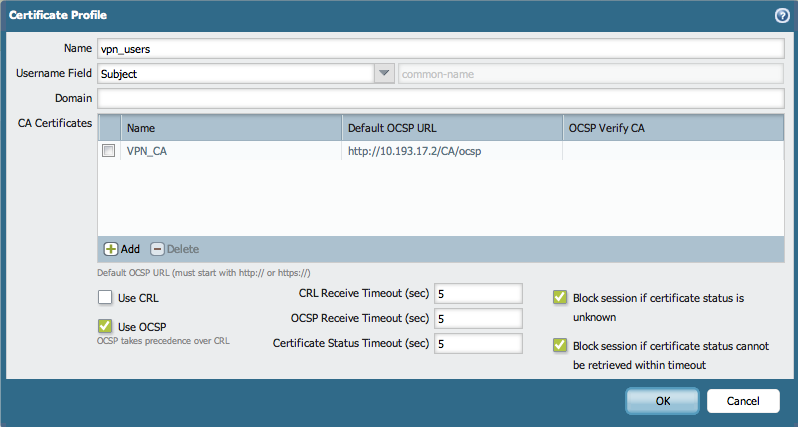

Um ein Zertifikats Profil für die VPN-Nutzer zu erstellen, das den Widerrufs Status mit dem OCSP überprüft, gehen Sie zum Device > Zertifikats Management > Zertifikats Profil.

Geben Sie die Parameter für den Benutzernamen (in diesem Fall ist das Thema), die CA, die die Zertifikate und die OCSP-URL signiert.

Hinweis: Vergewissern Sie sich, dass die Verwendung von OCSP möglich ist, CRL kann auch aktiviert werden, aber seien Sie sich bewusst, dass der OCSP Vorrang haben wird, weil er zuverlässiger ist als der CRL.

In der GlobalProtect-Portal Konfiguration sollte die Benutzerauthentifizierung auf Basis des Client-Zertifikats Profils durchgeführt werden.

Zum Einrichten gehen Sie zum Netzwerk > GlobalProtect > Portale, klicken Sie auf HinzuFügen und wählen Sie die Portal Konfiguration:

Um die gleichen Schritte für das GlobalProtect Gateway zu machen, gehen Sie zum Netzwerk > GlobalProtect, klicken Sie auf HinzuFügen und wählen Sie den allgemeinen Tab, wie unten gezeigt:

Die Nutzer können sich mit Zertifikaten einloggen, die mit dem OCSP validiert werden. Wenn der Zugriff für den Nutzer nicht mehr benötigt wird, widerrufen Sie das Zertifikat.

Um das Zertifikat zu widerrufen, gehen Sie zu Device > Zertifikats Management > Zertifikate und wählen Sie das Zertifikat, klicken Sie auf den Widerruf-Button.

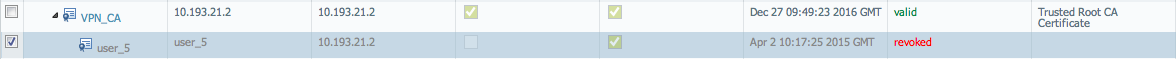

Nach dem Widerruf wird sich der Status des Zertifikats von grün "gültig" auf rot "widerrufen" ändern, wie im Beispiel unten gezeigt:

Überprüfen Sie aus dem CLI den Widerrufs Status des ausgestellten Zertifikats für das jeweilige OCSP (oder für alle), indem Sie den Befehl unten verwenden:

> Debug sslmgr View OCSP alle

Aktuelle Uhrzeit: Do Apr 3 21:49:46 2014

Zählen Sie die SerienNummer (HEX) Status Next Update Widerrufs Zeit GrundEmittent Name HashOCSP Responder URL

---- ------------------ -------- ------------------------ ------------------------ ----------- -----------------------

[1] 10 widerrufen Apr 04 21:41:39 2014 GMT Apr 03 21:44:54 2014 GMT 7ccb1b43 http://10.193.17.2/ca/OCSP

[2] 0D gültig Apr 03 22:41:39 2014 GM df89db2d http://10.193.17.2/ca/OCSP

Wenn ein Benutzer versucht, sich mit einem widerrufenen Zertifikat anzumelden, wird die Firewall mit dem OCSP überprüfen und den Zugriff verweigern.

Dies kann durch das sslmgr. log überprüft werden, siehe die folgenden Beispiele:

2014-04-03 23:47:41.537 + 0200 Debug: sslmgr_check_status (sslmgr_main. c:655): [0] Start der Kontrolle OCSP, Status für die Zertifikatskette, num: 3; Block unbekannt: Nein; von DP: Ja

2014-04-03 23:47:41.537 + 0200 [OCSP] URL http://10.193.17.2/ca/OCSP SerialNo: 0d

2014-04-03 23:47:41.538 + 0200 [OCSP] URL http://10.193.17.2/ca/OCSP SerialNo: 10

2014-04-03 23:47:41.538 + 0200 Debug: pan_ocsp_fetch_ocsp (pan_crl. c:1996): [0] OCSP checking... Tiefe 2, URI: (null)

2014-04-03 23:47:41.538 + 0200 Debug: pan_ocsp_fetch_ocsp (pan_crl. c:2000): [0] No AIA URL, Skip Check OCSP für die Tiefe 2.

2014-04-03 23:47:41.538 + 0200 Debug: pan_ocsp_fetch_ocsp (pan_crl. c:1996): [0] OCSP checking... Tiefe 1, URI: http://10.193.17.2/ca/OCSP

2014-04-03 23:47:41.538 + 0200 Debug: pan_ocsp_fetch_ocsp (pan_crl. c:2045): [0] OCSP-Prüfergebnis ist "gültig" für Stufe 1 pro Cache

2014-04-03 23:47:41.538 + 0200 Debug: pan_ocsp_fetch_ocsp (pan_crl. c:1996): [0] OCSP checking... Tiefe 0, URI: http://10.193.17.2/ca/OCSP

2014-04-03 23:47:41.538 + 0200 Debug: pan_ocsp_fetch_ocsp (pan_crl. c:2045): [0] OCSP-Prüfergebnis wird für Level 0 pro Cache "widerrufen"

2014-04-03 23:47:41.538 + 0200 Debug: sslmgr_check_status (sslmgr_main. c:709): [0] OCSP-Prüfergebnis ist ' widerrufen ', Tiefe 0

2014-04-03 23:47:41.539 + 0200 Debug: sslmgr_check_status (sslmgr_main. c:915): [0] Final Status: widerrufen; Grund:; Tiefe: 0; VON OCSP

2014-04-03 23:47:41.539 + 0200 Send Cookie: 5 Session: 0 Status: 4 to DP

Besitzer: Ialeksov