Comment faire pour bloquer un Site HTTPS spécifique avec filtrage des URL

Resolution

Vue d’ensemble

Filtrage d’URL présente certains défis lors du blocage d’un site HTTPS spécifique et, en même temps, ce qui permet à tout le reste au titre de ce site.

Par exemple, l'exigence est de bloquer "https://public.example.com/extension1/a", mais autoriser "https://public.example.com/extension1/b".

À l’aide de stratégies de sécurité et les catégories d’URL personnalisé correspondra uniquement le « Délivré à » commune nom (CN) sur le certificat envoyé par le site.

Remarque: avec la version de Pan-OS 6,0, il y a une correspondance supplémentaire dans le champ SNI, qui est présenté sur le client SSL "Hello message". Pour plus de détails, consultez: résolution de la catégorie d'url dans la politique de décryptage lorsque plusieurs URL sont derrière la même adresse IP.

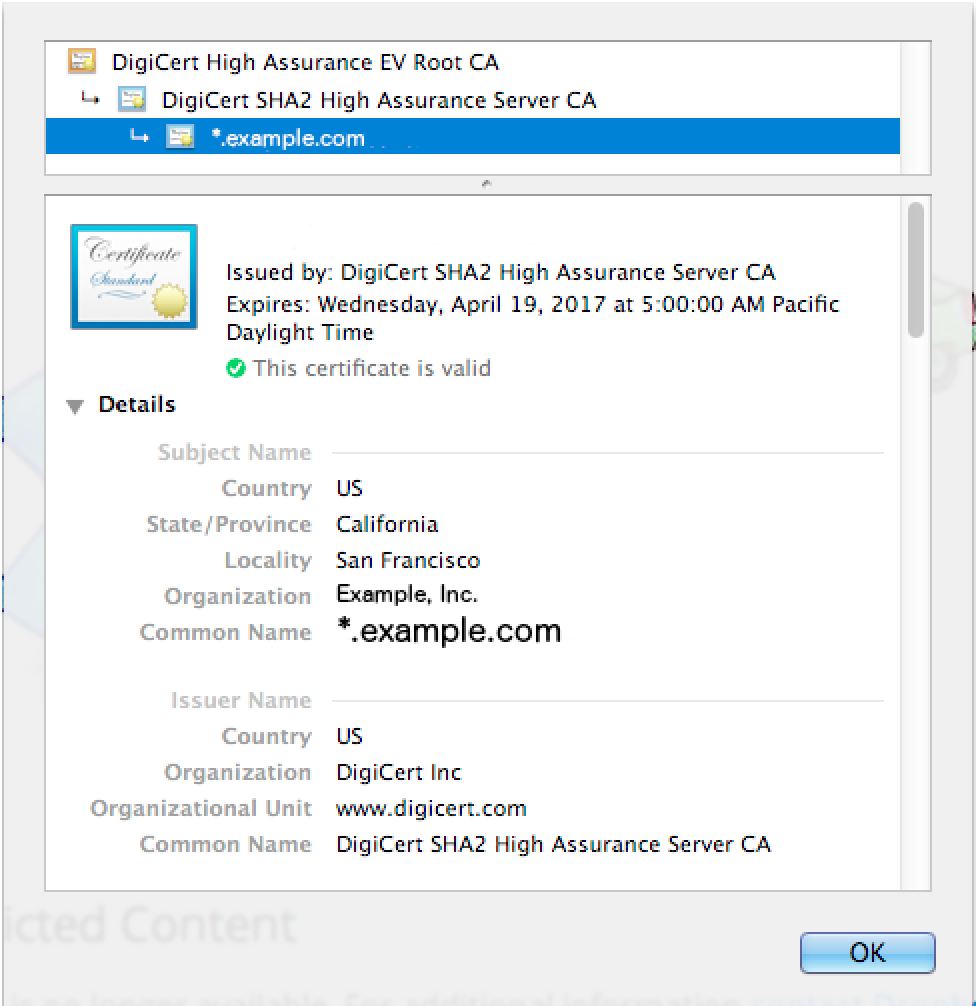

L’exemple de capture d’écran ci-dessous montre la valeur de nom commun comme « *. example.com ».

Une stratégie de sécurité peut bloquer « *. example.com », mais cela se traduira dans le blocage de l’ensemble du site. Puisque ce n'est pas le résultat souhaité, un profil de filtrage URL doit être configuré. Toutefois, le problème avec le profil de filtrage URL, est que le pare-feu doit se pencher sur la session pour pouvoir ramasser l’URL complète. La session est crypté ssl, et le pare-feu ne peut pas inspecter pour appliquer le filtrage d’URL, sauf si une politique de décryptage est activée sur le trafic.

Déchiffrement devrait être mis en œuvre avec soin. Si pas déjà mis en œuvre sur le pare-feu, l’objectif consiste à configurer le déchiffrement pour inspecter le trafic souhaité. Dans une politique de décryptage, il y a une option de catégorie d’URL. Déchiffrement ne connaît pas la sous-page spécifique sur le site https tenu de bloquer, car il fonctionne de la même manière comme une stratégie de sécurité. La politique de déchiffrement vérifiera la « délivré à CN » sur le certificat présenté. Si elle correspond à la mise sous « Catégorie de l’URL », puis il va décrypter la session SSL.

Ceci est utile lors du déchiffrement trafic uniquement pour *. example.com, mais l’application d’un filtre d’URL à ne bloquer que si un utilisateur accède à : public.example.com/extension1/a

Remarque: "https://" a été supprimé de l'URL ci -dessus.

Étapes

Suivez les étapes ci-dessous pour configurer le comportement désiré :

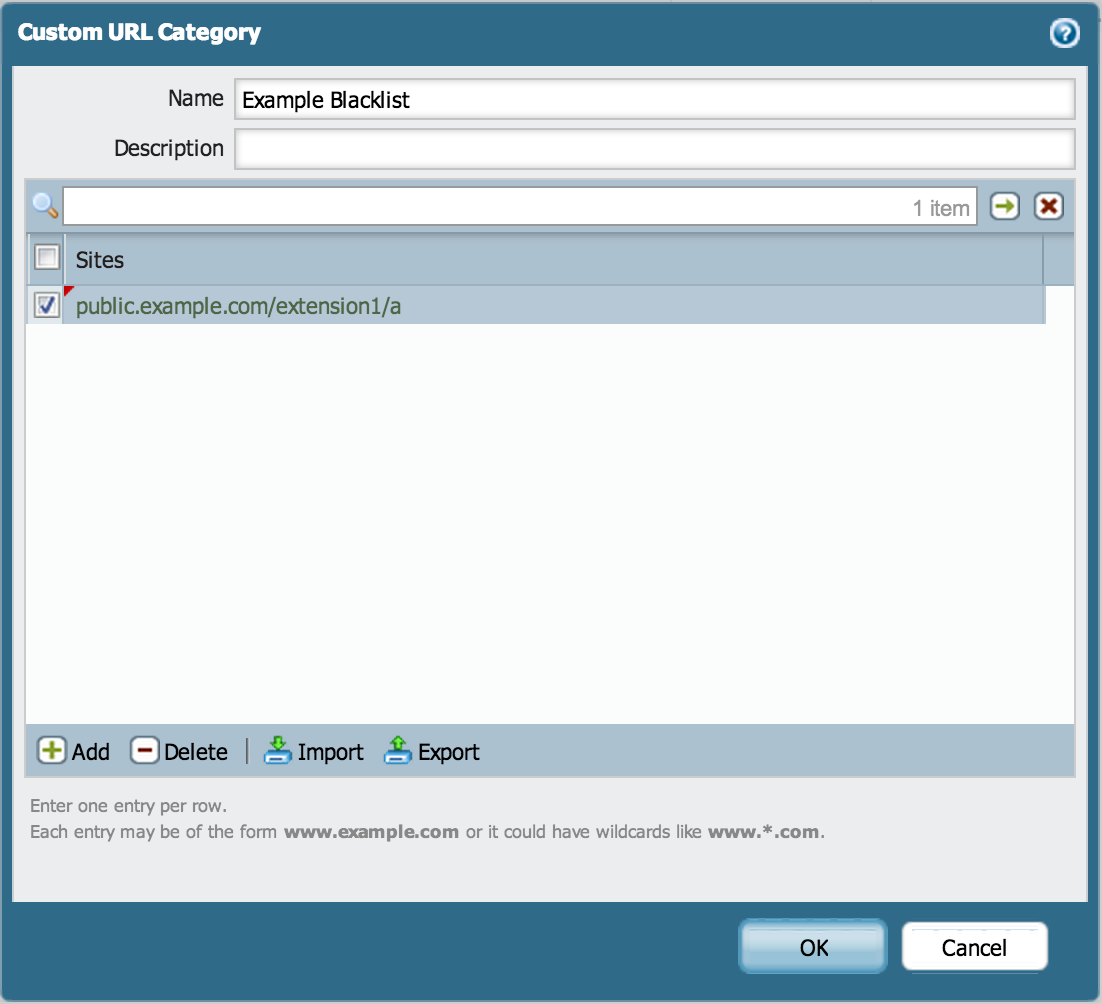

- Accédez aux objets > objets personnalisés > URL catégorie, ajouter une catégorie d’URL personnalisée nommée « Exemple liste noire ». Ajoutez public.example.com/extension1/a en tant qu'URL, n'ajoutez pas https:// à la liste d'

URL.

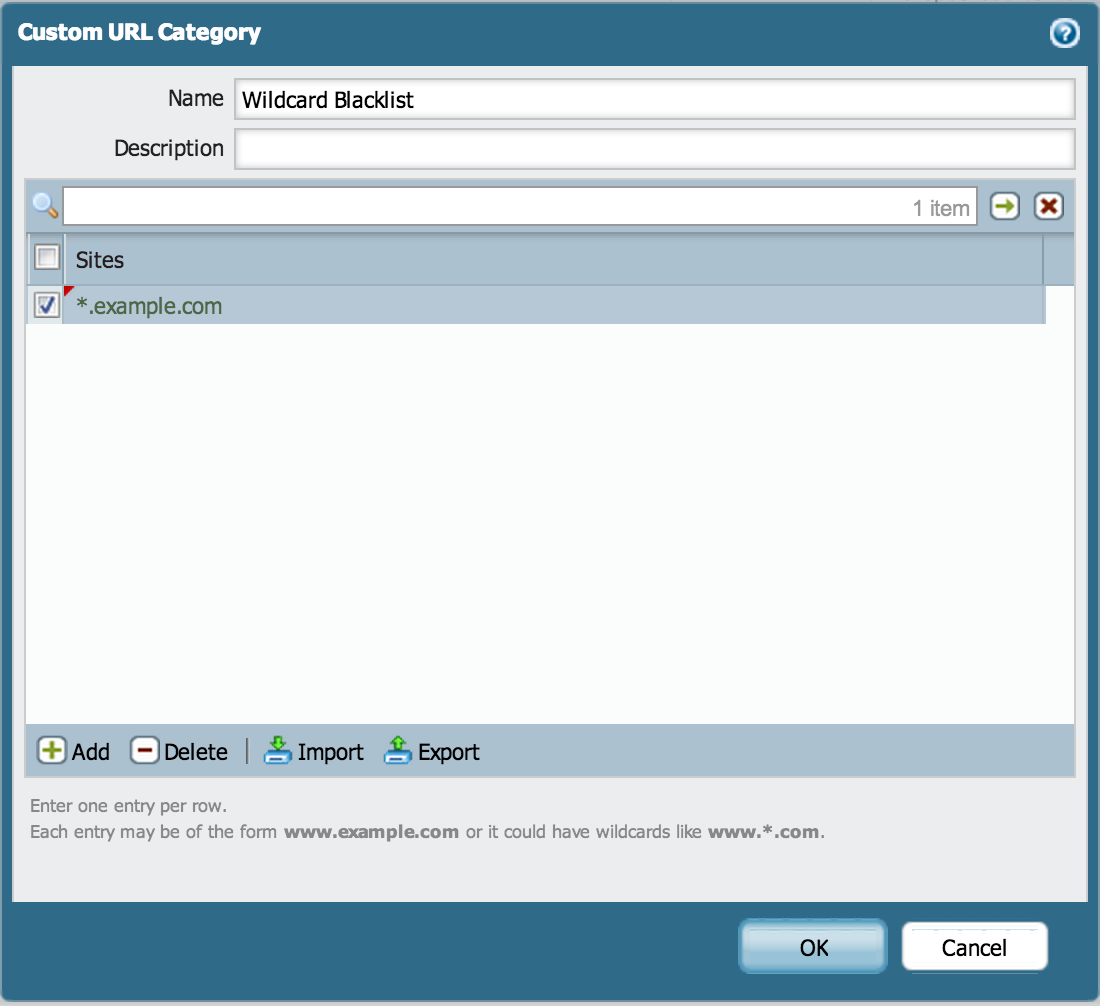

URL. - Accédez aux objets > objets personnalisés > URL catégorie, ajouter une catégorie d’URL personnalisée nommée « Wildcard liste noire ». Ajouter *. example.com à la liste d’URL.

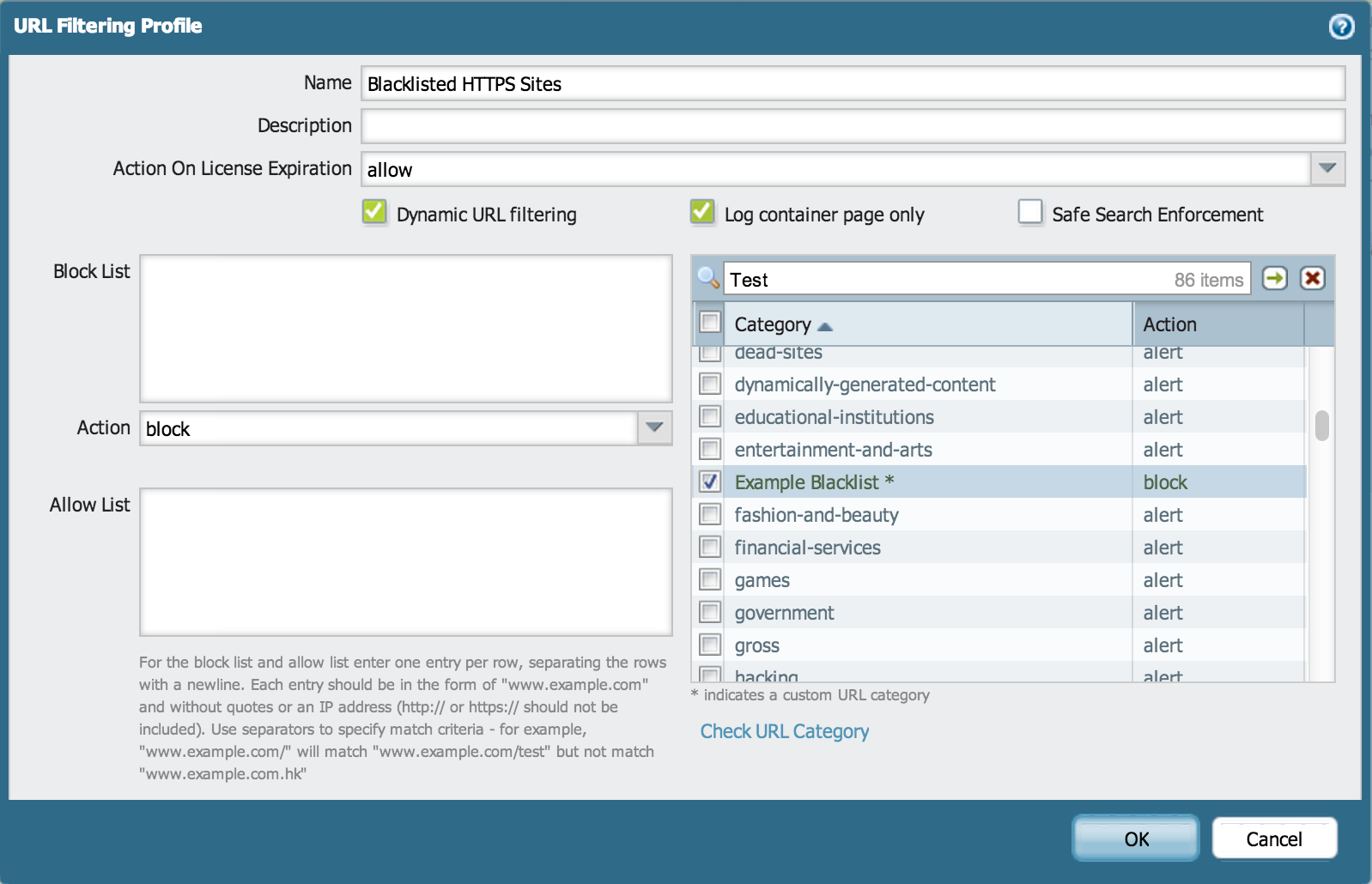

- Accédez aux objets > profils de sécurité > filtrage d’URL, créer un profil de filtrage d’URL nommé « Sur la liste noire des Sites HTTPS » avec « Exemple Blacklist » Custom URL catégorie avec action * bloc * (elle figurera sur les catégories de bloc pour le profil de filtrage d’URL)

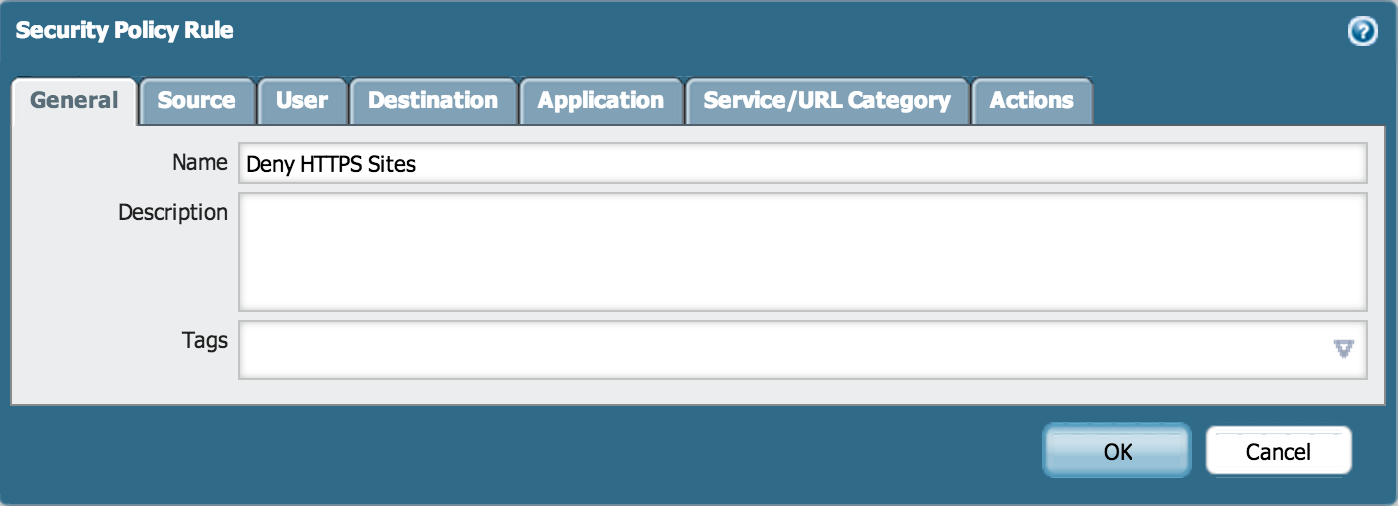

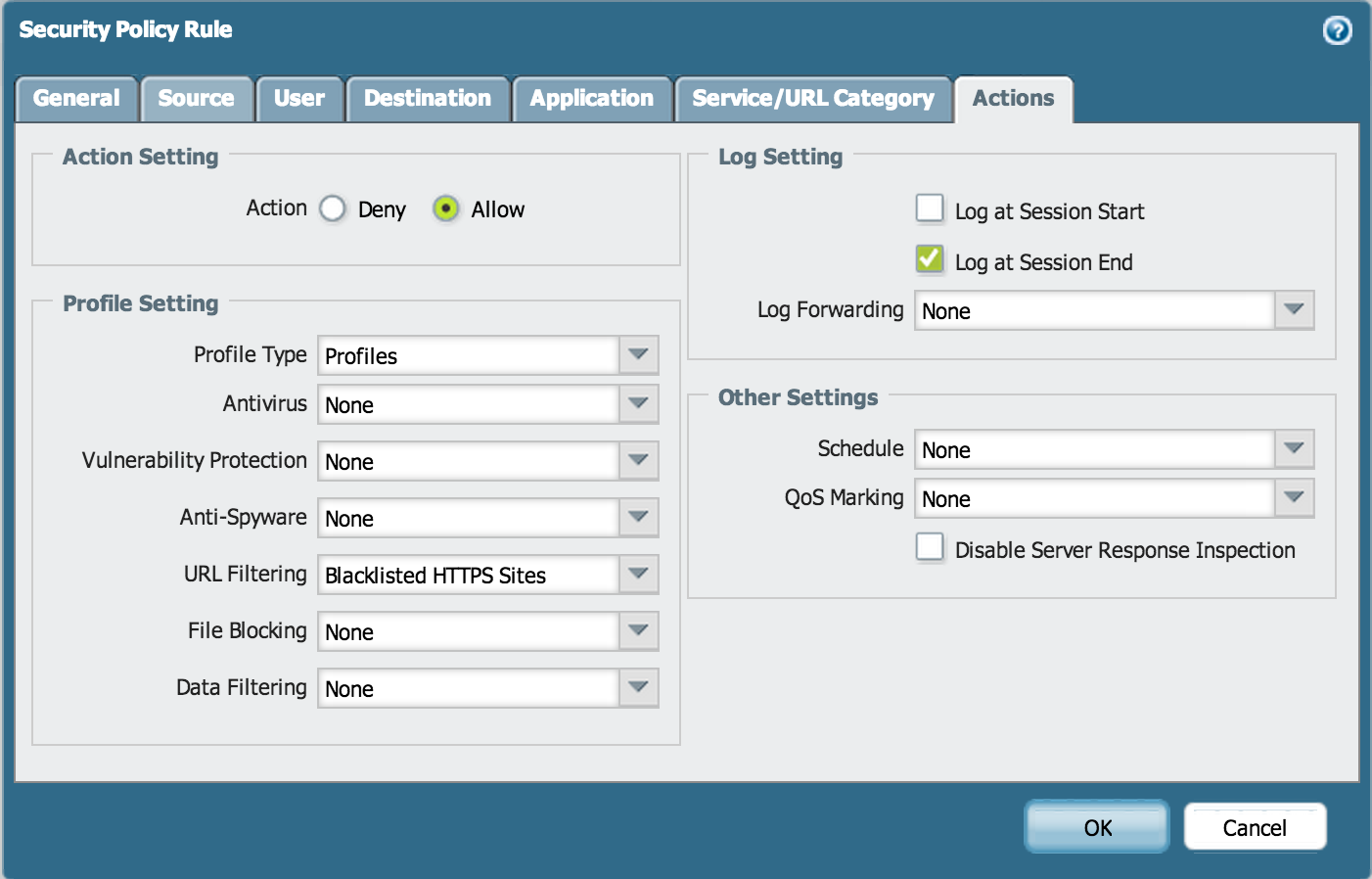

- Allez aux politiques > sécurité, ajouter une stratégie de sécurité de confiance à untrust trafic nommé « Refuser les Sites HTTPS », laisser l’action afin de permettre, sélectionnez Paramètres du profil > Profil Type et sélectionnez les profils. Sélectionnez « Sites HTTPS sur la liste noire » de filtrage d’URL.

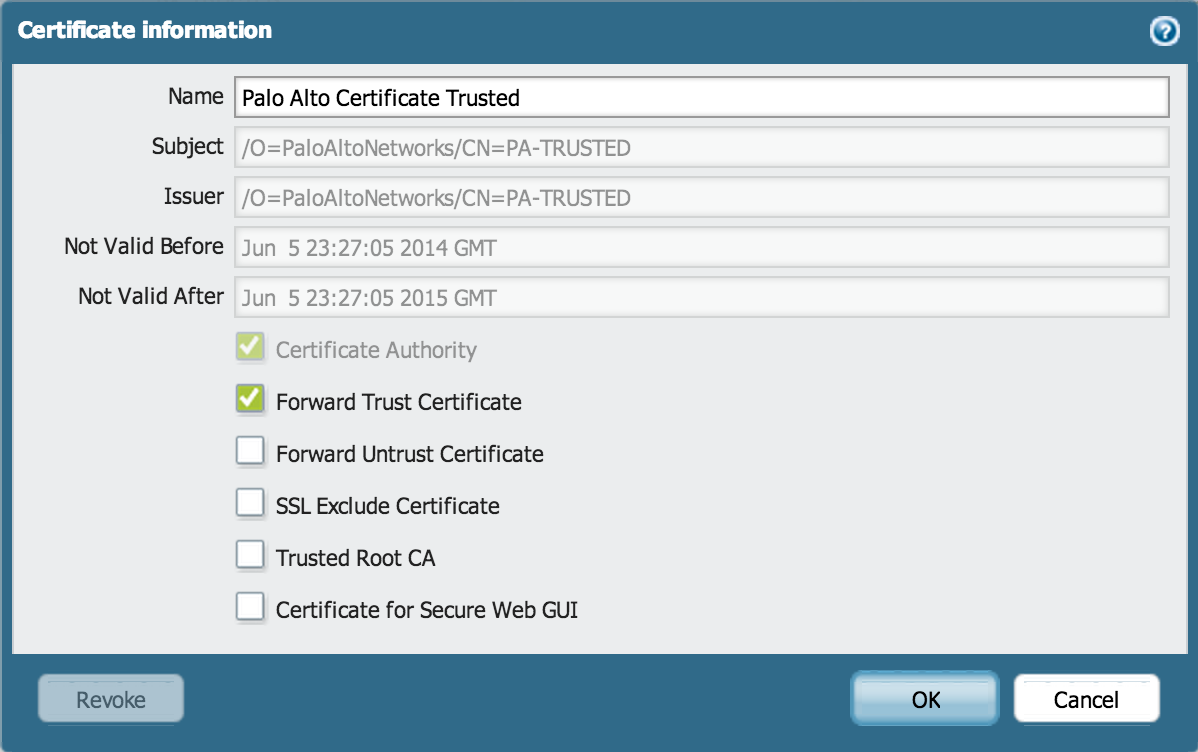

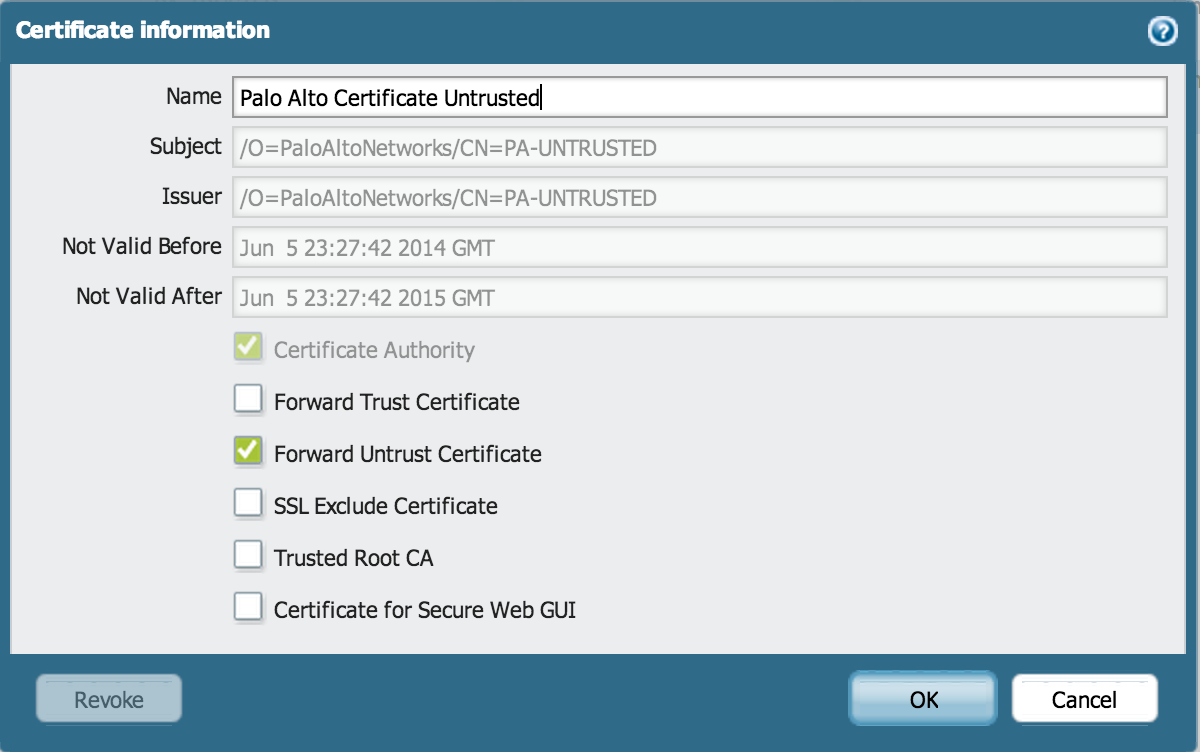

- Allez dans appareil > Certificate Management > certificats, générer deux certificats auto-signés de CA, un nommé « Palo Alto décryptage de confiance » et un nommé « Palo Alto déchiffrement non fiable ». Le CN sur les certificats peut être IP fiables du pare-feu pour « Palo Alto déchiffrement non fiable », et autre chose recherché pour « Palo Alto déchiffrement fiable » (ce certificat à l’exportation et la placer sur les utilisateurs à l’aide de stratégie de groupe). Ouvrez votre certificat « Palo Alto déchiffrement fiable », cochez la case pour « Forward Trust Certificate ». Ouvrez votre certificat « Palo Alto déchiffrement non fiables », cochez la case « Untrust le certificat vers l’avant ».

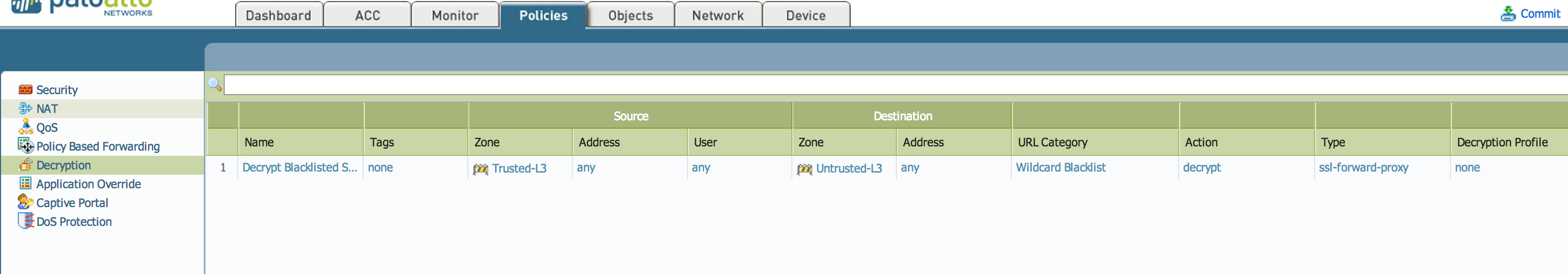

- Allez aux politiques > décryptage, ajouter un décryptage politique nommé « Déchiffrer sur la liste noire Sites », set source zone trust, l’untrust des fuseau horaire de destination, sélectionnez URL catégorie « Générique liste noire » et des options d’Action : décrypter, Type : SSL avant Proxy.

- Commit, https://public.example.com/extension1/a sera désormais bloqué.

propriétaire : mivaldi