Cómo bloquear un sitio HTTPS específica con filtrado de URL

Resolution

Resumen

Filtrado de URL presenta algunos desafíos cuando bloqueo un sitio HTTPS específico y, al mismo tiempo, permitiendo que todo lo demás en ese sitio.

Por ejemplo, el requisito es bloquear "https://Public.example.com/extension1/a", pero permitir "https://Public.example.com/extension1/b".

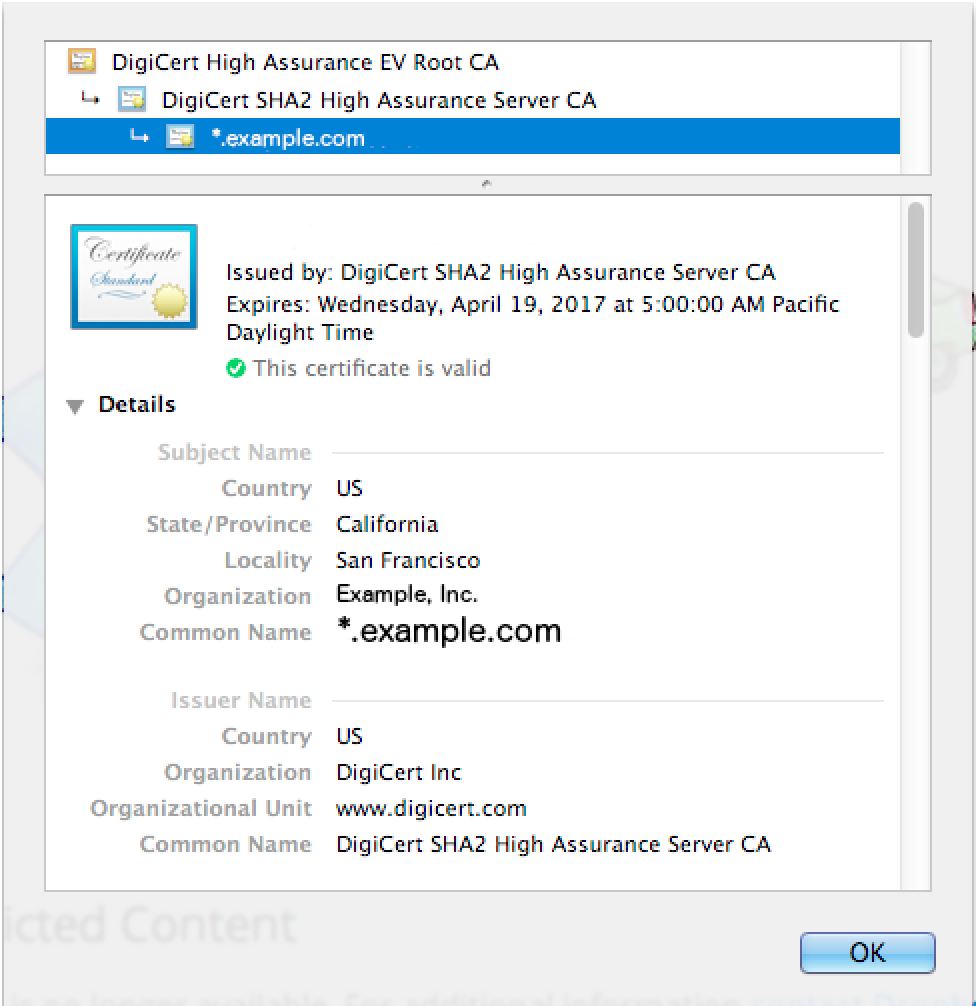

Utilizando las políticas de seguridad y categorías de URL personalizado sólo coincidirá con el "Emitido a" nombre común (CN) del certificado presentado por el sitio.

Nota: con el lanzamiento de pan-os 6,0, hay una coincidencia adicional a través del campo SNI, que se presenta en el cliente SSL "Hola mensaje." Para obtener más información, consulte: resolución de la categoría de URL en la política de descifrado cuando varias URLs están detrás de la misma IP.

La captura de pantalla de ejemplo siguiente muestra el valor de nombre común como "*. ejemplo.com".

Una política de seguridad puede bloquear "*. example.com", pero que resultará en el bloqueo de todo el sitio. Ya que este no es el resultado deseado, debe configurarse un perfil de filtrado de URL. Sin embargo, el problema con el perfil de filtrado de URL, es que el firewall tiene que ver en la sesión para poder recoger el URL completo. La sesión está encriptada por ssl, y el firewall no puede inspeccionar para aplicar el filtrado de URL, a menos que una política de descifrado se activa en el tráfico.

Descifrado debe aplicarse con cuidado. Si no ya implementadas en el firewall, el objetivo es configurar el descifrado para inspeccionar el tráfico deseado. En una política de descifrado, hay una opción de la categoría de URL. Descifrado no sabe la subpágina específica en el sitio https necesario bloquear, ya que funciona de la misma manera que una política de seguridad. La política de descifrado comprobará la "emitido a CN" en el certificado presentado. Si coincide con el ajuste en "Categoría de URL", entonces descifrará la sesión SSL.

Esto es útil cuando el descifrar el tráfico sólo para *. ejemplo.com, pero aplicando un filtro de URL para bloquear sólo si un usuario va a: public.example.com/extension1/a

Nota: "https://" se eliminó de la URL anterior .

Pasos

Siga los pasos que se muestra a continuación para configurar el comportamiento deseado:

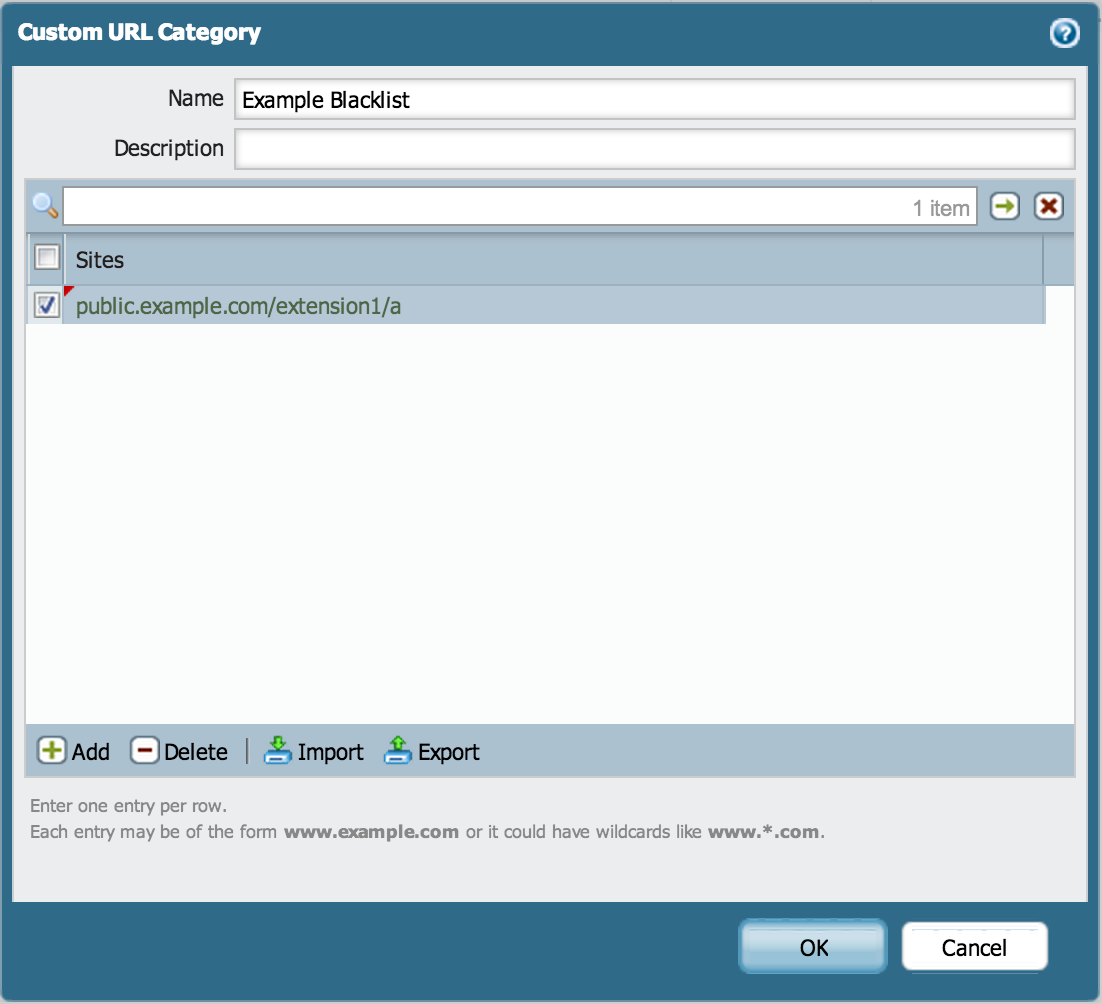

- Ir a objetos > objetos personalizados > categoría de URL, agregar una categoría de URL personalizada llamada "Ejemplo lista negra". Añada Public.example.com/extension1/a como URL, no anteponer https:// a la lista de URL.

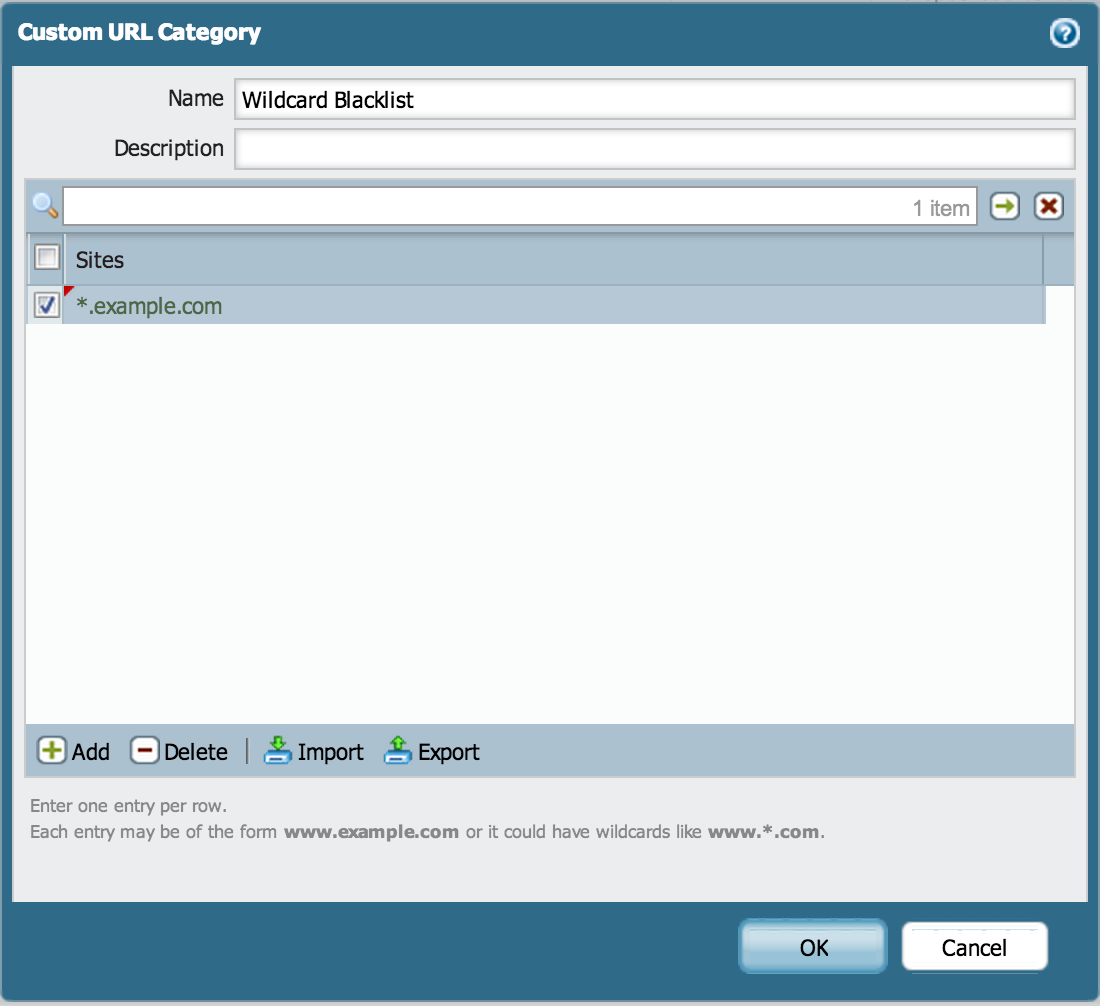

- Ir a objetos > objetos personalizados > categoría de URL, agregar una categoría de URL personalizada llamada "Comodín Blacklist". Agregar *. example.com a la lista de URL.

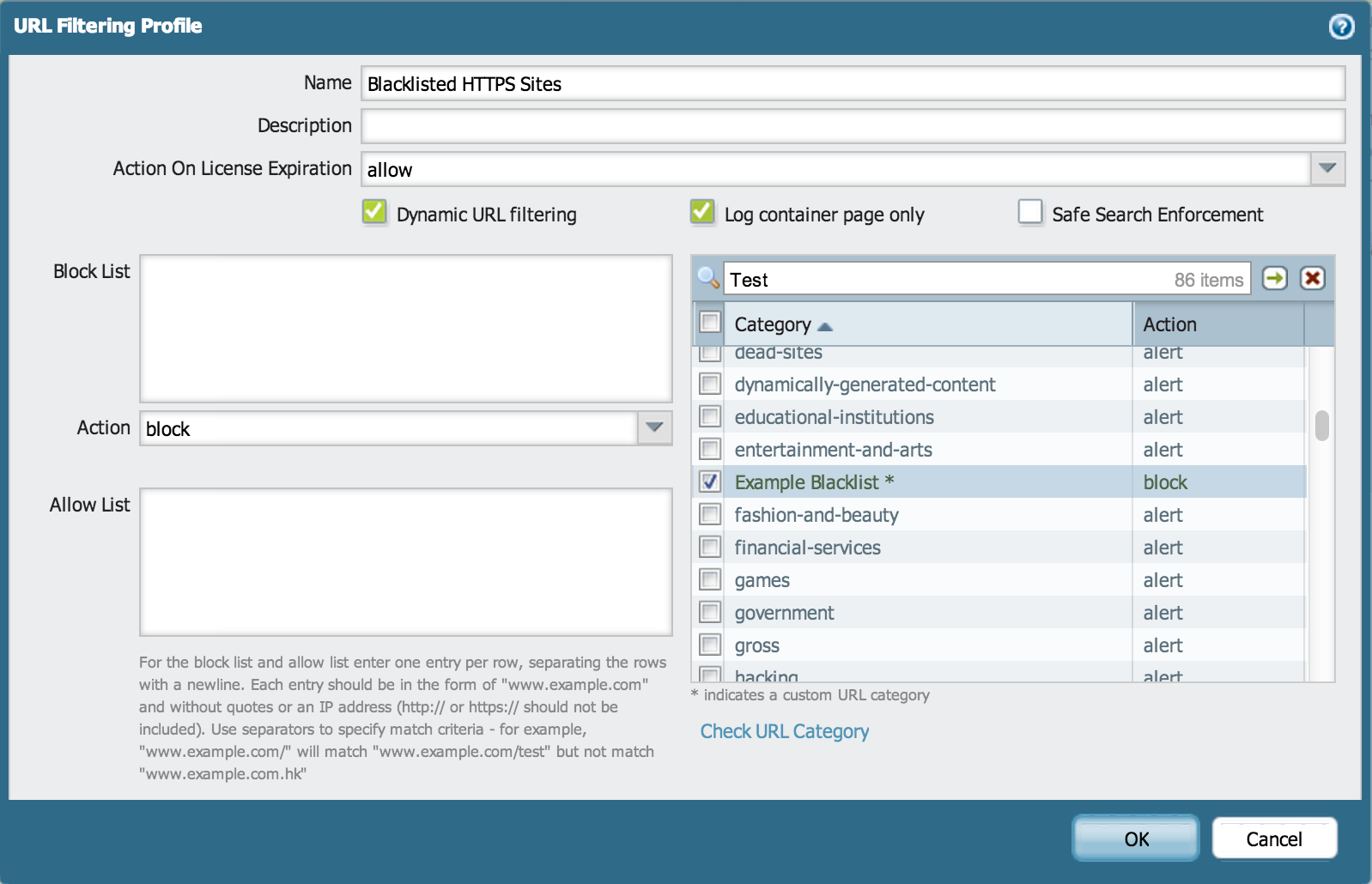

- Ir a objetos > perfiles de seguridad > filtrado de URL, crear un perfil de filtrado de URL llamado "En la lista negra de sitios de HTTPS" con categoría de URL "Ejemplo Blacklist" Custom con acción * bloque * (aparecerá en las categorías de bloque para el perfil de filtrado de URL)

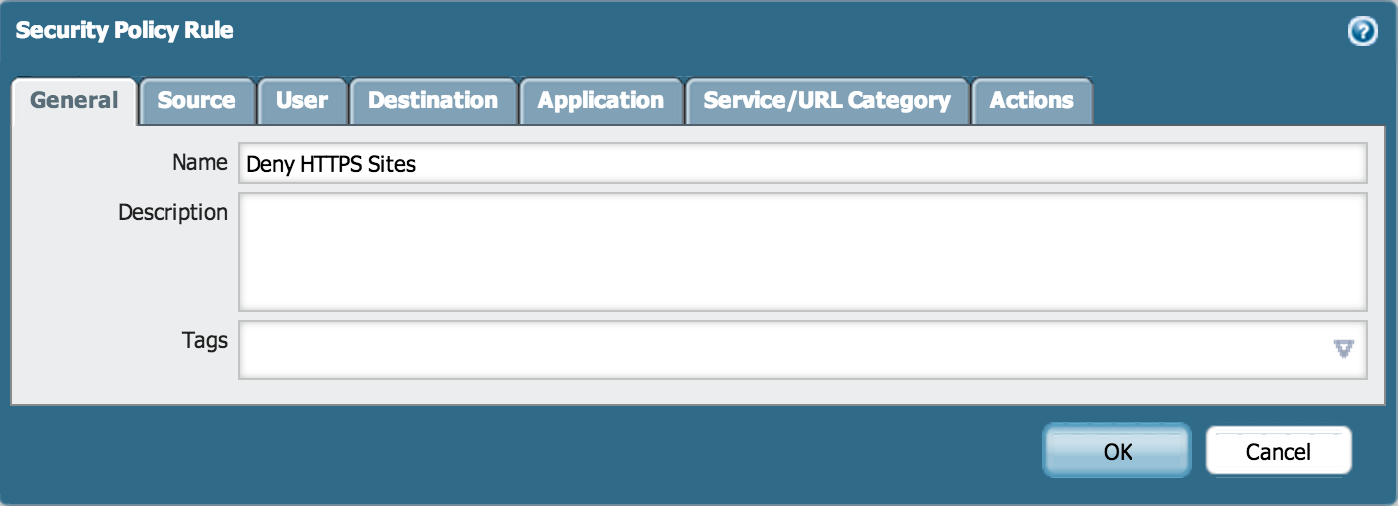

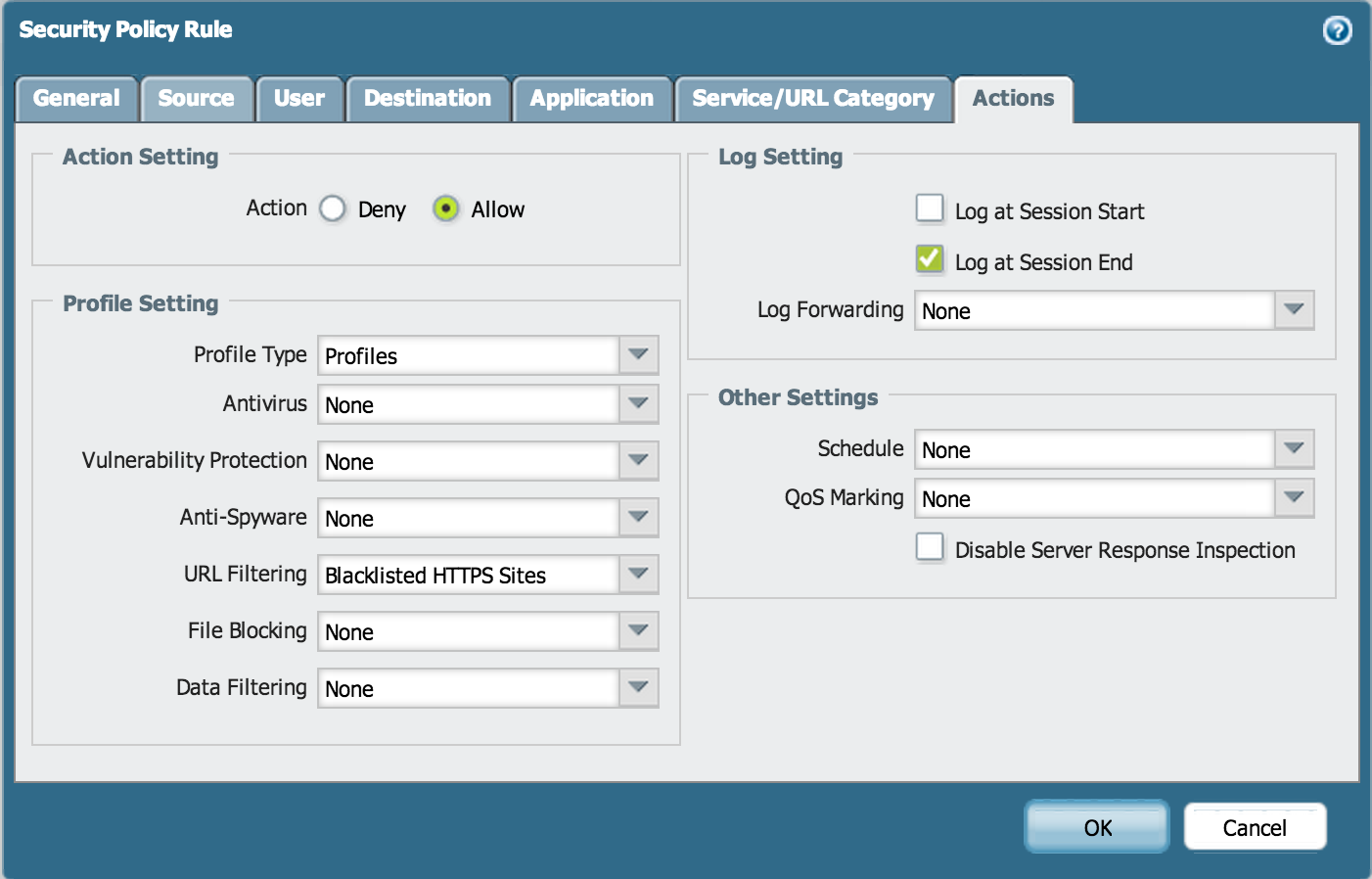

- Ir a políticas > seguridad, añadir una política de seguridad de confianza a untrust tráfico llamada "Sitios HTTPS negar", deja la acción para permitir, seleccione Configuración de perfil > seleccionarlos perfiles y tipo de perfil. Seleccione URL filtrado de "Lista negra de sitios HTTPS".

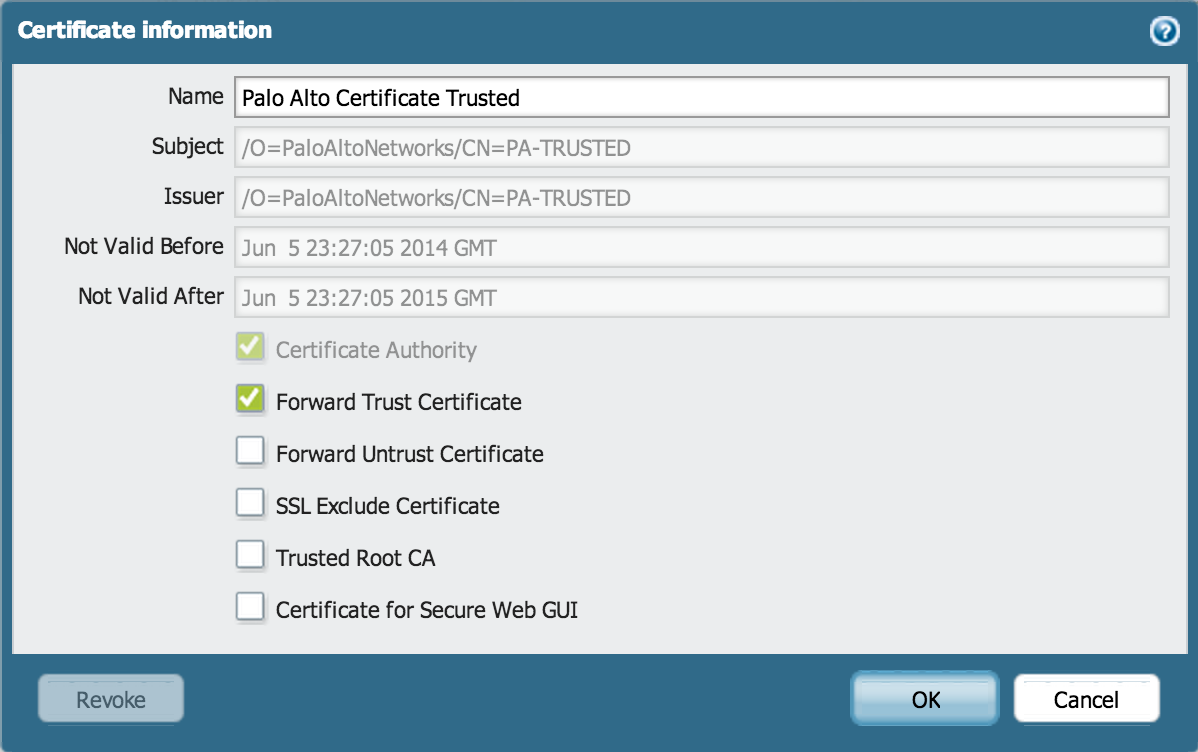

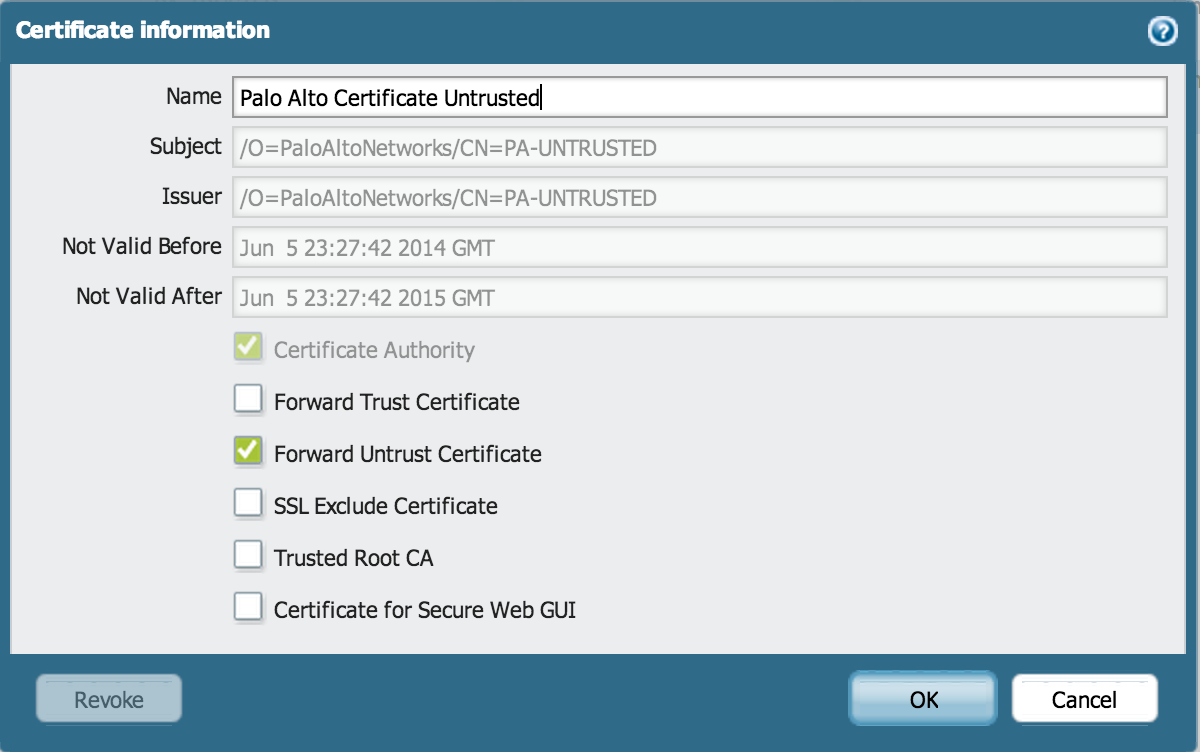

- Ir a dispositivo > Gestión de certificados > certificados, generan dos CA certificados autofirmados, uno llamado "Palo Alto descifrado de confianza" y uno llamado "Palo Alto descifrado no confiable". El CN en los certificados puede ser el firewall IP confianza para "Palo Alto descifrado no confiable", y nada más querido para "Palo Alto descifrado confianza" (este certificado de exportación y empujar a los usuarios mediante Directiva de grupo). Abrir certificado "Palo Alto descifrado confiable", marque la casilla de verificación para "Certificado de confianza hacia adelante". Abrir certificado "Palo Alto descifrado no confiable", marque la casilla "Certificado adelante Untrust".

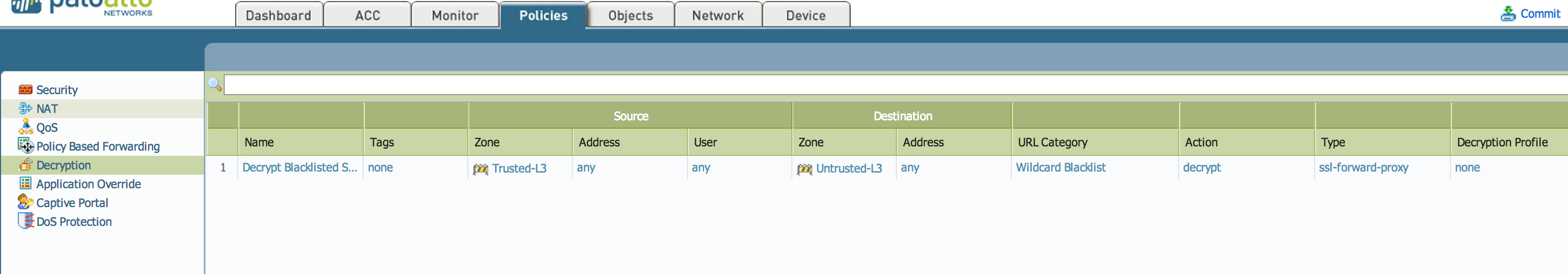

- Ir a políticas > descifrado, agregue una directiva de descifrado denominada "Descifrar en la lista negra sitios", fuente set zona confianza, untrust zona de destino, seleccione URL categoría "Comodín lista negra" y opciones de acción: descifrar, tipo: Proxy SSL hacia adelante.

- Commit, https://Public.example.com/extension1/a ahora será bloqueado.

Propietario: mivaldi