Wie man eine bestimmte HTTPS-Seite mit URL-Filterung blockieren

Resolution

Übersicht

URL-Filterung stellt einige Herausforderungen, wenn eine bestimmte HTTPS-Website zu blockieren, und zur gleichen Zeit, so dass alles unterhalb dieser Website.

Die Anforderung ist zum Beispiel, "https://Public.example.com/extension1/a" zu blockieren, aber "https://Public.example.com/extension1/b" zuzulassen.

Verwendung von Sicherheits-Policies und benutzerdefinierte URL-Kategorien werden nur die "Ausgestellt für" Common Name (CN) auf der Website angezeigte Zertifikat übereinstimmen.

Hinweis: mit der Veröffentlichung von Pan-OS 6,0 gibt es ein zusätzliches Match durch das SNI-Feld, das auf dem SSL-Client "Hello Message" präsentiert wird. Weitere Details finden Sie unter: Auflösung der URL-Kategorie in der Entschlüsselungs Politik, wenn mehrere URLs hinter der gleichen IP stehen.

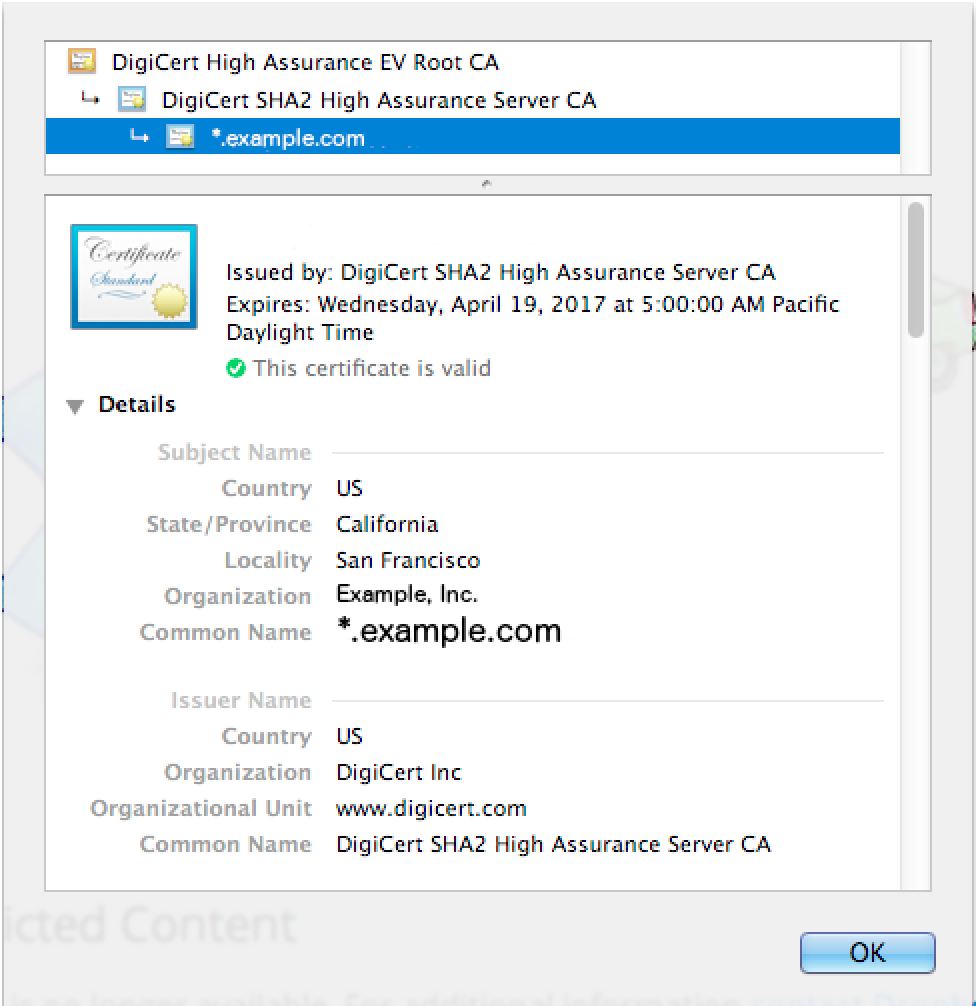

Die Beispiel-Screenshot unten zeigt den Common Name-Wert als "*. example.com".

Eine Sicherheitsrichtlinie kann blockieren "*. example.com", aber das führt in der gesamten Website zu blockieren. Da dies nicht gewünschte Ergebnis ist, muss ein URL-Filterung-Profil konfiguriert werden. Das Problem mit dem URL-Filterung-Profil ist jedoch, dass die Firewall muss sich in der Sitzung, die vollständige URL holen zu können. Die Sitzung ist Ssl-verschlüsselt, und die Firewall kann nicht überprüfen, um die URL-Filterung gelten, soweit keine Entschlüsselung-Richtlinie auf den Verkehr aktiviert ist.

Entschlüsselung sollte mit Vorsicht erfolgen. Wenn nicht bereits auf der Firewall implementiert, ist das Ziel, die Entschlüsselung um den gewünschten Verkehr inspizieren zu konfigurieren. In einer Entschlüsselung-Richtlinie ist eine URL-Kategorie-Option. Entschlüsselung kennt nicht die spezifischen Sub-Seite auf die Https-Seite benötigt, um zu blockieren, wie es auf die gleiche Weise wie eine Sicherheitsrichtlinie funktioniert. Die Entschlüsselung Richtlinienprüfung "Ausgestellt, CN" auf das vorgelegte Zertifikat. Wenn sie die Einstellung unter "URL-Kategorie" übereinstimmt, dann wird es die SSL-Sitzung zu entschlüsseln.

Dies ist nützlich, wenn Datenverkehr nur für Entschlüsselung *. example.com, aber die Anwendung eines URL-Filter blockiert nur, wenn ein Benutzer auf geht: public.example.com/extension1/a

Hinweis: "https://" wurde von der obigen URL entfernt.

Schritte

Folgen Sie den Schritten unten, um das gewünschte Verhalten zu konfigurieren:

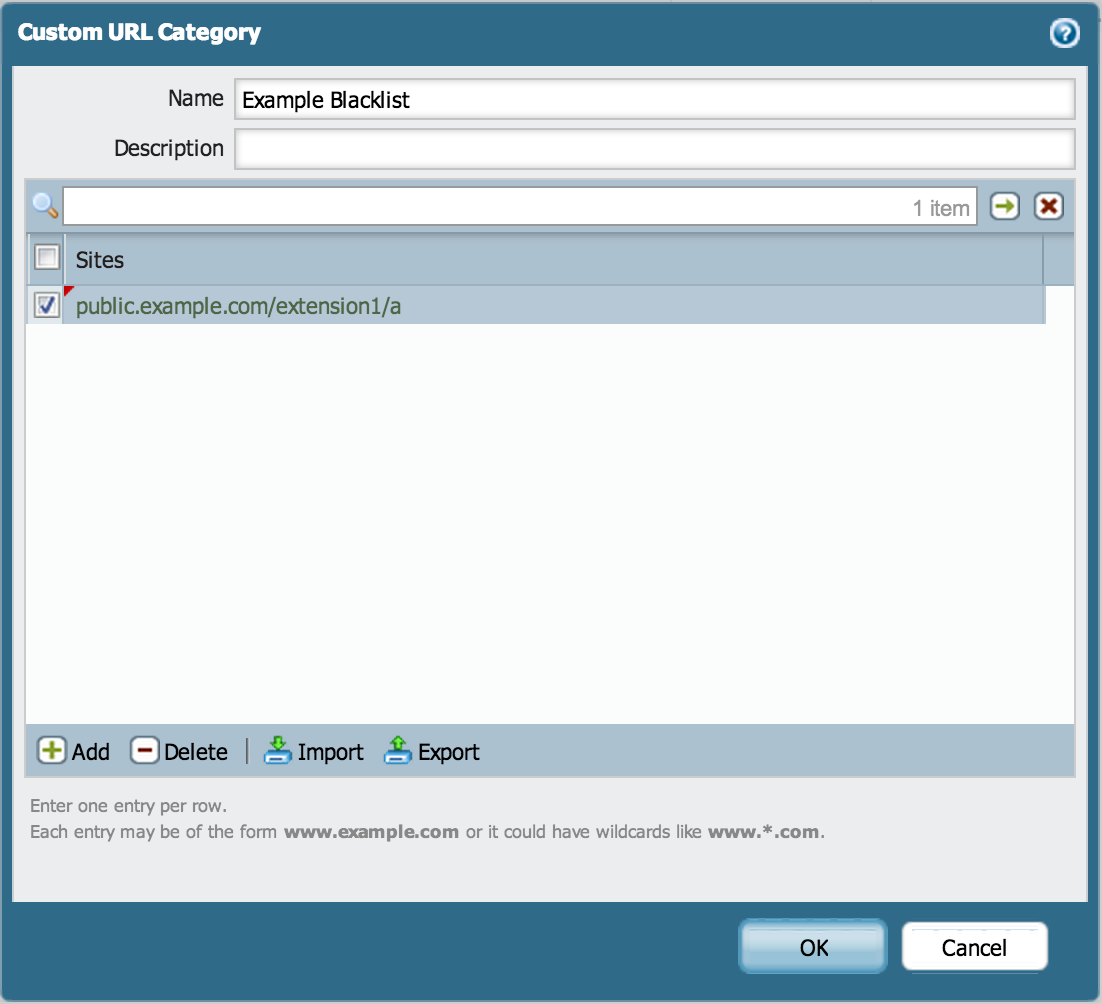

- Gehen Sie auf Objekte > benutzerdefinierte Objekte > URL-Kategorie, fügen Sie eine benutzerdefinierte URL-Kategorie namens "Beispiel Blacklist". Fügen Sie Public.example.com/extension1/a als URL hinzu, stellen Sie https://nicht in die URL-Liste

ein.

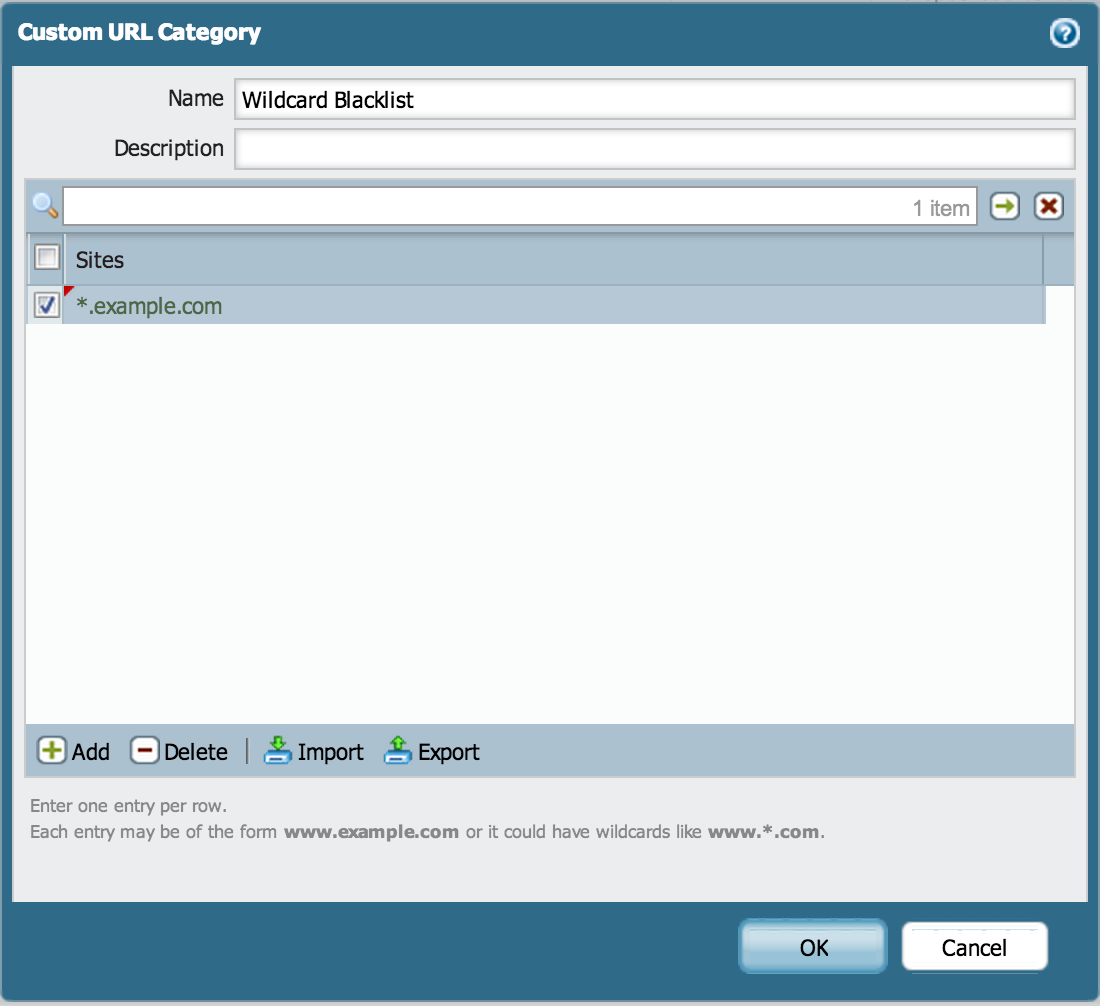

ein. - Gehen Sie auf Objekte > benutzerdefinierte Objekte > URL-Kategorie, fügen Sie eine benutzerdefinierte URL-Kategorie namens "Wildcard Blacklist". Hinzufügen *. example.com in die URL-Liste.

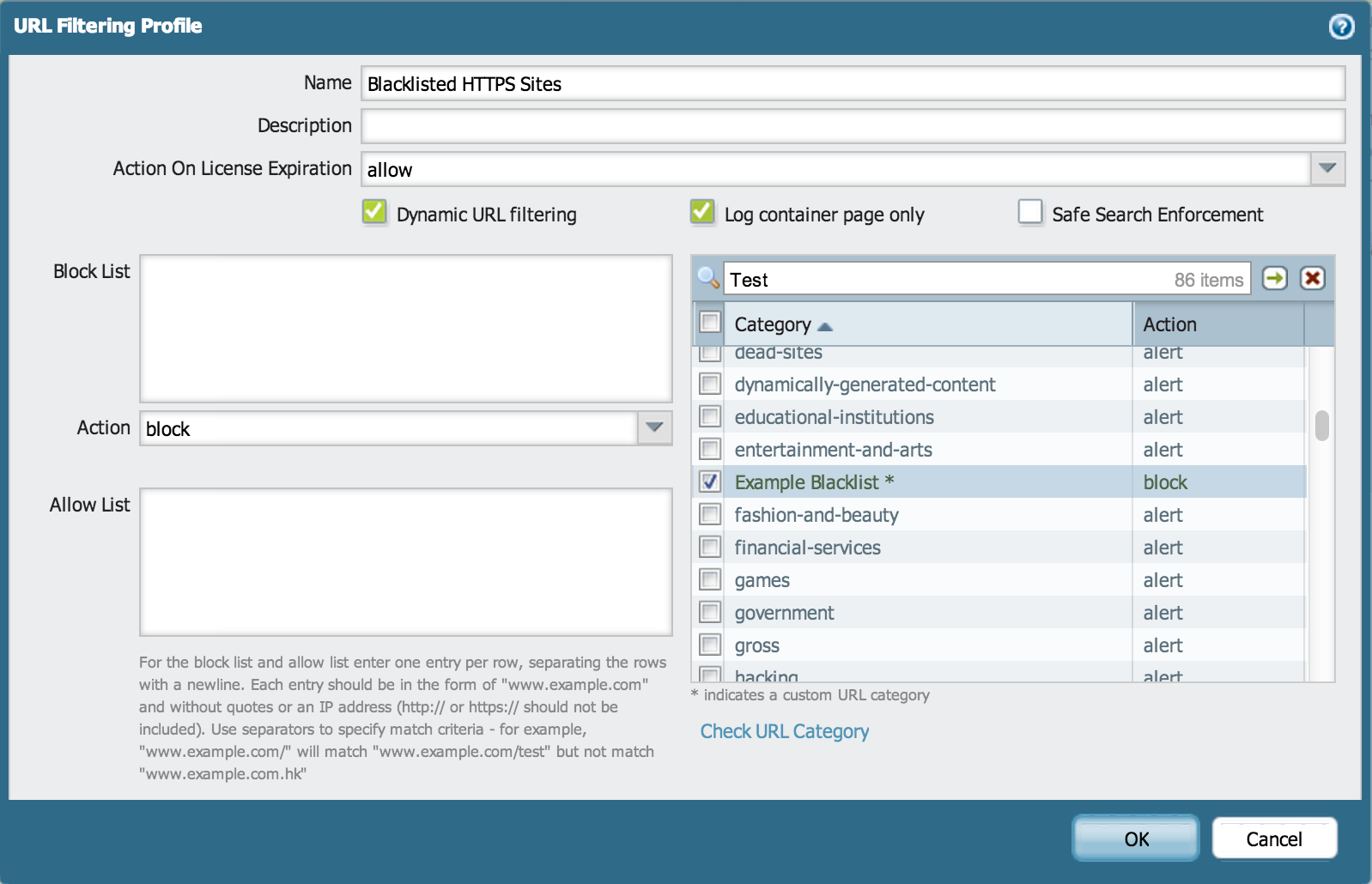

- Gehen Sie auf Objekte > Sicherheitsprofile > URL-Filterung, erstellen Sie eine URL-Filterung Profil namens "HTTPS-Sites auf der schwarzen Liste" mit "Beispiel Blacklist" Custom URL-Kategorie mit Aktion * Block * (es wird auf die Block-Kategorien für die URL-Filterung Profil aufgeführt werden)

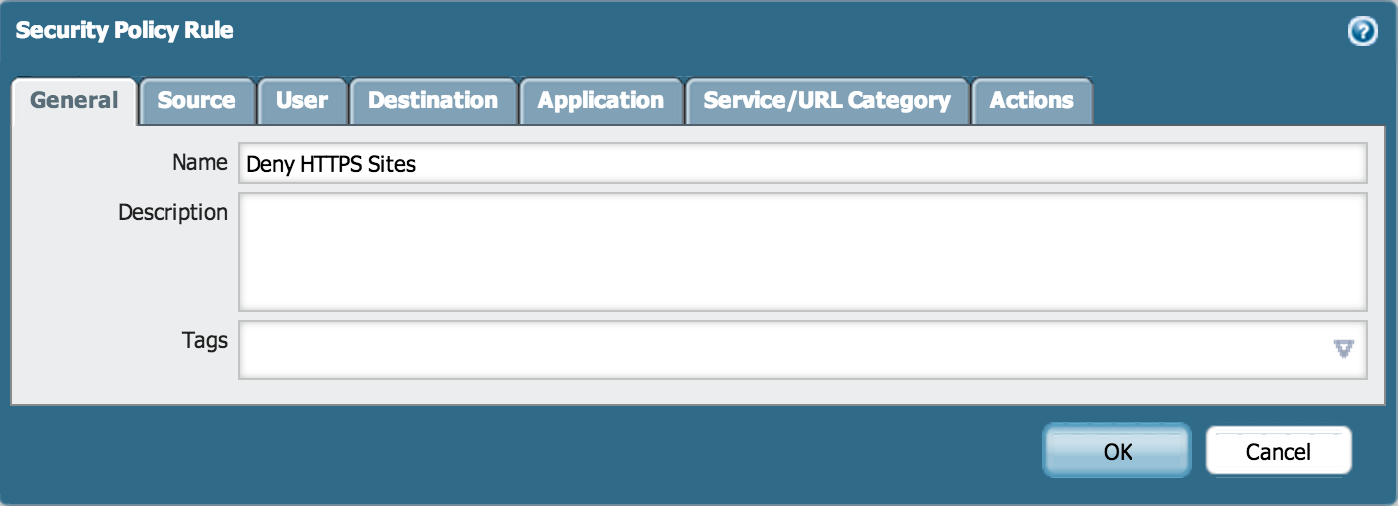

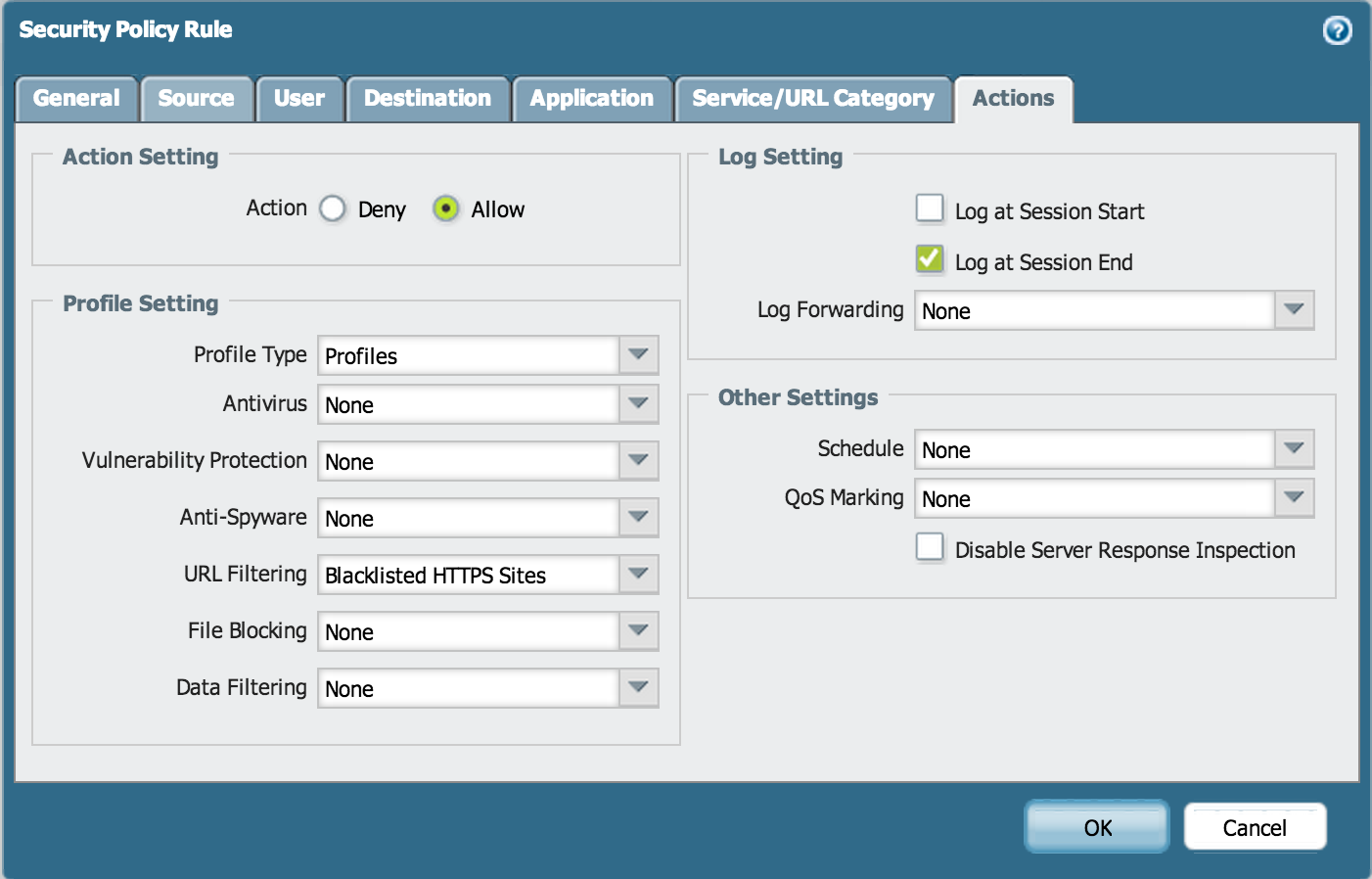

- Richtlinien zur > Sicherheit, fügen Sie eine Sicherheitsrichtlinie für Vertrauen, um Verkehr benannt "HTTPS-Sites verweigern" Vertraulichkeit, die Aktion zu ermöglichen, wählen Profil-Einstellungen verlassen > Profiltyp und wählen Sie Profile. Wählen Sie URL-Filterung "Auf der schwarzen Liste HTTPS-Sites".

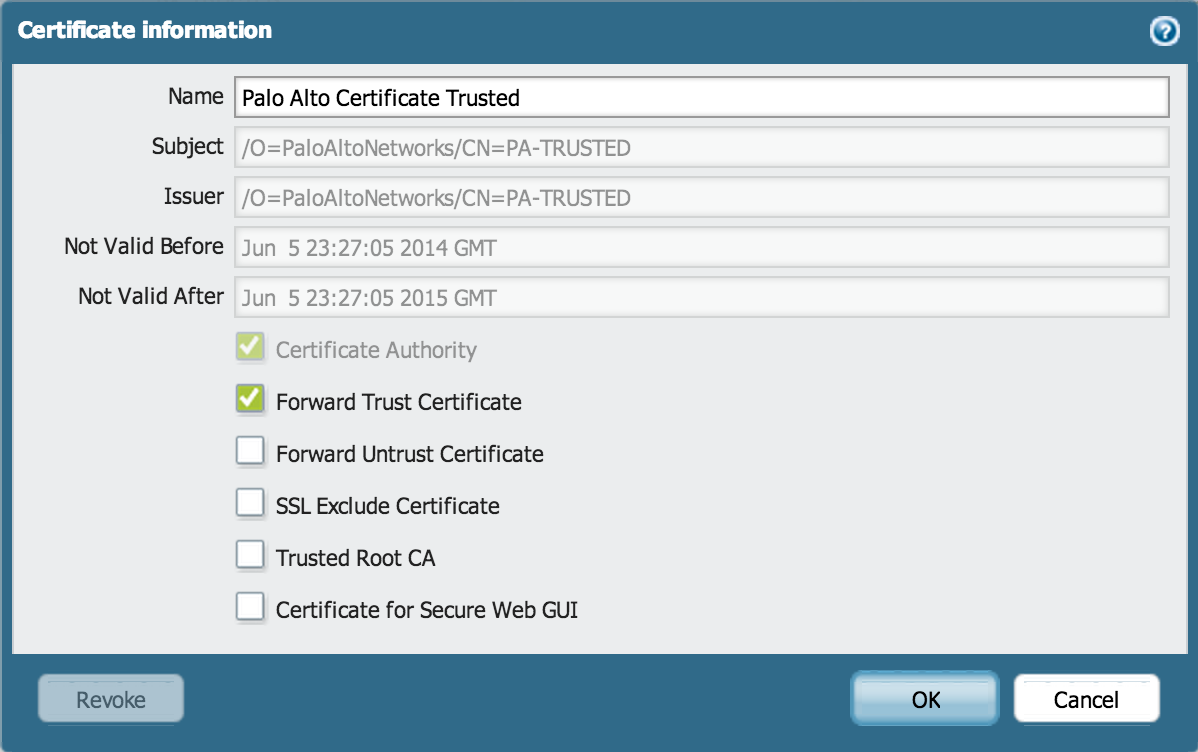

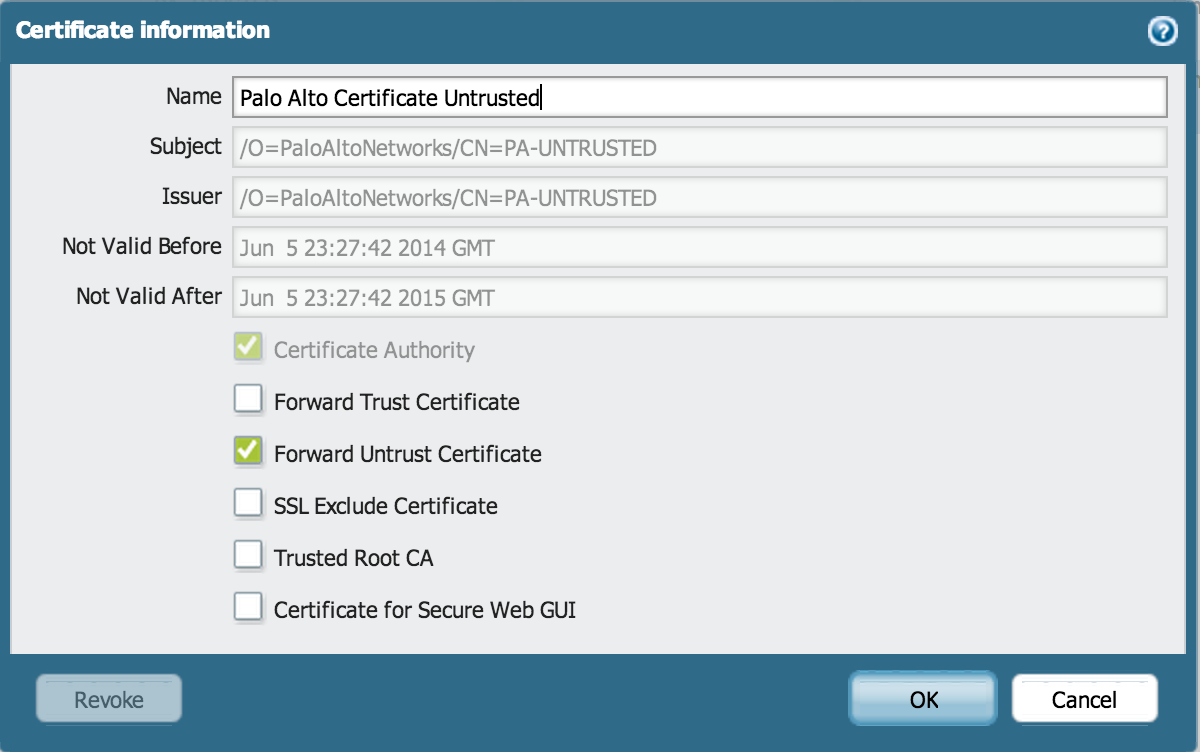

- Gerät zur > Certificate Management > Zertifikate erzeugen zwei selbstsignierte CA-Zertifikate, eine benannte "Palo Alto Entschlüsselung Trusted" und eine namens "Palo Alto Entschlüsselung nicht vertrauenswürdigen". CN auf den Zertifikaten kann die Firewall vertrauenswürdige IP-Adresse für "Palo Alto Entschlüsselung nicht vertrauenswürdigen" sein, und nichts anderes wollte für "Palo Alto Entschlüsselung Trusted" (dieses Zertifikat exportieren und schieben Sie es den Benutzern, mithilfe von Gruppenrichtlinien). Öffnen Sie "Palo Alto Entschlüsselung Trusted" Zertifikat zu, markieren Sie das Kontrollkästchen für "Forward Trust Certificate". Öffnen Sie "Palo Alto Entschlüsselung nicht vertrauenswürdigen" Zertifikat zu, markieren Sie das Kontrollkästchen für "Vorwärts Vertraulichkeit Certificate".

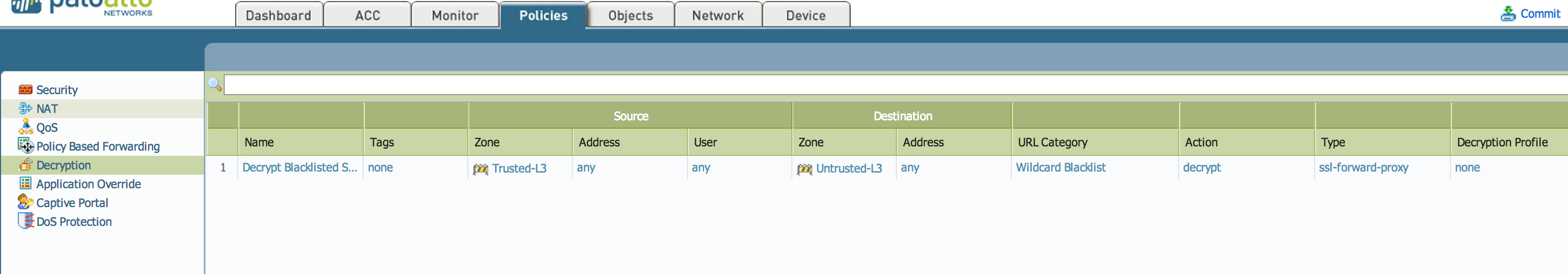

- Richtlinien zur > Entschlüsselung, fügen Sie eine Entschlüsselung-Richtlinie mit dem Namen "Entschlüsseln auf der schwarzen Liste Sites", als Bildquelle wählen Zone Vertrauen, Zielzone Vertraulichkeit, wählen Sie URL-Kategorie "Wildcard Blacklist", und Optionen handeln: zu entschlüsseln, Typ: SSL-Forward Proxy.

- Commit, https://Public.example.com/extension1/a wird nun gesperrt.

Besitzer: Mivaldi