Topologie

PA-Firewall A (10.129.70.38)-----routeur (serveur DHCP)-------(IP DHCP) PA-Firewall B

Configuration sur PA-Firewall B

Interface sur le pare-feu B obtient l'adresse IP dynamiquement à partir du serveur DHCP (interface sur le routeur configuré en tant que serveur DHCP).

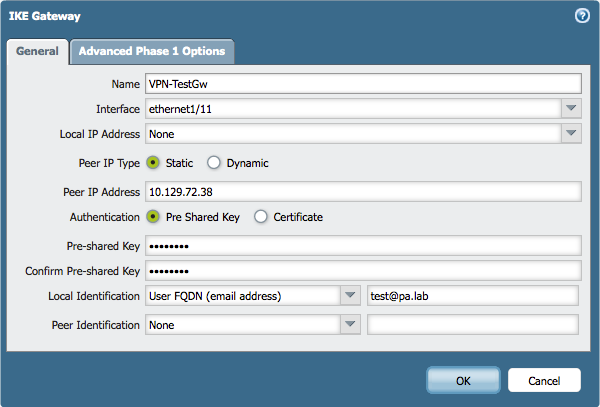

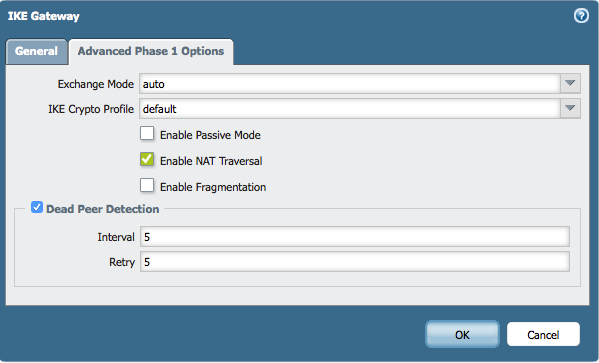

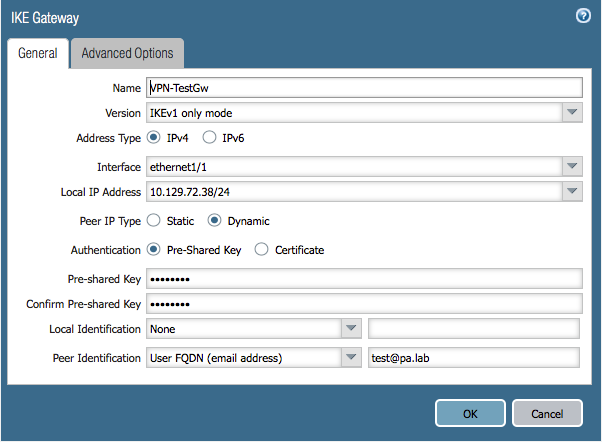

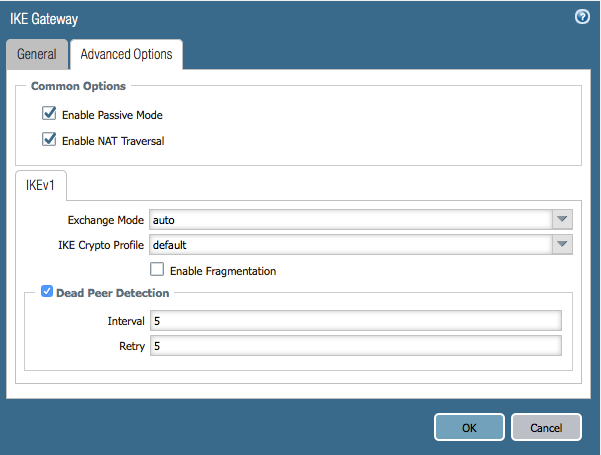

IKE Gateway

Remarque: dans cet exemple, L'ID local est mentionné comme FQDN (adresse de messagerie). Toutefois, nous pouvons utiliser L'un des qualificateurs disponibles, en veillant à ce qu'il est le même sur la fin de l'homologue ainsi. Il pourrait être quelque chose tant qu'il est même à L'autre bout. Il s'agit d'une configuration importante car c'est la seule façon pour l'homologue d'identifier la passerelle dynamique.

Remarque: comme Firewall B possède l'ADRESSE IP dynamique, il doit être l'initiateur du tunnel VPN à chaque fois. Par conséquent, ne sélectionnez pas "activer le mode passif."

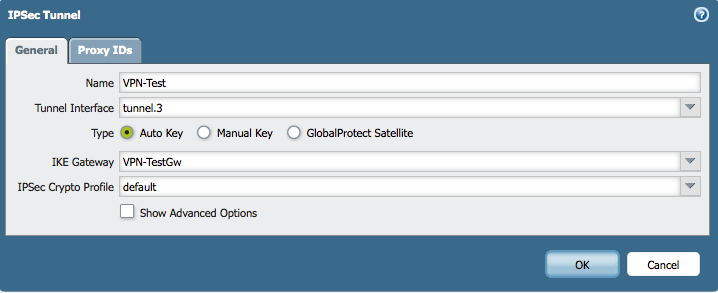

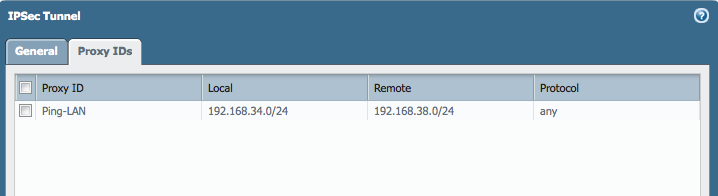

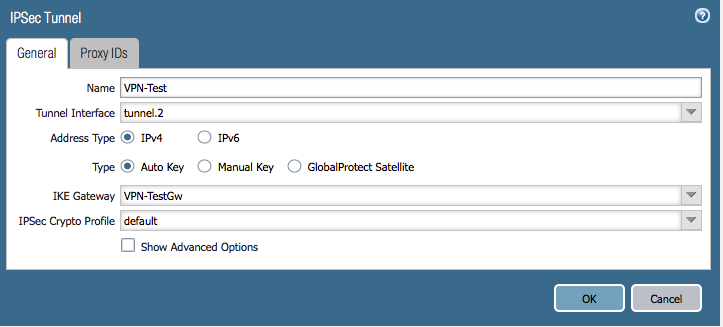

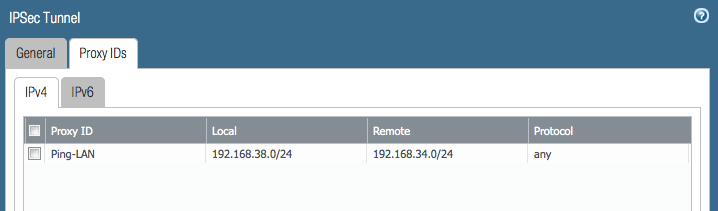

Configuration IPSec

Configuration sur PA-Firewall A

Passerelle IKE

Remarque: l'identification par les pairs sur l'homologue statique doit être identique à celle de l'identification locale configurée sur l'homologue dynamique. Aussi, "Peer IP type" est dynamique ici puisque nous ne sommes pas sûrs de l'IP à L'autre bout.

Note: comme il s'agit de l'homologue statique et ne connaît pas l'adresse IP de la fin dynamique, il ne serait pas en mesure d'initier le VPN. Par conséquent, nous avons choisi l'option "activer le mode passif."

Configuration IPSec

Au début, lorsque le tunnel est en panne, nous voyons une session IPSec-ESP avec destination comme 0.0.0.0, puisque nous ne sommes pas sûrs de l'IP de l'homologue.

admin @ PA-pare-feu-A > Show session tous les

--------------------------------------------------------------------------------

ID application État type Flag SRC [Sport]/zone/proto (traduit IP [port])

VSys DST [dport]/zone (traduit IP [Port])

--------------------------------------------------------------------------------

1 IPSec-ESP active TUNN 10.129.72.38 [0]/L3-Trust/50 (10.129.72.38 [0])

vsys1 0.0.0.0 [0]/L3-Untrust (0.0.0.0 [0])

Remarque: L3-Trust est la zone de l'interface tunnel et L3-Untrust est l'interface externe.

Dès que le tunnel arrive, ceci est remplacé par l'adresse IP réelle de l'homologue dynamique:

admin @ PA-pare-feu-A > Show session tous les

--------------------------------------------------------------------------------

ID application État type Flag SRC [Sport]/zone/proto (traduit IP [port])

VSys DST [dport]/zone (traduit IP [Port])

--------------------------------------------------------------------------------

11 IPSec-ESP active TUNN 10.129.72.38 [53613]/L3-Trust/50 (10.129.72.38 [61655])

vsys1 1.1.1.5 [12024]/L3-Untrust (1.1.1.5 [43745])