Topología

PA-Firewall A (10.129.70.38)-----router (DHCP Server)-------(DHCP IP) PA-Firewall B

Configuración en PA-Firewall B

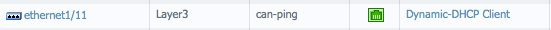

Interfaz en firewall B obtiene la dirección IP dinámicamente desde el servidor DHCP (interfaz en el router configurado como servidor DHCP).

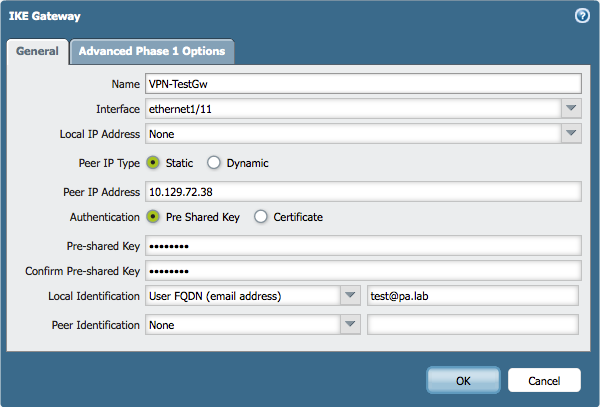

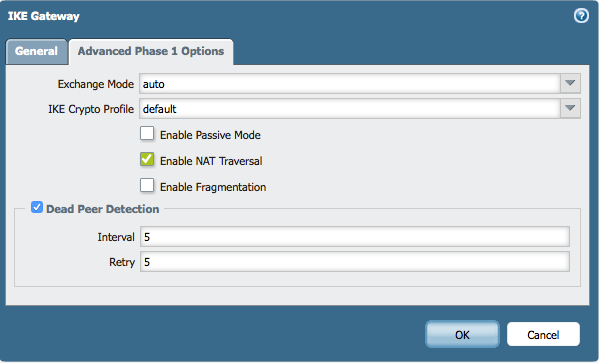

Gateway de IKE

Nota: en este ejemplo, el identificador local se menciona como FQDN (dirección de correo electrónico). Sin embargo, podemos utilizar cualquiera de los calificadores disponibles, asegurándose de que es el mismo en el extremo del mismo nivel. Podría ser cualquier cosa, siempre y cuando sea igual en el otro extremo. Esta es una configuración importante ya que es la única manera para que el interlocutor identifique el Gateway dinámico.

Nota: dado que el cortafuegos B tiene la dirección IP dinámica, debe ser el iniciador del túnel VPN cada vez. Por lo tanto, no seleccione "Activar modo pasivo".

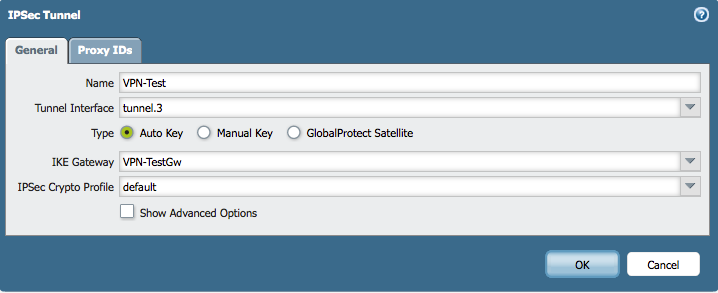

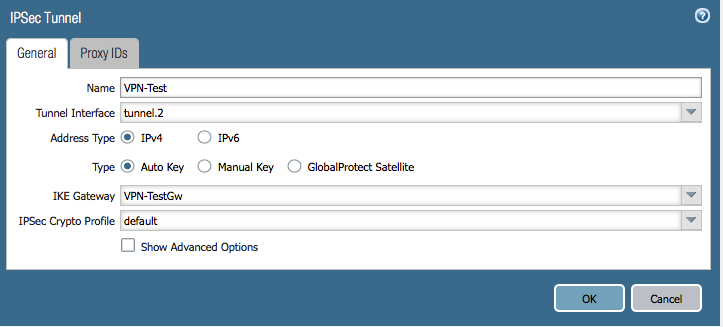

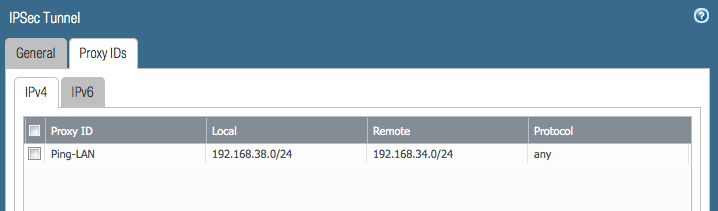

Configuración de IPSec

Configuración en PA-Firewall A

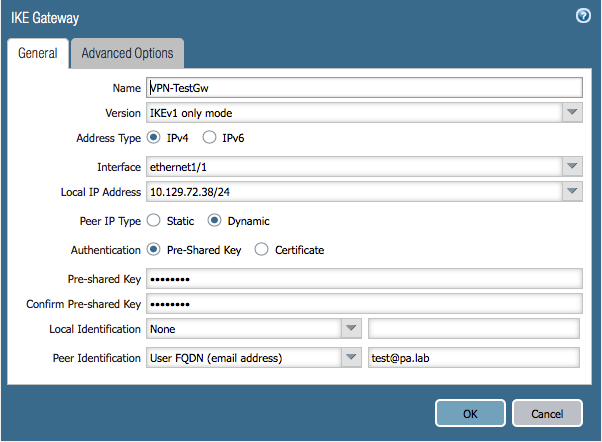

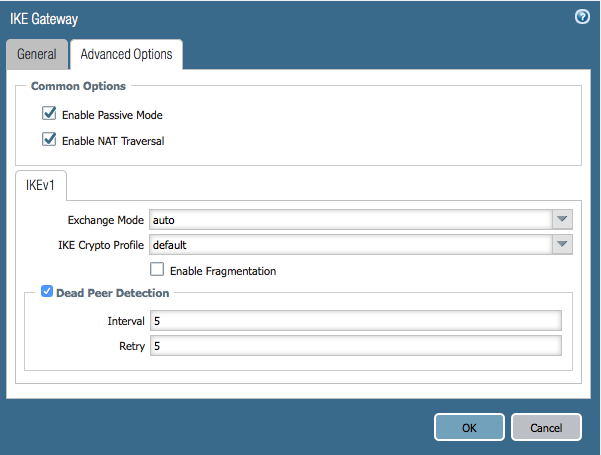

IKE Gateway

Nota: la identificación de pares en el par estático debe ser la misma que la identificación local configurada en el par dinámico. Además, "tipo IP de par" es dinámico aquí, ya que no estamos seguros de la IP en el otro extremo.

Nota: dado que este es el peer estático y no sabe la dirección IP del extremo dinámico, no sería capaz de iniciar la VPN. Por lo tanto, seleccionamos la opción "Activar modo pasivo".

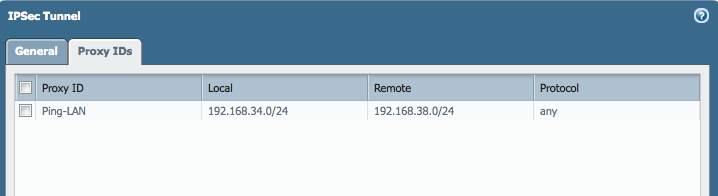

Configuración de IPSec

Inicialmente, cuando el túnel está abajo, vemos una sesión de IPsec-ESP con destino como 0.0.0.0, ya que no estamos seguros de la IP del mismo nivel.

admin @ PA-Firewall-A > Mostrar sesión todos

--------------------------------------------------------------------------------

identificador de estado de aplicación de identificación de tipo de indicador src [Sport]/Zone/proto (traducido IP [puerto])

Vsys DST [dport]/Zone (traducido IP [Puerto])

--------------------------------------------------------------------------------

1 IPsec-ESP Active TUNN 10.129.72.38 [0]/L3-Trust/50 (10.129.72.38 [0])

vsys1 0.0.0.0 [0]/L3-Untrust (0.0.0.0 [0])

Nota: L3-Trust es la zona de la interfaz del túnel y L3-Untrust es la interfaz externa.

Tan pronto como el túnel aparece, esto se sustituye por la dirección IP real del interlocutor dinámico:

admin @ PA-Firewall-A > Mostrar sesión todos

--------------------------------------------------------------------------------

identificador de estado de aplicación de identificación de tipo de indicador src [Sport]/Zone/proto (traducido IP [puerto])

Vsys DST [dport]/Zone (traducido IP [Puerto])

--------------------------------------------------------------------------------

11 IPsec-ESP Active TUNN 10.129.72.38 [53613]/L3-Trust/50 (10.129.72.38 [61655])

vsys1 1.1.1.5 [12024]/L3-Untrust (1.1.1.5 [43745])