Topologie

PA-Firewall A (10.129.70.38)-----Router (DHCP-Server)-------(DHCP IP) PA-Firewall B

Konfiguration auf PA-Firewall B

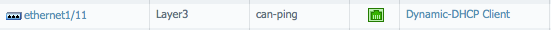

Interface on Firewall B erhält die IP-Adresse dynamisch vom DHCP-Server (Schnittstelle auf Router, die als DHCP-Server konfiguriert ist).

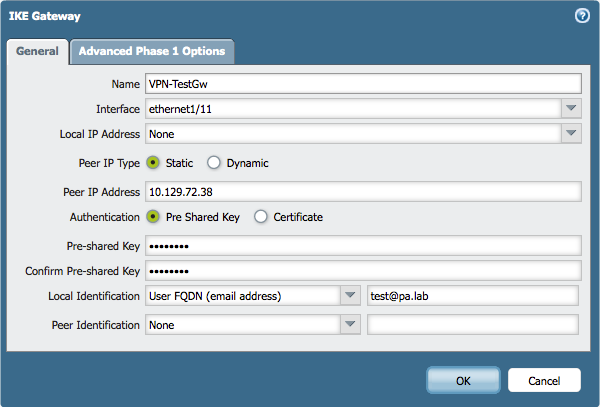

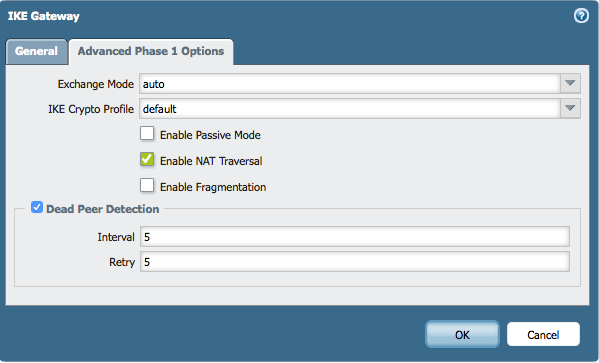

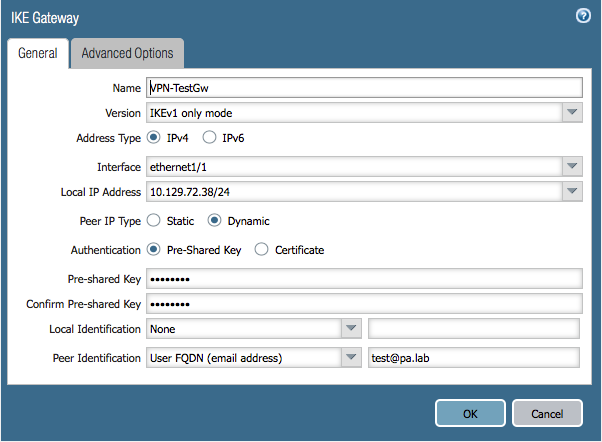

IKE-Gateway

Hinweis: in diesem Beispiel wird die lokale ID als FQDN (e-Mail-Adresse) erwähnt. Wir können jedoch alle verfügbaren Qualifikationsturniere nutzen, um sicherzustellen, dass es auch am Peer-End gleich ist. Es könnte alles sein, solange es am anderen Ende gleich ist. Dies ist eine wichtige Konfiguration, da es die einzige Möglichkeit für den Peer ist, das dynamische Gateway zu identifizieren.

Hinweis: da Firewall B die dynamische IP-Adresse hat, muss Sie jedes Mal der Initiator für den VPN-Tunnel sein. Wählen Sie daher nicht "passiven Modus aktivieren".

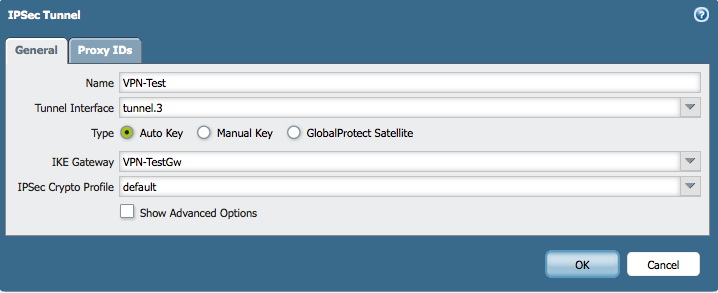

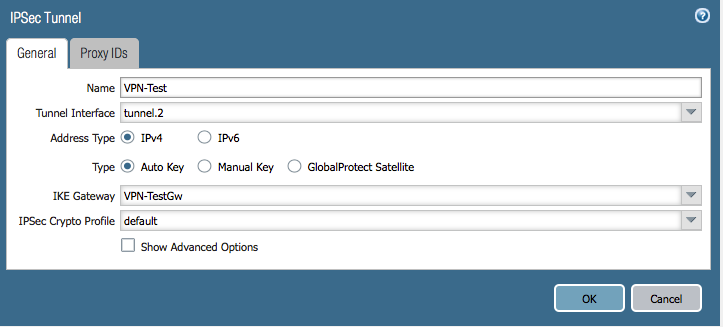

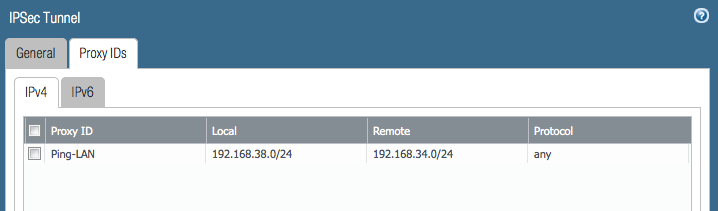

IPSec-Konfiguration

Konfiguration auf PA-Firewall A

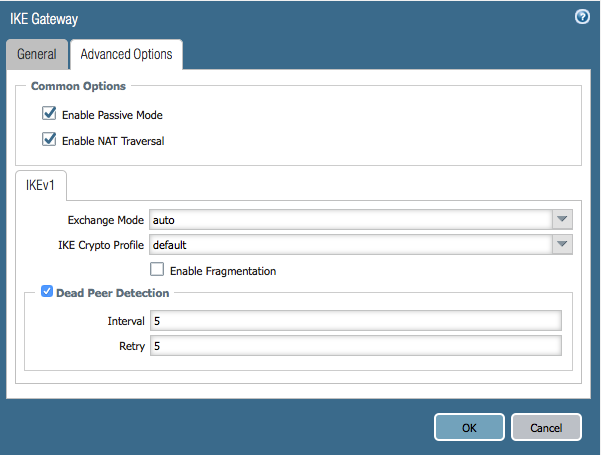

IKE Gateway

Hinweis: die Peer-Identifikation auf dem statischen Peer muss die gleiche sein wie die lokale Identifikation, die auf dem dynamischen Peer konfiguriert ist. Auch "Peer-IP-Typ" ist hier dynamisch, da wir uns der IP am anderen Ende nicht sicher sind.

Hinweis: da dies der statische Peer ist und die IP-Adresse des dynamischen Endes nicht kennt, wäre es nicht in der Lage, das VPN zu initiieren. Daher haben wir die Option "passiver Modus aktivieren" ausgewählt.

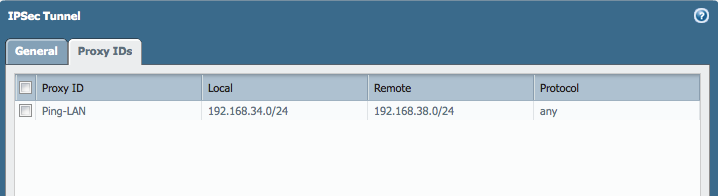

IPSec-Konfiguration

Wenn der Tunnel zu Ende ist, sehen wir zunächst eine IPSec-ESP-Session mit Ziel als 0.0.0.0, da wir uns der Peer-IP nicht sicher sind.

admin @ PA-Firewall-A > Show-Session alle

--------------------------------------------------------------------------------

ID-Anwendung State Type Flag src [Sport]/Zone/Proto (ÜBERsetzte IP [Port])

Vsys DST [dport]/Zone (übersetzte IP [Port])

--------------------------------------------------------------------------------

1 IPSec-ESP Active tunn 10.129.72.38 [0]/L3-Trust/50 (10.129.72.38 [0])

vsys1 0.0.0.0 [0]/L3-Untrust (0.0.0.0 [0])

Hinweis: L3-Trust ist die Zone der Tunnel Schnittstelle und L3-Untrust ist die externe Schnittstelle.

Sobald der Tunnel auftaucht, wird dieser durch die tatsächliche IP-Adresse des dynamischen Peer ersetzt:

admin @ PA-Firewall-A > Show-Session alle

--------------------------------------------------------------------------------

ID-Anwendung State Type Flag src [Sport]/Zone/Proto (ÜBERsetzte IP [Port])

Vsys DST [dport]/Zone (übersetzte IP [Port])

--------------------------------------------------------------------------------

11 IPSec-ESP Active tunn 10.129.72.38 [53613]/L3-Trust/50 (10.129.72.38 [61655])

vsys1 1.1.1.5 [12024]/L3-Untrust (1.1.1.5 [43745])