概述

VPNC 是支持扩展身份验证 (Auth) 的开源第三方 IPSec VPN 客户端, X- VPN GlobalProtect 为访问公司内部网络建立了通往网关的通道。

请查看下面的链接,了解支持的 X- Auth IPSec 客户端列表:

X-支持哪些身份验证 IPSec 客户端?

此文档解释了当 VPNC 客户端连接到网关时拆分隧道的工作原理 GlobalProtect 。

细节

- 为了定义从 VPNC 客户端(或)访问网络以便通过连接发送流量 VPN ,需要在 GlobalProtect 网关的客户端配置中添加访问路线(也称为拆分隧道)。 参考 GlobalProtect 配置技术说明

- 当访问路线配置在 GlobalProtect 网关上时,所有访问路线的聚合路由将发送给 VPNC 客户端。 如果 DNS 包含服务器地址,那么在聚合路由时也会考虑这些地址。

例如:

如果接入路线包含网络 10.66.22.0/23 和 192.168.87.0/24,则发送给第三方客户端的聚合 VPNC 路由为默认路由 0.0.0/0,如下所示。

>> 显示全局保护网关网关名称 test_vpnc

GlobalProtect 网关:test_vpnc (0 用户)

隧道类型: 远程用户隧道

隧道名称 : test_vpnc -N

隧道 ID : 7

隧道接口 :隧道.1

封装接口 : 以太网1/3

继承自 :

本地地址 : 10.66.24.87

SSL 服务器端口 : 443

IPSec 封装 : 是

隧道谈判 : ssl, ike

HTTP 重定向: 否

UDP 端口 : 4501

最大用户数 : 0

IP 池范围: 172.16.7.1 - 172.16.7.7:

IP 池索引 : 0

下一个 IP : 0.0.0.0

DNS 服务器 : 4.2.2.2

: 0.0.0.0

WINS 服务器 : 0.0.0.0

: 0.0.0.0

访问路线 : 10.66.22.0/23;192.168.87.0/24;

第三方客户端的访问路由:0.0.0.0/0

VSYS:vsys1(ID 1)

SSL 服务器证书 : SERVER_CERT

身份验证配置文件 : vpnc_auth

客户证书配置文件 :

使用寿命 : 2592000 秒

空闲超时 : 10800 秒

如果接入路线包含网络 10.66.22.0/23 和 10.66.12.0/23,则发送到第三方 VPNC 客户端的总路线为 10.66.0/19,如下所示。

>> 显示全局保护网关网关名称 test_vpnc

GlobalProtect 网关:test_vpnc (0 用户)

隧道类型: 远程用户隧道

隧道名称 : test_vpnc -N

隧道 ID : 7

隧道接口 :隧道.1

封装接口 : 以太网1/3

继承自 :

本地地址 : 10.66.24.87

SSL 服务器端口 : 443

IPSec 封装 : 是

隧道谈判 : ssl, ike

HTTP 重定向: 否

UDP 端口 : 4501

最大用户数 : 0

IP 池范围: 172.16.7.1 - 172.16.7.7:

IP 池索引 : 0

下一个 IP : 0.0.0.0

DNS 服务器 : 10.66.22.77

: 0.0.0.0

WINS 服务器 : 0.0.0.0

: 0.0.0.0

访问路线 : 10.66.22.0/23;10.66.12.0/23;

第三方客户端的访问路由: 10.66.0.0/19

VSYS:vsys1(ID 1)

SSL 服务器证书 : SERVER_CERT

身份验证配置文件 : vpnc_auth

客户证书配置文件 :

使用寿命 : 2592000 秒

空闲超时 : 10800 秒

注意: 如果发送给客户端的聚合路由 VPNC 为默认路由(0.0.0.0/0),则 VPNC 需要配置客户端以进行拆分隧道,如下所示。

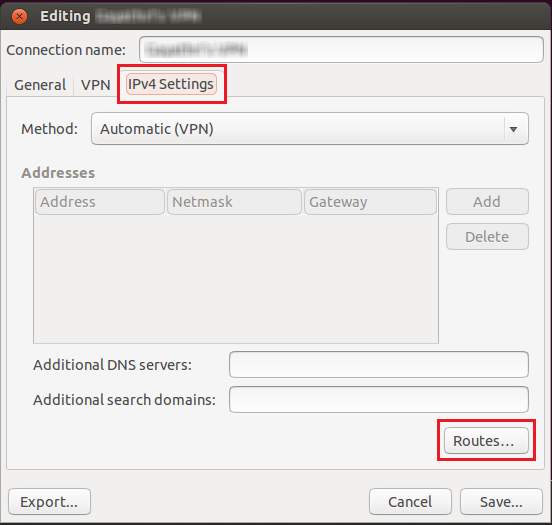

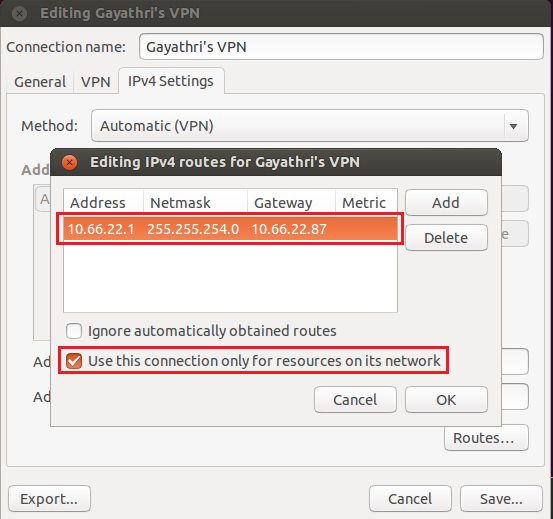

导航到 VPNC 客户端并转到 IPv4 设置>路由

添加所需的访问路由, 并确保选中 "仅对其网络上的资源使用此连接" 选项。

虽然发送的聚合路由 GlobalProtect 为 0.0.0/0,但仅允许访问网络 10.66.22.0/23(如下所示)。

Linux 主机的终端输出:

tun0 链接封装: UNSPEC 华德 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00 - 00

插件加法器:172.16.7.1 P-Pt-:172.16.7.1 问:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1412 公制:1

RX 数据包:0错误:0下降:0超支:0帧:0

TX 数据包:0错误:0下降:0超支:0承运人:0

碰撞:0txqueue1en:500

RX 字节:0(0.0 B ) TX 字节:0(0.0 B )

未添加 192.168.87.0/24 的访问路线,但发送给 VPNC 客户端的总路线为 0.0.0/0

tobby@VirtualBox: ~~ 平192.168.87。1

PING 192.168.87.1 (192.168.87.1) 56 (84) 字节数据。

---192.168.87.1 平统计---

3 个数据包传输,0 接收 ,100% 数据包丢失,时间 2014ms

在客户端中添加 10.66.22.0/23 的访问路线 VPNC

tobby@VirtualBox: ~~ 平10.66.22.87

PING 16.66.22.87 (16.66.22.87) 56 (84) 字节数据。

10.66.22.87 64 个字节: icmp_req=1 ttl=61 时间 = 6.87 毫秒

10.66.22.87 64 个字节: icmp_req=2 ttl=61 时间 = 2.02 毫秒

---16.66.22.87 平统计---

传输 2 个数据包,2 个已接收 ,0% 数据包丢失,时间 1001ms

rtt min/平均/最大/mdev = 2.021/4.450/6.879/2.429 毫秒