トラフィックのログのデフォルト セキュリティ ポリシーからのトラフィックを参照してくださいする方法

Resolution

前パン OS 7.0

概要

セキュリティポリシーに関するパロアルトネットワークファイアウォールには、次の2つの既定の規則があります。

- クロスゾーントラフィックを拒否する

- 同じゾーンのトラフィックを許可する

既定では、既定のポリシーに当たるトラフィックは、トラフィックログに記録されません。場合によっては、トラフィックのトラブルシューティングは、同じ送信元と移行先のゾーンがある場合、またはトラフィックを許可する前に既定の規則によって拒否されているトラフィックを確認する必要があります。 暗黙のブロックルールを一時的にログに記録するには、次のコマンドを発行します。

> システム設定のログ記録のデフォルト設定-ポリシーロギング<value> (値は0-300 秒)</value>

注: PAN-OS 6.1 以降では、2つのデフォルトポリシーが [ポリシー] > [セキュリティ] の下に緑色の背景で表示されるようになりました。

ルールは、intrazone トラフィック、interzone トラフィック、またはその両方 (ユニバーサル) と一致します。 パノス新機能

詳細

トラフィックログのトラフィックを確認するには、いくつかの方法があります。

同じゾーンのトラフィックの場合

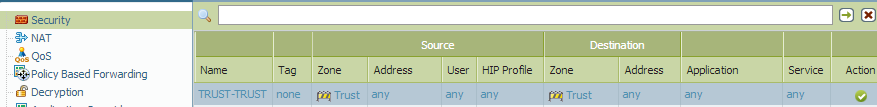

- [ポリシー] > [セキュリティ] に移動し、次の例に示すように、同じゾーン宛てのトラフィックを許可するセキュリティポリシーを作成します。

クロスゾーントラフィックの場合

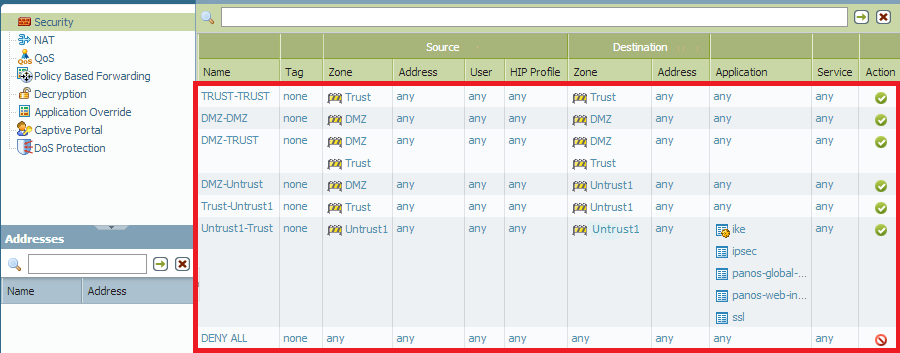

- [ポリシー] > [セキュリティ] に移動し、トラフィックを確認するためにゾーンの交差を許可するオープンルールを作成します。

重要: ネットワークのセキュリティを維持することを目的としているため、上記のポリシーが示すように、信頼されていないすべてのトラフィックをネットワークの信頼性の高いゾーンに許可することは望ましくありません。したがって、[すべて拒否] ポリシーを使用すると、ポリシーによって許可されていないすべてのトラフィックを、拒否されたクリーンアップルールでログオフし、最初に許可せずに具体的に作成する必要があるルールを確認できます。次の点は、[すべて拒否] ポリシーの例です。

すべて拒否

- 以下に示す例は、特に外部からの GlobalProtect のみを許可することを示しています。すべての信頼と DMZ のトラフィックを許可し、すべての内部的に信頼されたクロストラフィックと、[すべて拒否] ポリシーを使用する場合は同じゾーントラフィックを可能にします。[すべて拒否] ルールの上のポリシーと一致しないトラフィックはすべて拒否ポリシーによってキャッチされ、[拒否] としてログに記録します。

- トラフィックログ内の拒否されたトラフィックを参照してください、特にネットワークに新しいものを許可せず、不要なトラフィックとネットワークを損なうことなく、何を拒否しているのトラフィックログに応じて許可する必要がありますトラフィックを表示します。

注: [すべて拒否] ポリシーを作成すると、同じゾーントラフィックを許可する既定のポリシーが上書きされます。詳細については、次のドキュメントを参照してください:任意/任意/拒否のセキュリティ規則の変更の既定の動作。

ポストパン-OS 7.0

PAN-OS 7.0 intrazone および interzone セキュリティポリシーから開始すると、セキュリティポリシーで表示され、ログ記録を有効にするために編集することができます

所有者: glasater