Comment faire pour voir le trafic en provenance des stratégies de sécurité par défaut dans les journaux de trafic

Resolution

PAN de pre-OS 7.0

Vue d’ensemble

Il existe deux règles par défaut sur le pare-feu de Palo Alto Networks concernant les stratégies de sécurité:

- Refuser le trafic inter-zones

- Autoriser le même trafic de zone

Par défaut, le trafic qui frappe les stratégies par défaut ne sera pas connecté dans les journaux de trafic. Parfois, le dépannage du trafic est nécessaire Lorsqu'il a la même zone source et de destination, ou voir ce que le trafic est refusé par les règles par défaut avant d'autoriser le trafic. Pour enregistrer temporairement la règle de bloc implicite, émettez la commande suivante:

> Set système de configuration de la journalisation par défaut-stratégie-journalisation <value> (valeur est 0-300 secondes)</value>

Remarque: à partir de Pan-OS 6,1, les deux stratégies par défaut sont maintenant affichées avec un arrière-plan vert sous stratégies > sécurité.

Maintenant, la règle correspond au trafic intrazone, trafic interzone, ou les deux (appelé Universal). PANOS nouvelles fonctionnalités

Détails

Il ya quelques façons de voir le trafic dans les journaux de trafic:

Pour le même trafic de zone

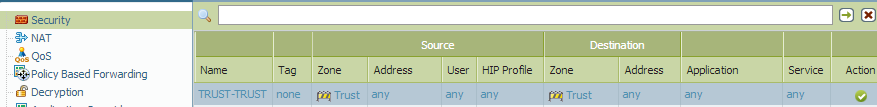

- Aller à stratégies > sécurité et créer des stratégies de sécurité qui autorisent le trafic source et destiné à la même zone que L'exemple ci-dessous indique:

Pour le trafic inter-zones

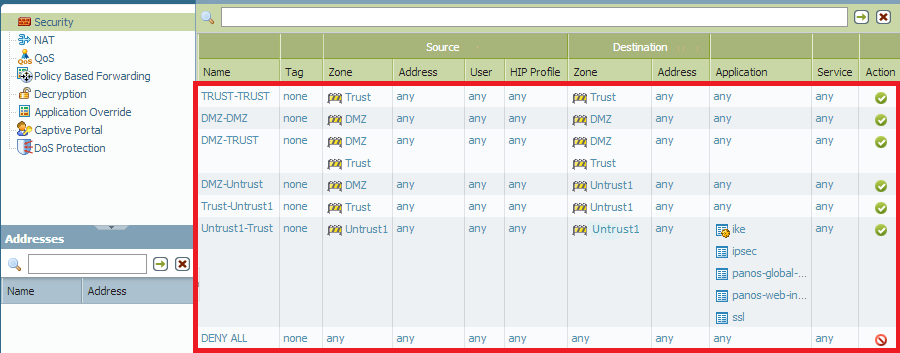

- Aller à stratégies > sécurité et créer une règle ouverte qui permet le croisement des zones voulues afin de voir le trafic.

Important: il peut ne pas être souhaitable de permettre à tous les trafics non fiables dans les zones de confiance du réseau, comme les politiques ci-dessus indiquent, car l'objectif est de maintenir le réseau sécurisé. Par conséquent, l'utilisation d'une stratégie Deny All déconnecterait tout le trafic qui n'est pas autorisé par la stratégie, dans une règle de nettoyage comme refusé, pour voir quelles règles devraient être spécifiquement créées sans l'autoriser initialement. Le point suivant est un exemple de stratégie Deny All.

Nier tous

- L'exemple indiqué ci-dessous indique spécifiquement permettre seulement GlobalProtect dedans de l'extérieur. Cela permettrait à tout le trafic de confiance et de DMZ, tous les trafics croisés de confiance interne et autorisant le même trafic de zone lors de l'utilisation d'une stratégie Deny All. Tout trafic qui ne correspond pas aux stratégies au-dessus de la règle Deny All sera capturé par la stratégie Deny All et consigné comme refusé.

- Voir le trafic refusé dans les journaux de trafic et afficher le trafic qui aurait spécifiquement besoin d'être autorisé en fonction des journaux de trafic de ce qui est refusé, sans permettre rien de nouveau dans le réseau et compromettre le réseau avec le trafic indésirable.

Remarque: la création d'une stratégie Deny All remplacera la stratégie par défaut qui autorise le même trafic de zone. Pour plus d'informations, consultez le document suivant: any/any/Deny la règle de sécurité modifie le comportement par défaut.

Post PAN-OS 7,0

À partir de Pan-OS 7,0 intrazone et la stratégie de sécurité interzone a été rendu visible dans la stratégie de sécurité et peut être modifié pour activer la journalisation

propriétaire: glasater