Cómo ver el tráfico de las políticas de seguridad predeterminada en los registros de tráfico

Resolution

PAN pre-OS 7.0

Resumen

Hay dos reglas predeterminadas en el cortafuegos de Palo Alto Networks con respecto a las directivas de seguridad:

- Negar tráfico de zona cruzada

- Permitir tráfico de la misma zona

De forma predeterminada, el tráfico que afecta a las directivas predeterminadas no se registrará en registros de tráfico. A veces, la solución de problemas de tráfico es necesaria cuando tiene la misma zona de origen y destino, o ver qué tráfico está siendo negado por las reglas predeterminadas antes de permitir el tráfico. Para registrar temporalmente la regla de bloque implícita, emita el siguiente comando:

> establecer configuración del sistema registro predeterminado de la Directiva de registro <value> (el valor es de 0-300 segundos)</value>

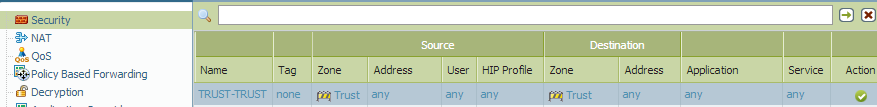

Nota: comenzando en pan-os 6,1, las dos directivas predeterminadas ahora se muestran con un fondo verde bajo políticas > seguridad.

Ahora la regla coincide con el tráfico intrazonal, el tráfico Interzonal o ambos (denominado universal). Panos nuevas características

Detalles

Hay algunas maneras de ver el tráfico en los registros de tráfico:

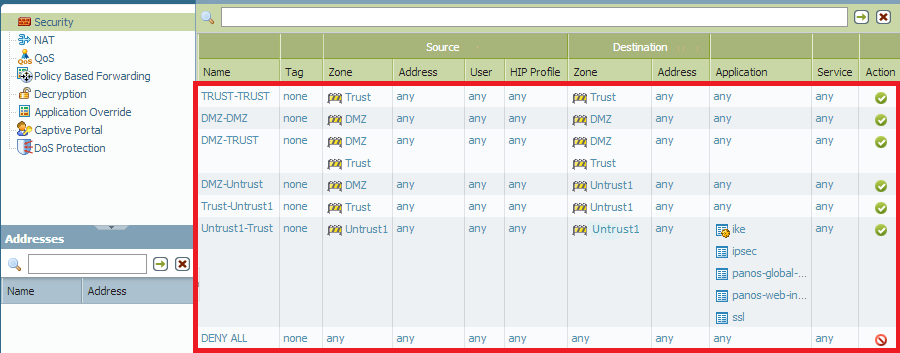

Para el mismo tráfico de zona

- Ir a directivas > seguridad y crear directivas de seguridad que permitan el tráfico de fuentes y destinados a la misma zona que el ejemplo siguiente indica:

Para tráfico de zonas cruzadas

- Ir a políticas > seguridad y crear una regla abierta que permite el cruce de las zonas buscadas para ver el tráfico.

Importante: es posible que no se desee permitir todo el tráfico no confiable en las zonas de confianza de la red, como lo indican las directivas anteriores, ya que el objetivo es mantener la red segura. Por lo tanto, el uso de una directiva denegar toda se desconectaría de todo el tráfico que no esté permitido por la Directiva, en una regla de limpieza como denegada, para ver qué reglas tendrían que crearse específicamente sin permitirla inicialmente. El siguiente punto es un ejemplo de una directiva deNegar toda.

Negar todo

- El ejemplo que se muestra a continuación indica específicamente permitir que sólo se GlobalProtect desde el exterior. Permitiría que toda la confianza y el tráfico de DMZ fuera, todo el tráfico cruzado de confianza interna y permitiendo el tráfico de la misma zona cuando se utiliza una política de denegar toda. Cualquier tráfico que no coincida con las directivas de la regla denegar toda quedará atrapado por la Directiva denegar toda y se registrará como denegado.

- Vea el tráfico negado en los registros de tráfico y ver el tráfico que específicamente necesitaría ser permitido de acuerdo con los registros de tráfico de lo que se niega, sin permitir nada nuevo en la red y comprometer la red con tráfico no deseado.

Nota: la creación de una directiva denegar toda anulará la directiva predeterminada que permite el tráfico de la misma zona. Para obtener más información, revise el siguiente documento: cualquier/cualquier/denegar la regla de seguridad cambia el comportamiento predeterminado.

Post PAN-OS 7,0

A partir de PAN-OS 7,0 la política de seguridad intrazone y Interzone se ha hecho visible en la política de seguridad y se puede editar para habilitar el registro

Propietario: glasater