Gewusst wie: Verkehr von Standard Sicherheitsrichtlinien in Traffic-Logs zu sehen

Resolution

Pre-PAN-OS 7.0

Übersicht

Es gibt zwei Standardregeln für die Palo Alto Networks Firewall in Bezug auf Sicherheitsrichtlinien:

- Cross-Zone-Verkehr verweigern

- Erlauben Sie den gleichen Zonen Verkehr

Standardmäßig wird der Traffic, der auf die Standard-Richtlinien trifft, nicht in Traffic Logs eingeloggt. Manchmal ist die Fehlerbehebung Verkehr erforderlich, wenn Sie die gleiche Quell-und Zielzone hat, oder sehen Sie, welcher Verkehr durch die Standardregeln verweigert wird, bevor Sie den Verkehr zulassen. Um die implizite Block Regel vorübergehend zu protokollieren, geben Sie folgenden Befehl aus:

> Einstellsystem Einstellung Protokollierung-Policy-Protokollierung <value> (Wert ist 0-300 Sekunden)</value>

Hinweis: beginnend in Pan-OS 6,1, werden die beiden Standard-Richtlinien nun mit einem grünen Hintergrund unter der Richtlinien > Sicherheit angezeigt.

Nun entspricht die Regel dem intrazone-Verkehr, dem Interzonenverkehr oder beiden (Universal genannt). PANOS neue Features

Details

Es gibt ein paar Möglichkeiten, den Verkehr in den Verkehrs Protokollen zu sehen:

Für den gleichen Zonen Verkehr

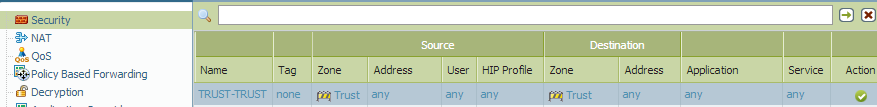

- Gehen Sie zu Policies > Sicherheit und erstellen Sie Sicherheitsrichtlinien, die den Verkehr, der für die gleiche Zone bestimmt ist, wie das folgende Beispiel angibt, anzeigt:

Für quer Zonen Verkehr

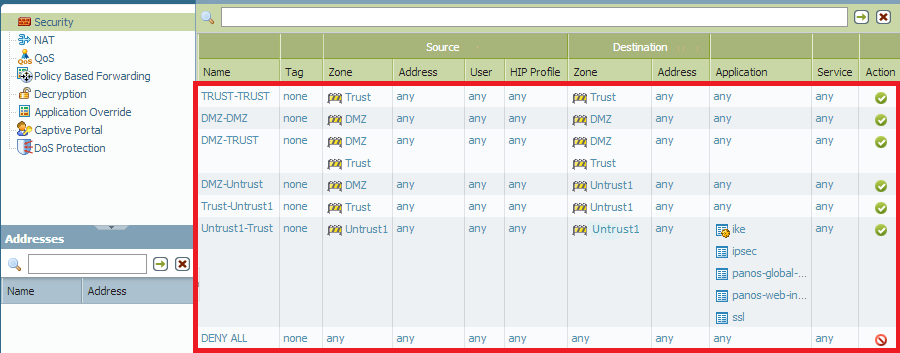

- Gehen Sie zu Politik > Sicherheit und erstellen Sie eine offene Regel, die die Überquerung der Zonen gewollt ermöglicht, um den Verkehr zu sehen.

Wichtig: es kann nicht gewünscht werden, dass alle nicht vertrauenswürdigen Traffic in die vertrauenswürdigen Zonen des Netzwerks, wie die oben genannten Richtlinien zeigen, da das Ziel ist, das Netzwerk sicher zu halten. Daher würde mit Hilfe eines Deny alle Politik den gesamten Verkehr abloggen, der von der Politik nicht erlaubt ist, in einer Aufräum Regel, wie Sie verweigert wird, um zu sehen, welche Regeln speziell erstellt werden müssten, ohne Sie zunächst zuzulassen. Der folgende Punkt ist ein Beispiel für eine Verweigerung aller Politik.

Leugnen alle

- Das unten gezeigte Beispiel deutet darauf hin, dass nur GlobalProtect von außen erlaubt ist. Es würde alle Vertrauen und DMZ-Verkehr aus, alle intern vertrauenswürdigen Cross-Traffic und die Ermöglichung der gleichen Zone Verkehr bei der Verwendung einer verweigern alle Politik. Jeder Verkehr, der nicht mit den Richtlinien über der Deny-All-Regel übereinstimmt, wird von der Deny-All-Politik erwischt und als verweigert protokolliert.

- Sehen Sie den verweigerten Verkehr in den Verkehrs Protokollen und betrachten Sie den Verkehr, der speziell nach den Verkehrs Protokollen des verweigerten erlaubt werden müsste, ohne etwas neues ins Netz zu lassen und das Netz mit unerwünschtem Verkehr zu gefährden.

Hinweis: die Erstellung eines deny-all-Policy wird die Standard-Richtlinien überschreiben, die den gleichen Zonen Verkehr erlaubt Für weitere Informationen lesen Sie das folgende Dokument: jede/jede/Deny-SicherheitsRegel ändert das Standard Verhalten.

Post PAN-OS 7,0

Ausgehend von PAN-OS 7,0 intrazone und Interzone Sicherheitspolitik wurde in der Sicherheitspolitik sichtbar gemacht und kann bearbeitet werden, um die Protokollierung zu ermöglichen

Besitzer: glasater