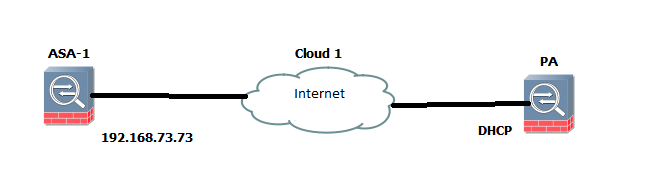

La topología es la siguiente:

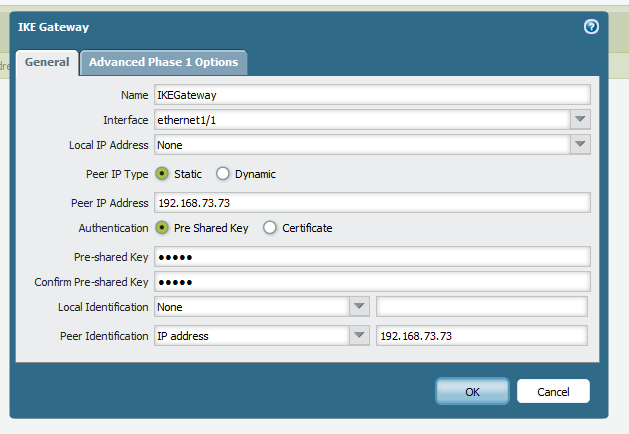

El cortafuegos de Palo Alto Networks está obteniendo su dirección IP de DHCP. Tenemos que configurar el túnel IP sec entre el dispositivo Palo Alto Networks y Cisco ASA. La única diferencia en el cortafuegos de Palo Alto Networks está en IKE Gateway. El resto son lo mismo que una VPN normal.

Configuración en Cisco ASA.

1. Defina la ACL del proxy para el tráfico interesante:

Access-List asa-PA-ACL Extended permit IP 10.1.1.0 255.255.255.0 192.168.1.0 255.255.255.0

2. Defina la Directiva de fase 1.

Crypto IKEv1 Policy 110

participación previa autenticación

encriptación AES

Hash sha

Grupo 2

Lifetime 86400

Crypto IKEv1 enable Inside

3. Defina la clave previamente compartida.

túnel-grupo DefaultL2LGroup IPSec-atributos

IKEv1 Pre-Shared-Key Cisco

4. Defina la Directiva de fase 2.

Crypto IPSec IKEv1 Transform-Set TSET ESP-AES-256 ESP-Sha-HMAC

5. Cree el mapa criptográfico de Dyanamic para crear un túnel IPSec con un par dinámico.

Crypto Dynamic-mapa DMAP 110 Match dirección ASA-PA-ACL

Crypto Dynamic-mapa DMAP 110 Set IKEv1 transformar-Set TSET

6. Enlazar el mapa de criptografía dinámico con el mapa de criptografía estático. Si se están ejecutando varios túneles IPSec en Cisco ASA, basta con utilizar un mapa criptográfico existente pero con un número nuevo.

mapa Crypto CMAP 10 IPSec-ISAKMP Dynamic DMAP

7. Aplique el mapa criptográfico en la interfaz.

interfaz CMAP del mapa Crypto adentro