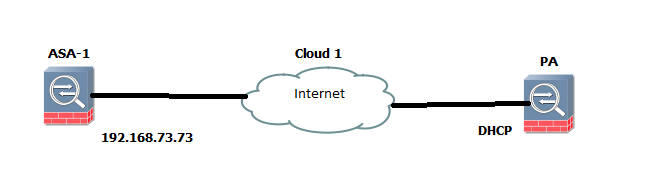

Topologie ist wie folgt:

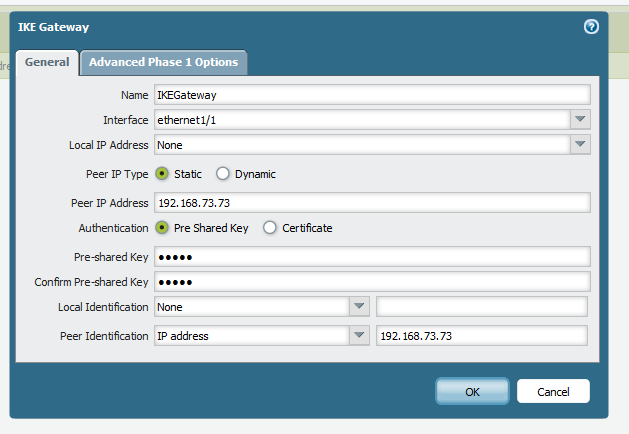

Die Palo Alto Networks Firewall erhält Ihre IP-Adresse von DHCP. Wir müssen den IP-Sec-Tunnel zwischen Palo Alto Networks Gerät und Cisco ASA konfigurieren. Der einzige Unterschied auf der Palo Alto Networks Firewall ist im IKE Gateway. Der Rest ist der gleiche wie ein normales VPN.

Konfiguration auf Cisco ASA.

1. Definieren Sie Proxy ACL für interessanten Verkehr:

Zugriffsliste ASA-PA-ACL Extended Erlaubnis IP 10.1.1.0 255.255.255.0 192.168.1.0 255.255.255.0

2. Phase-1-Politik definieren.

Crypto ikev1 Policy 110

Authentifizierung Pre-Anteil

Verschlüsselung AES

Hash sha

Gruppe 2

Lebenszeit 86400

Crypto ikev1 enable in

3. Den vorgeteilten Schlüssel definieren.

Tunnel-Gruppe DefaultL2LGroup IPSec-Attribute

ikev1 vorgeteilten-Key Cisco

4. Phase-2-Richtlinien definieren.

Crypto IPSec ikev1 Transform-Set TSET ESP-AES-256 ESP-SHA-HMAC

5. Erstellen Sie Dyanamic Crypto Map für die Erstellung von IPSec-Tunnel mit einem dynamischen Peer.

Krypto-Dynamik-Karte DMAP 110 Match-Adresse ASA-PA-ACL

Krypto-Dynamik-Karte DMAP 110 Satz ikev1 Transform-Set TSET

6. Binden Sie die dynamische Krypto-Karte mit der statischen Krypto-Karte. Wenn mehrere IPSec-Tunnel auf Cisco ASA laufen, verwenden Sie einfach eine bestehende Crypto-Karte, aber mit einer neuen Nummer.

Krypto-Karte CMAP 10 IPSec-ISAKMP dynamische DMAP

7. Die Crypto-Karte auf Interface anwenden.

Krypto-Karte CMAP-Schnittstelle in