Wie man e-Mail-Bedrohungs Meldung von der Firewall erhält

95268

Created On 09/25/18 17:36 PM - Last Modified 04/29/25 15:06 PM

Resolution

Um ein Log-Forwarding-Profil für die Bedrohungs Meldung per e-Mail zu erstellen, konfigurieren Sie Folgendes:

- Ein e-Mail-Server-Profil einrichten.

- Ein Log-Forwarding-Profil einrichten.

- Der entsprechenden Sicherheitspolitik ein Bedrohungs Profil zuweisen.

- Weisen Sie der jeweiligen Sicherheitspolitik ein Log-Forwarding-Profil zu.

E-Mail Server Profile

Gehen Sie zu Device > Server Profile > E-Mail, klicken Sie auf HinzuFügen und vervollständigen Sie die Informationen, wie im Beispiel gezeigt:

- Name: Geben Sie einen Namen für die e-Mail-Einstellungen

- Server: Label Email Server (1-31 Zeichen)

- Name anzeigen: e-Mail-Server

- Von: Geben Sie die von e-Mail-Adresse

- An: Geben Sie die e-Mail-Adresse des Empfängers ein.

- Cc: Geben Sie optional die e-Mail-Adresse eines anderen Empfängers ein.

- Gateway: Geben Sie die IP-Adresse oder den Hostnamen des einfachen Mail-Transport Protokolls ein.

Log-Forwarding-Profil

- Gehen Sie zu Objekten > Log Forwarding.

- Füllen Sie die Informationen aus, wie im Beispiel gezeigt.

Sicherheitspolitik

Verwenden Sie eine bestehende Regel oder erstellen Sie eine neue, die sich auf den Verkehr bezieht, wie im Beispiel gezeigt:

- Name: Outbound

- Quell Zone: TrustL3

- Zielzone: UntrustL3

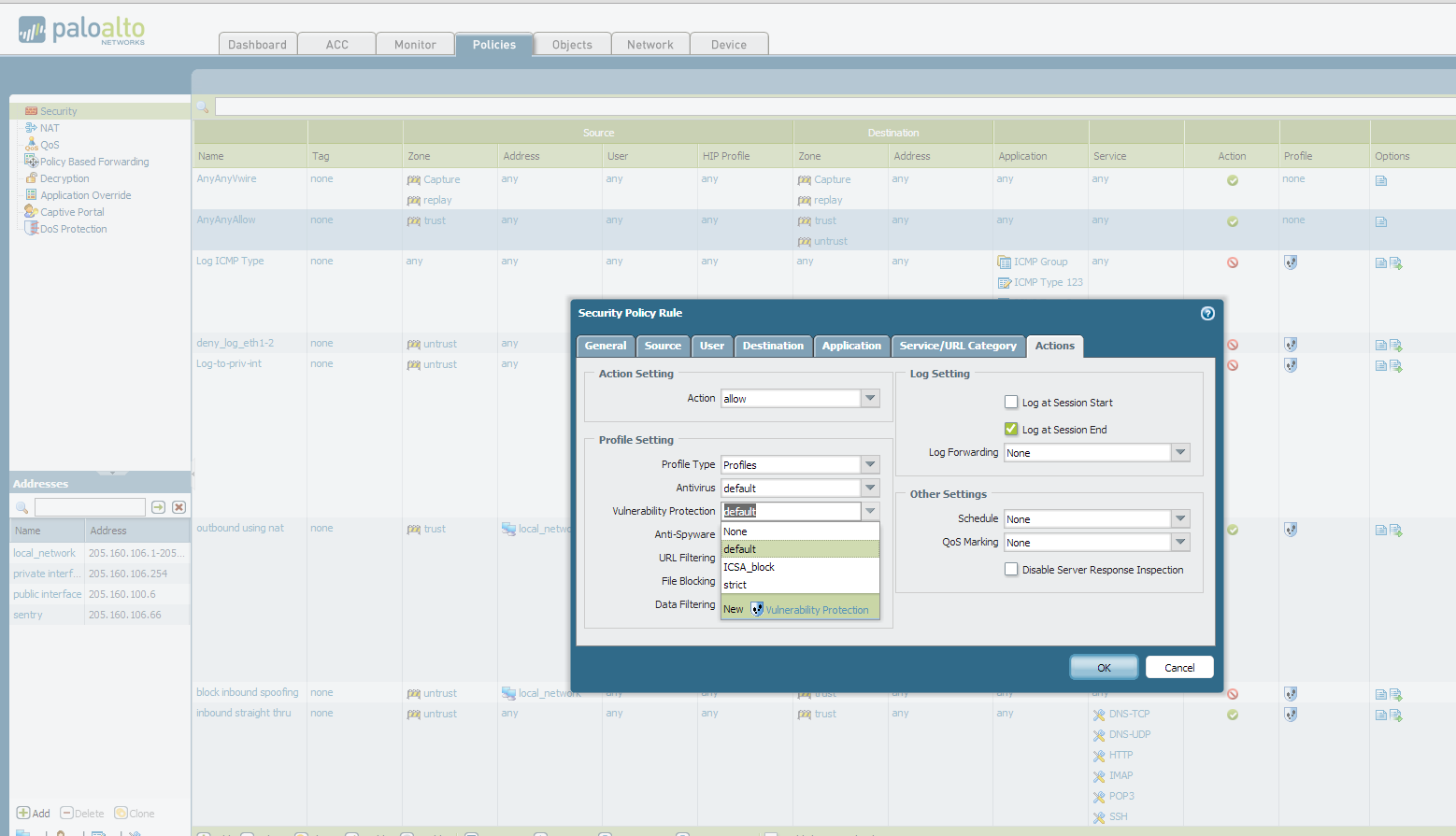

- Profile:

- Antivirus: default

- Verwundbarkeit: Standard

- URL-Filterung: Standard

Bedrohungs Profil zuweisen

- Wenn nicht bereits gesetzt, weisen Sie der Sicherheitsregel ein Bedrohungs Profil zu.

Protokoll Weiterleitungs Profil zuweisen

- Das Log-Forwarding-Profil auf die Sicherheitspolitik anwenden.

- Gehen Sie zu Optionen und wählen Sie das Protokoll Weiterleitungs Profil.

- Übernehmen Sie die Änderungen.

- Um die Richtlinien zu testen, verwenden Sie eine Workstation, um einen Test-Virus herunterzuladen, zum Beispiel, gehen Sie auf EICAR.org und laden Sie eine Testdatei herunter.

- EINE Block Seite zeigt im Browser an, ob die Aktion "Bedrohungs Profil" auf "blockieren" gesetzt ist.

- Um Bedrohungs Protokolle zu überprüfen, gehen Sie zu Monitor > Logs > Bedrohung.

- Eine e-Mail wird gesendet, wenn der Verkehr ausgelöst wird.

Besitzer: Ppatel