PBF监视探测器由 dataplane 生成, 以验证与目标 IP 地址或下一个跃点 ip 地址的连接. 如果目标 IP 地址是可到达的, 则应用 PBF 规则, 否则通信将通过正常的路由查找阶段。

同样,隧道监视探头是 IPSEC 隧道2阶段的 keepalive 机制, 用于监视隧道上的远程 IP. 如果监视的 IP 已关闭, 则当监视配置文件配置为 "故障转移" 时, 将删除并重新协商阶段 2 SA

阅读以下文档, 了解 PBF 监视的基本用例:基于策略的转发

阅读以下文档了解如何为 PBF 或隧道监视选择 ip: 为PBF或隧道监视 选择 ip 地址

注意: PBF 不申请来自防火墙的通信量. 阅读以下文档:基于策略的转发对来自帕洛阿尔托网络防火墙的通信不起作用

使用 PBF 监视时要记住的提示:

- 探测器将 ICMP 回送请求与 PBF 规则的 "转发" 选项卡下配置的出口接口的源 IP 地址一起使用。

- 探头不经过流模块。路由查找/策略查找/nat 查找等。不要在配置了监视的防火墙上应用这些探测器。

- 探头是从与 PBF 规则中配置的相同的出口接口发出的, 无论是通过所提到的下一跃点, 还是在隧道接口的情况下, 通过同一隧道。

- 在网络的下面, 这些探测器应该被视为正常的 ICMP 回声请求, 并且探测成功, 正确的访问列表, 路由应该被配置。

- 探测器不会使用路由查找返回的接口发送出去, 因此使用 CLI 从 dataplane 中 ping 监视的目标 IP 地址并不总是有效的测试来排除监视探测器故障。

- 探测器不会在源防火墙上创建会话、通信日志或数据平面调试日志或包捕获, 因此检查它们在防火墙之外最适合检查的位置。

- 如果未为 PBF 监视指定 IP 地址, 则监视下一个跃点路由器。

在出口接口为隧道接口的情况下, 请参阅验证监视探测器的示例:

拓扑结构

PA1 (隧道 1:100.1. 1.1/32) == == == === IPSEC 隧道 == == === (隧道 1:100.1. 1.2/32) PA2 (eth1/4: 30.1. 1.1/24)

在上面的场景中, PA1 上有一个 PBF 规则, 通过隧道转发一些流量. 1。PBF 监视启用, 目标 IP 地址为 30.1.1.1, 这是远程对等方上的 ethernet1/4 接口 ip。

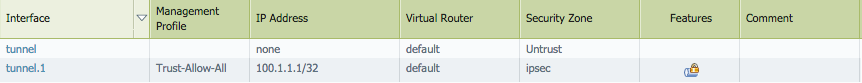

PA1 上的隧道接口配置: (必须有 IP 地址)

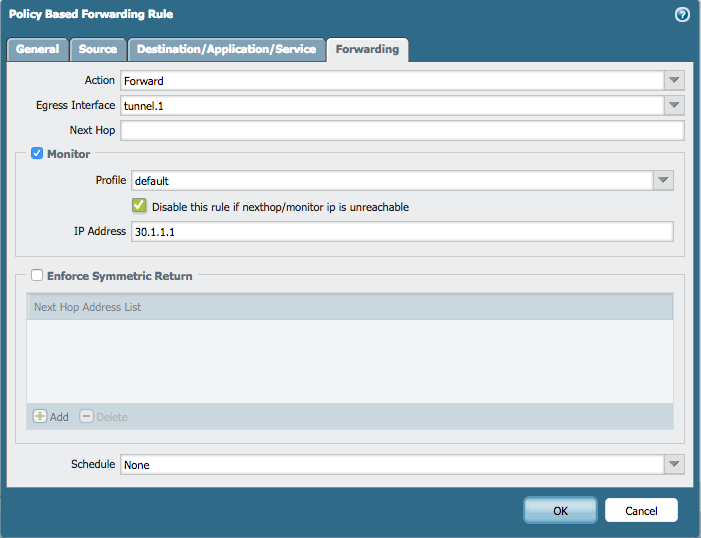

在 PA1 上的 PFB 规则上转发选项卡配置:

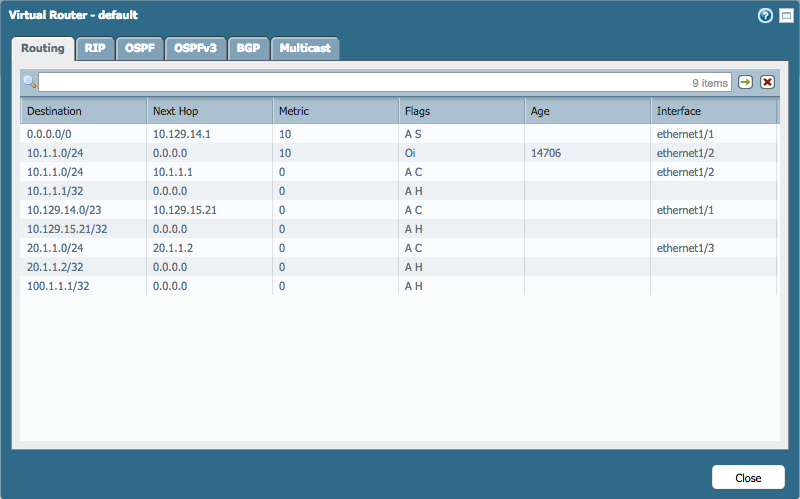

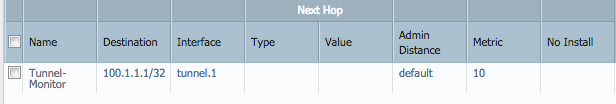

PA1 上的路由表 (目标 IP 30.1.1.1 没有明确的路由):

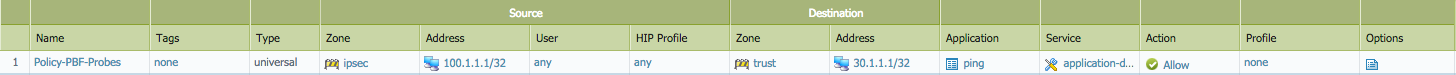

允许对 PA2 进行探测的安全策略:

ethernet1/4 上的管理配置文件以允许 ping PA2:

反向路线为 100.1. 1.1/32 (探针的来源 IP) 在 PA2:

验证:

PBF 当目标可到达时 PA1 上的规则状态:

admin@PA-200> 显示 pbf 规则名称测试-pbf

规则: 测试-pbf (2)

规则状态: 活动

行动: 前进

对称返回: 否

出口 IF/VSYS: 隧道. 1

NextHop: 0.0.0.0

显示器插槽: 1

显示器 IP: 30.1.1.1

NextHop 状态: 上

显示器: 操作: 显示器、Interval:3、Threshold:5

统计: ka sent:1559, ka got:287, 包 Matched:0

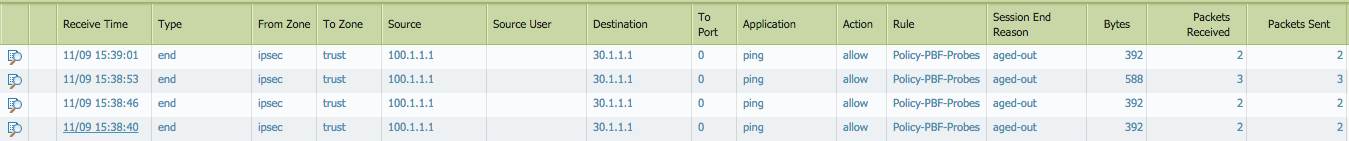

PA2 上的通信日志显示探测通信量为 ping: (查看数据包发送和接收计数器)

PBF 目标不可访问时 PA1 上的规则状态:

admin@PA-200> 显示 pbf 规则名称测试-pbf

规则: 测试-pbf (2)

规则状态: 已禁用

行动: 前进

对称返回: 否

出口 IF/VSYS: 隧道. 1

NextHop: 0.0.0.0

显示器插槽: 1

显示器 IP: 30.1.1.1

NextHop 状态: 向下

显示器: 操作: 显示器、Interval:3、Threshold:5

统计: ka sent:1675, ka got:342, 包 Matched:0

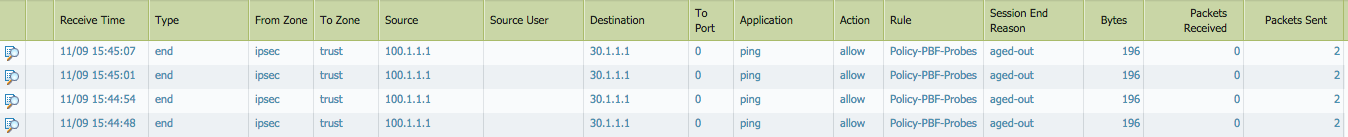

PA2 上仍显示交通日志 (查看接收到的数据包计数器):

相关文章:

当监视主机不可访问时, 不应用基于策略的转发规则

当为 IPAcross 隧道启用 PBF 监视时, PBF 规则不起作用

如何使用双 Isp 和自动 VPN 故障转移配置帕洛阿尔托网络防火墙