À partir de Pan-OS 8,0, nous avons la possibilité d'avoir une communication sécurisée, avec l'Aide de certificats, entre le pare-feu et l'Agent user-ID.

Remarque: cela nécessite que le pare-feu soit sur Pan-OS 8,0 (ou version ultérieure), ainsi que sur l'agent D'ID utilisateur sur 8,0 (ou version ultérieure).

Dans ce processus, l'UIA (User-ID Agent) présentera un certificat au pare-feu pour valider. Le pare-feu va vérifier ce certificat selon le profil de certification configuré. Si elle transmet toutes les vérifications du profil de certificat, le pare-feu acceptera la connexion à partir de l'UIA. Cela peut assurer la sécurité contre les "voyous" UIAs.

Voici une procédure pas à pas de configuration pour configurer ceci:

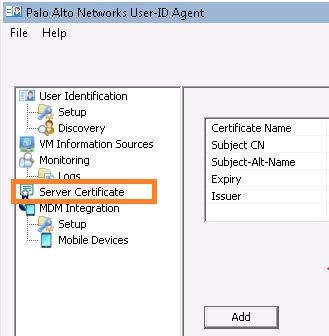

1. Lancez l'UIA, vous devriez voir une nouvelle option appelée «certificat de serveur»:

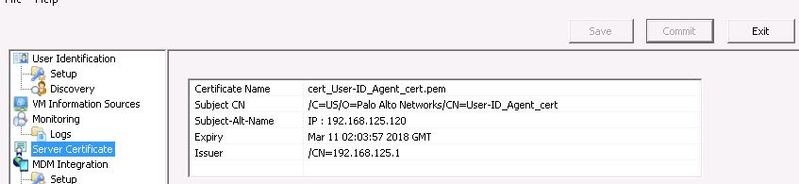

2. Nous devons créer un nouveau CSR pour l'UIA et le faire signer soit par une autorité de certification externe, soit par une autorité de certification interne, soit par un certificat auto-signé présent dans le pare-feu. (Note: nous aurons besoin du certificat d'ac pour être présent sur le pare-feu afin que nous puissions l'utiliser dans le profil de certificat et de valider le certificat de l'UIA).

3. Une fois que nous avons un certificat, nous pouvons l'importer dans l'UIA avec sa clé privée. Assurez-vous de valider la configuration.

4. Créez un nouveau profil de certificat et utilisez l'AUTORITÉ de certification utilisée pour signer le CSR de l'UIA.

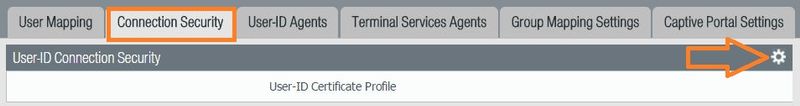

5. Vous devriez voir un nouvel onglet sous Device > identification de l'Utilisateur, appelé «sécurité de connexion»:

6. Choisissez le profil de certificat créé à l'étape 4.

7. Si la validation se passe bien, vous devriez voir l'UIA connecté avec succès avec le pare-feu.

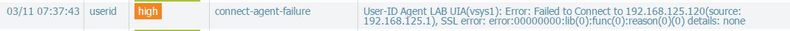

Scénario de défaillance

Si un certificat incorrect ou aucun est présent sur l'UIA alors que la sécurité de connexion est activée sur le pare-feu, l'Entrée de journal suivante s'affichera dans les journaux système (et UserID):

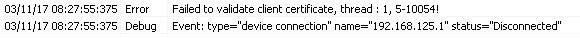

Pour le même échec, sur l'agent, vous verrez les journaux suivants (sous Monitoring-> logs):

J'Espère que cela a aidé. Restez en sécurité!