復号化ミラーポートを構成する方法

Resolution

概要

汎 OS 6.0 は、復号化されたトラフィックのコピーを作成し、それをミラーポートに送信する機能を導入し、アーカイブと分析のために復号化されたトラフィックの生のパケットキャプチャを可能にします。

注:この機能は、パロアルトネットワーク pa-3000 シリーズと pa-5000 シリーズのデバイスで利用可能です。

手順

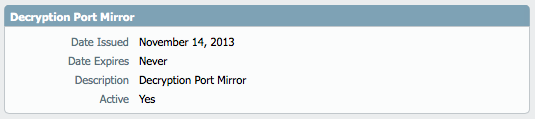

- "復号化ポートミラー" ライセンスを有効にします。デバイス > ライセンスに移動します。

- デバイスを再起動します。

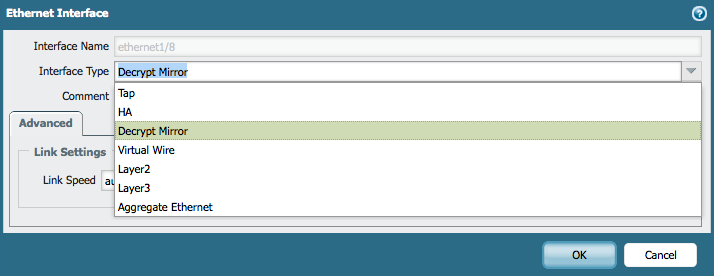

- 再起動が完了したら、無料のインターフェイスを選択します。ネットワークに移動 > ポートミラーインターフェイスとして使用するインターフェイス:

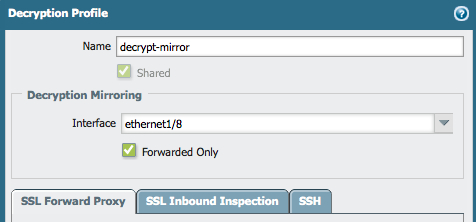

- 復号化プロファイルを作成します。オブジェクト > 解読プロファイルに移動します。このプロファイルでは、復号化されたトラフィックが送信する必要があるインターフェイスを指定します。

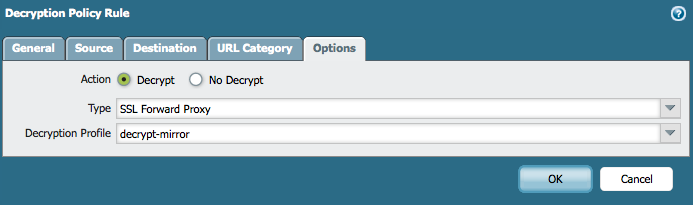

- 暗号化解除プロファイルを SSL 復号化ポリシーまたはポリシーに適用します。

- 復号化したコンテンツの転送を許可する。デバイス > セットアップ > コンテンツ-ID に移動します。

- 構成をコミットします。

SSL 復号化ポリシーに一致するすべてのトラフィックは、暗号化解除され、上記の例ではイーサネット1/8 であるミラーポートに転送します。

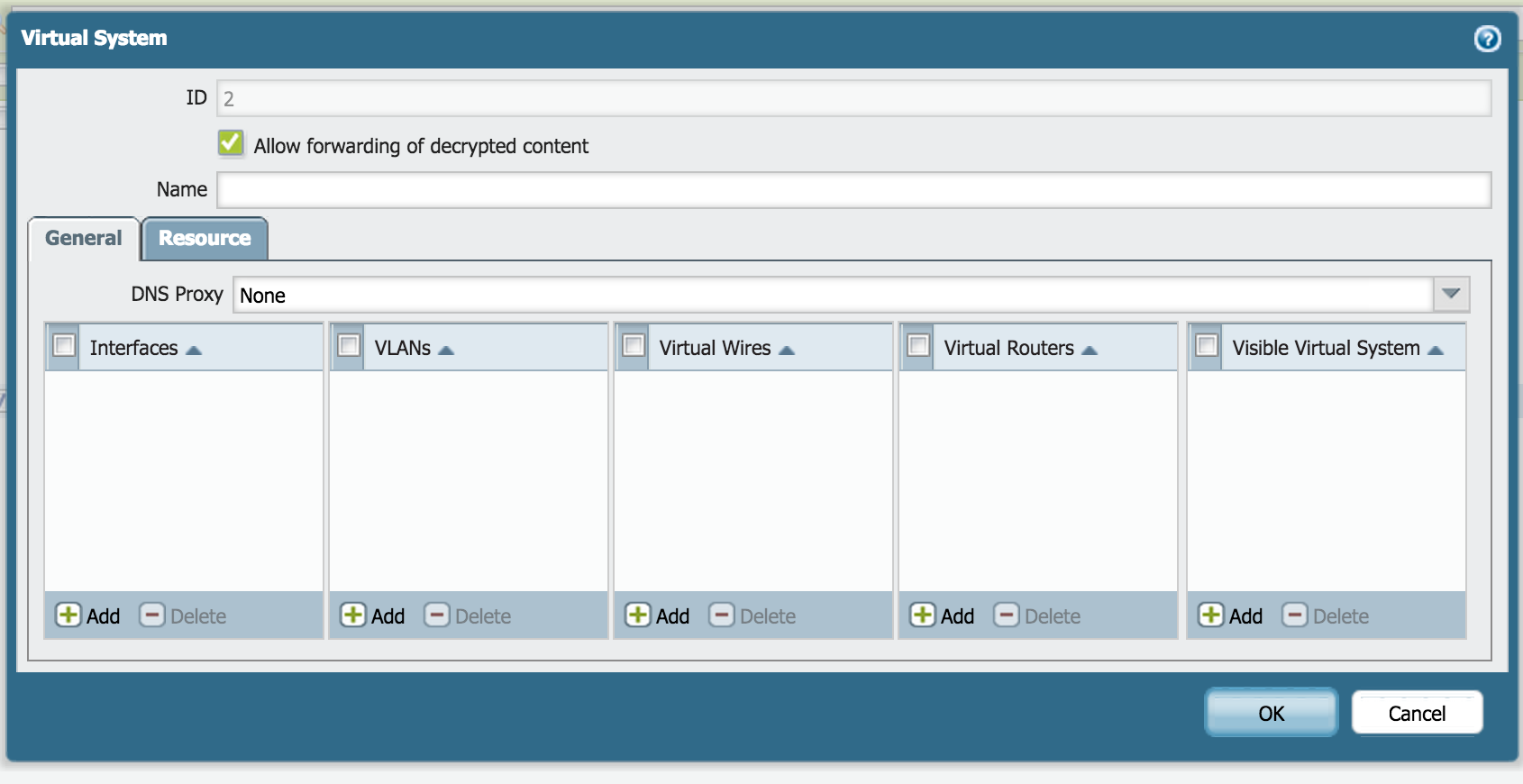

マルチ VSYS 構成

新しい VSYS を作成するときは、以下に示す「復号化されたコンテンツの転送を許可する」オプションを選択します。残りの構成は、単一の VSYS 環境の場合と同じです。

検証

セットアップが完了すると、復号化用にマークされたセッションが指定されたポートに転送されます。

これは、復号化ミラーリングされているすべてのセッションをフィルター処理することによって、セッションテーブルで確認できます。

> すべてのフィルタの復号化-ミラーはいセッションを表示

--------------------------------------------------------------------------------

ID アプリケーション状態型フラグ Src [スポーツ]/ゾーン/プロト (翻訳 IP[Port])

Vsys Dst [よ]/ゾーン (IP[Port]) の翻訳

--------------------------------------------------------------------------------

33557112ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55193]/Untrust/6 (10.193.88.91 [28832])

vsys1 216.58.209.224 [443]/Untrust (216.58.209.224 [443])

33557161ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55241]/Untrust/6 (10.193.88.91 [6770])

vsys1 216.58.209.238 [443]/Untrust (216.58.209.238 [443])

33557106ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55190]/Untrust/6 (10.193.88.91 [1490])

vsys1 216.58.209.230 [443]/Untrust (216.58.209.230 [443])

33557131ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55207]/Untrust/6 (10.193.88.91 [44665])

vsys1 74.125.71.94 [443]/Untrust (74.125.71.94 [443])

33557084ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55170]/Untrust/6 (10.193.88.91 [34083])

vsys1 204.79.197.203 [443]/Untrust (204.79.197.203 [443])

33557166ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55244]/Untrust/6 (10.193.88.91 [50576])

vsys1 216.58.209.226 [443]/Untrust (216.58.209.226 [443])

33557086フェイスブック-ソーシャル-プラグインアクティブフロー * NS 10.193.91.111 [55172]/Untrust/6 (10.193.88.91 [55838])

vsys1 31.13.93.3 [443]/Untrust (31.13.93.3 [443])

33557135ユーチューブ-ベースアクティブフロー * NS 10.193.91.111 [55210]/Untrust/6 (10.193.88.91 [31302])

vsys1 216.58.209.224 [443]/Untrust (216.58.209.224 [443])

33557118ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55195]/Untrust/6 (10.193.88.91 [33260])

vsys1 74.125.206.154 [443]/Untrust (74.125.206.154 [443])

33557141ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55215]/Untrust/6 (10.193.88.91 [50351])

vsys1 216.58.209.224 [443]/Untrust (216.58.209.224 [443])

33557116ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55194]/Untrust/6 (10.193.88.91 [15099])

vsys1 216.58.209.238 [443]/Untrust (216.58.209.238 [443])

33557127フラッシュアクティブフロー * NS 10.193.91.111 [55202]/Untrust/6 (10.193.88.91 [9829])

vsys1 216.58.209.230 [443]/Untrust (216.58.209.230 [443])

33557091 twitter ベースのアクティブフロー * NS 10.193.91.111 [55179]/Untrust/6 (10.193.88.91 [28557])

vsys1 199.16.157.105 [443]/Untrust (199.16.157.105 [443])

33557143ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55216]/Untrust/6 (10.193.88.91 [54633])

7316 http-ビデオアクティブフロー * NS 10.193.91.111 [55238]/Untrust/6 (10.193.88.91 [26068])

vsys1 173.194.129.178 [443]/Untrust (173.194.129.178 [443])

7238ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55184]/Untrust/6 (10.193.88.91 [28250])

vsys1 74.125.195.113 [443]/Untrust (74.125.195.113 [443])

7307ウェブブラウジングアクティブフロー * NS 10.193.91.111 [55233]/Untrust/6 (10.193.88.91 [44945])

vsys1 74.125.206.154 [443]/Untrust (74.125.206.154 [443])

所有者: rvanderveken