Comment faire pour configurer un port miroir décrypter

Resolution

Vue d’ensemble

Pan-OS 6,0 a introduit une fonctionnalité pour créer une copie du trafic décrypté et l'envoyer à un port miroir, qui permet la capture de paquets RAW du trafic déchiffré pour l'archivage et l'analyse.

Remarque: cette fonction est disponible sur les appareils de la série PA-3000 de Palo Alto Networks et de la série PA-5000.

Étapes

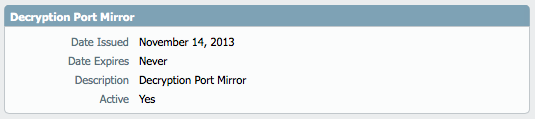

- Activez la licence "miroir du port de décryptage". Aller à l'Appareil > licences:

- Redémarrez l'appareil.

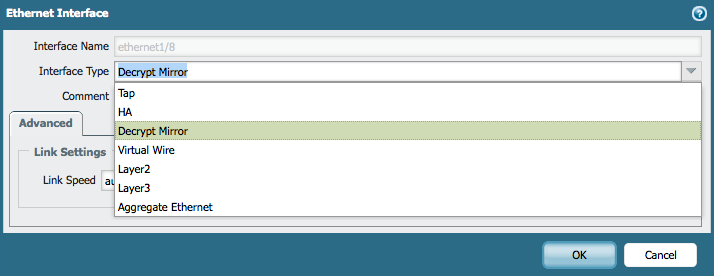

- Une fois le redémarrage terminé, choisissez une interface gratuite. Accédez au réseau > interfaces à utiliser comme port Mirror interface:

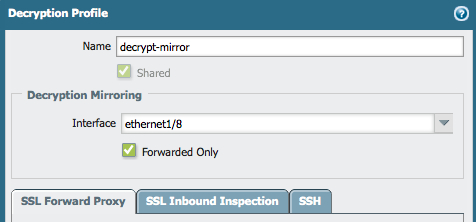

- Créer un profil de décryptage. Allez à objets > decryption Profile. Dans ce profil, indiquez l'interface que le trafic déchiffré doit envoyer:

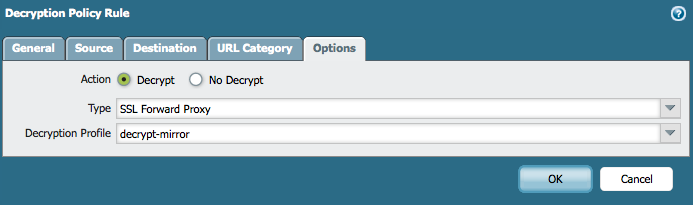

- Appliquez le profil de décryptage à la stratégie ou aux stratégies de décryptage SSL:

- Autoriser le transfert du contenu déchiffré. Allez sur Device > Setup > Content-ID:

- Validez la configuration.

Tout le trafic qui correspond à la stratégie de décryptage SSL sera déchiffré et transféré vers le port miroir, qui est Ethernet 1/8 dans L'exemple ci-dessus.

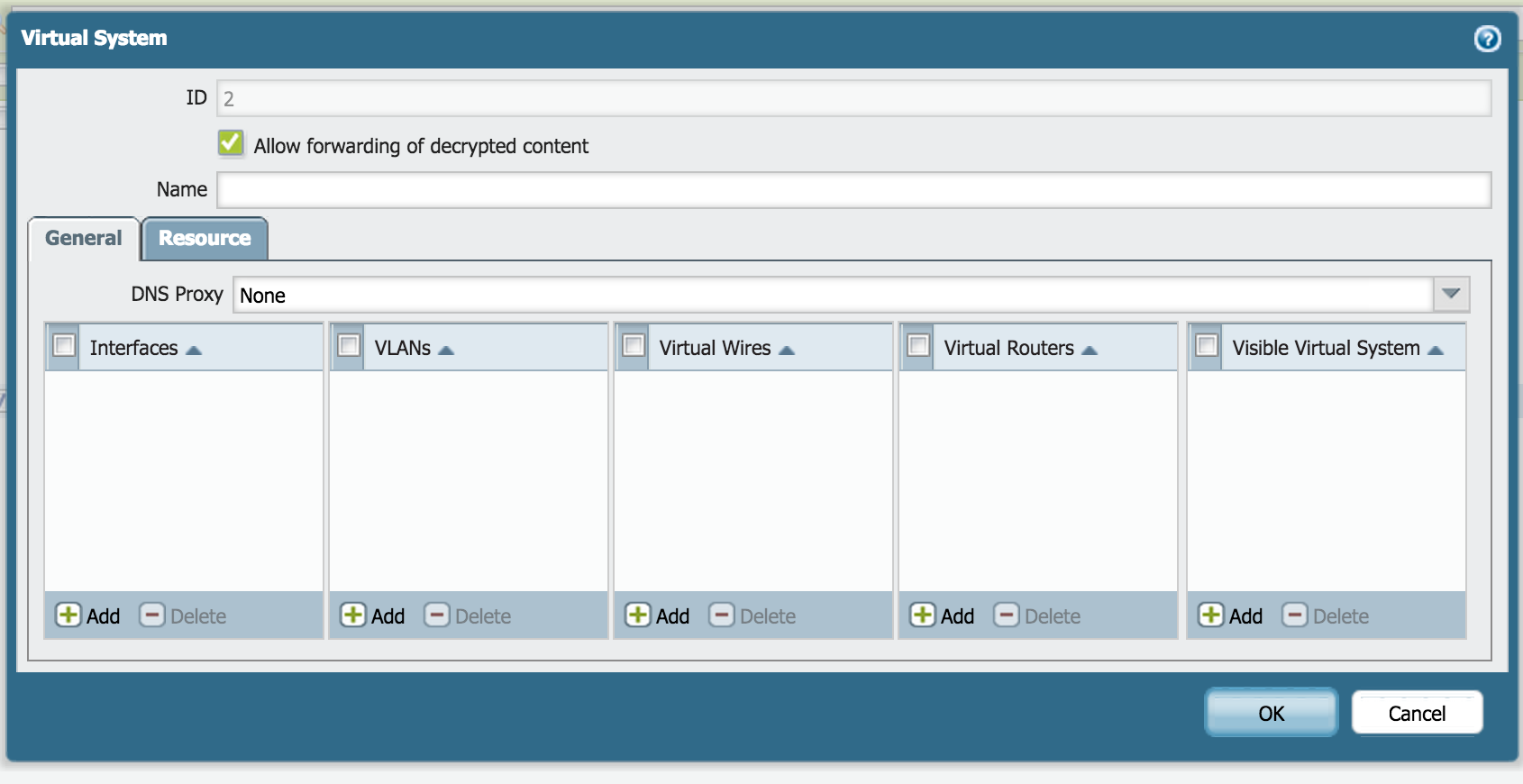

Configuration multi-VSYS

Lors de la création d'un nouveau VSYS, sélectionnez l'option «autoriser le transfert du contenu déchiffré», qui est illustré ci-dessous. Le reste de la configuration est le même que pour un environnement VSYS unique.

Vérification

Une fois le programme d'installation terminé, les sessions marquées pour le décryptage seront transmises au port désigné.

Cela peut être vérifié dans la table de session en filtrant toutes les sessions qui sont décryptées en miroir:

> Show session tous les filtres décrypter-miroir Oui

--------------------------------------------------------------------------------

ID Application État Type drapeau Src [Sport] / Zone/Proto (traduit IP[Port])

VSys Dst [Dport] / Zone (traduit IP[Port])

--------------------------------------------------------------------------------

33557112 navigation sur le Web flux actif * NS 10.193.91.111 [55193]/Untrust/6 (10.193.88.91 [28832])

vsys1 216.58.209.224 [443]/Untrust (216.58.209.224 [443])

33557161 navigation sur le Web flux actif * NS 10.193.91.111 [55241]/Untrust/6 (10.193.88.91 [6770])

vsys1 216.58.209.238 [443]/Untrust (216.58.209.238 [443])

33557106 navigation sur le Web flux actif * NS 10.193.91.111 [55190]/Untrust/6 (10.193.88.91 [1490])

vsys1 216.58.209.230 [443]/Untrust (216.58.209.230 [443])

33557131 navigation sur le Web flux actif * NS 10.193.91.111 [55207]/Untrust/6 (10.193.88.91 [44665])

vsys1 74.125.71.94 [443]/Untrust (74.125.71.94 [443])

33557084 navigation sur le Web flux actif * NS 10.193.91.111 [55170]/Untrust/6 (10.193.88.91 [34083])

vsys1 204.79.197.203 [443]/Untrust (204.79.197.203 [443])

33557166 navigation sur le Web flux actif * NS 10.193.91.111 [55244]/Untrust/6 (10.193.88.91 [50576])

vsys1 216.58.209.226 [443]/Untrust (216.58.209.226 [443])

33557086 Facebook-social-plugin flux actif * NS 10.193.91.111 [55172]/Untrust/6 (10.193.88.91 [55838])

vsys1 31.13.93.3 [443]/Untrust (31.13.93.3 [443])

33557135 YouTube-base flux actif * NS 10.193.91.111 [55210]/Untrust/6 (10.193.88.91 [31302])

vsys1 216.58.209.224 [443]/Untrust (216.58.209.224 [443])

33557118 navigation sur le Web flux actif * NS 10.193.91.111 [55195]/Untrust/6 (10.193.88.91 [33260])

vsys1 74.125.206.154 [443]/Untrust (74.125.206.154 [443])

33557141 navigation sur le Web flux actif * NS 10.193.91.111 [55215]/Untrust/6 (10.193.88.91 [50351])

vsys1 216.58.209.224 [443]/Untrust (216.58.209.224 [443])

33557116 navigation sur le Web flux actif * NS 10.193.91.111 [55194]/Untrust/6 (10.193.88.91 [15099])

vsys1 216.58.209.238 [443]/Untrust (216.58.209.238 [443])

33557127 Flash ACTIVE FLOW * NS 10.193.91.111 [55202]/Untrust/6 (10.193.88.91 [9829])

vsys1 216.58.209.230 [443]/Untrust (216.58.209.230 [443])

33557091 Twitter-base flux actif * NS 10.193.91.111 [55179]/Untrust/6 (10.193.88.91 [28557])

vsys1 199.16.157.105 [443]/Untrust (199.16.157.105 [443])

33557143 navigation sur le Web flux actif * NS 10.193.91.111 [55216]/Untrust/6 (10.193.88.91 [54633])

7316 http-Video FLOW actif * NS 10.193.91.111 [55238]/Untrust/6 (10.193.88.91 [26068])

vsys1 173.194.129.178 [443]/Untrust (173.194.129.178 [443])

7238 navigation sur le Web flux actif * NS 10.193.91.111 [55184]/Untrust/6 (10.193.88.91 [28250])

vsys1 74.125.195.113 [443]/Untrust (74.125.195.113 [443])

7307 navigation sur le Web flux actif * NS 10.193.91.111 [55233]/Untrust/6 (10.193.88.91 [44945])

vsys1 74.125.206.154 [443]/Untrust (74.125.206.154 [443])

propriétaire : rvanderveken