Wie man einen entschlüsselt Spiegel-Port konfiguriert

Resolution

Übersicht

PAN-OS 6,0 hat eine Funktion eingeführt, um eine Kopie des entschlüsselten Verkehrs zu erstellen und an einen Spiegel-Port zu senden, der die Erfassung von rohpaketen des entschlüsselten Verkehrs für die Archivierung und Analyse ermöglicht.

Hinweis: Diese Funktion ist auf den Geräten der Palo Alto Networks PA-3000-Serie und der PA-5000-Serie verfügbar.

Schritte

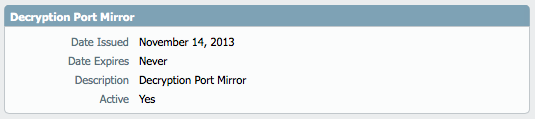

- Aktivieren Sie die Lizenz "Entschlüsselungs Port-Spiegel". Gehen Sie zum Gerät > Lizenzen:

- Starten Sie das Gerät.

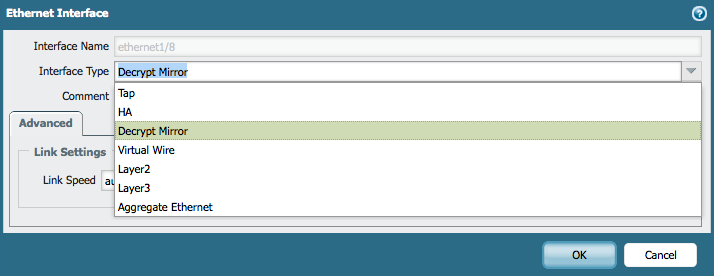

- Nachdem der Neustart abgeschlossen ist, wählen Sie eine kostenlose Schnittstelle. Gehen Sie zu Netzwerk > SchnittStellen, die als Port Mirror Interface verwendet werden:

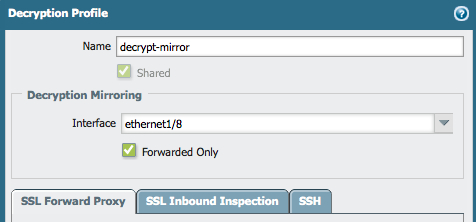

- Erstellen Sie ein Entschlüsselungs Profil. Gehen Sie zu Objekten > Entschlüsselungs Profil. Geben Sie in diesem Profil an, welche Schnittstelle der entschlüsselte Traffic senden muss:

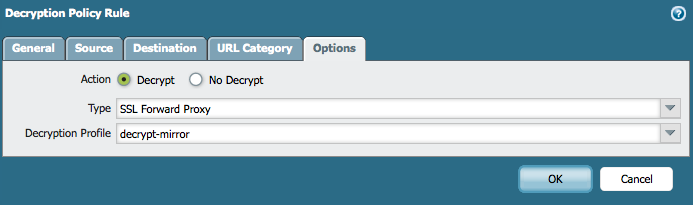

- Das Entschlüsselungs Profil auf die SSL-Entschlüsselungs Richtlinien oder-RichtLinien anwenden:

- Erlauben Sie die Weiterleitung von entschlüsselten Inhalten. Gehen Sie zum Gerät > Setup > Content-ID:

- Begehen Sie die Konfiguration.

Der gesamte Datenverkehr, der mit der SSL-Entschlüsselungs Richtlinie übereinstimmt, wird entschlüsselt und an den Spiegel-Port weitergeleitet, der im obigen Beispiel Ethernet 1/8 ist.

Multi-VSYS-Konfiguration

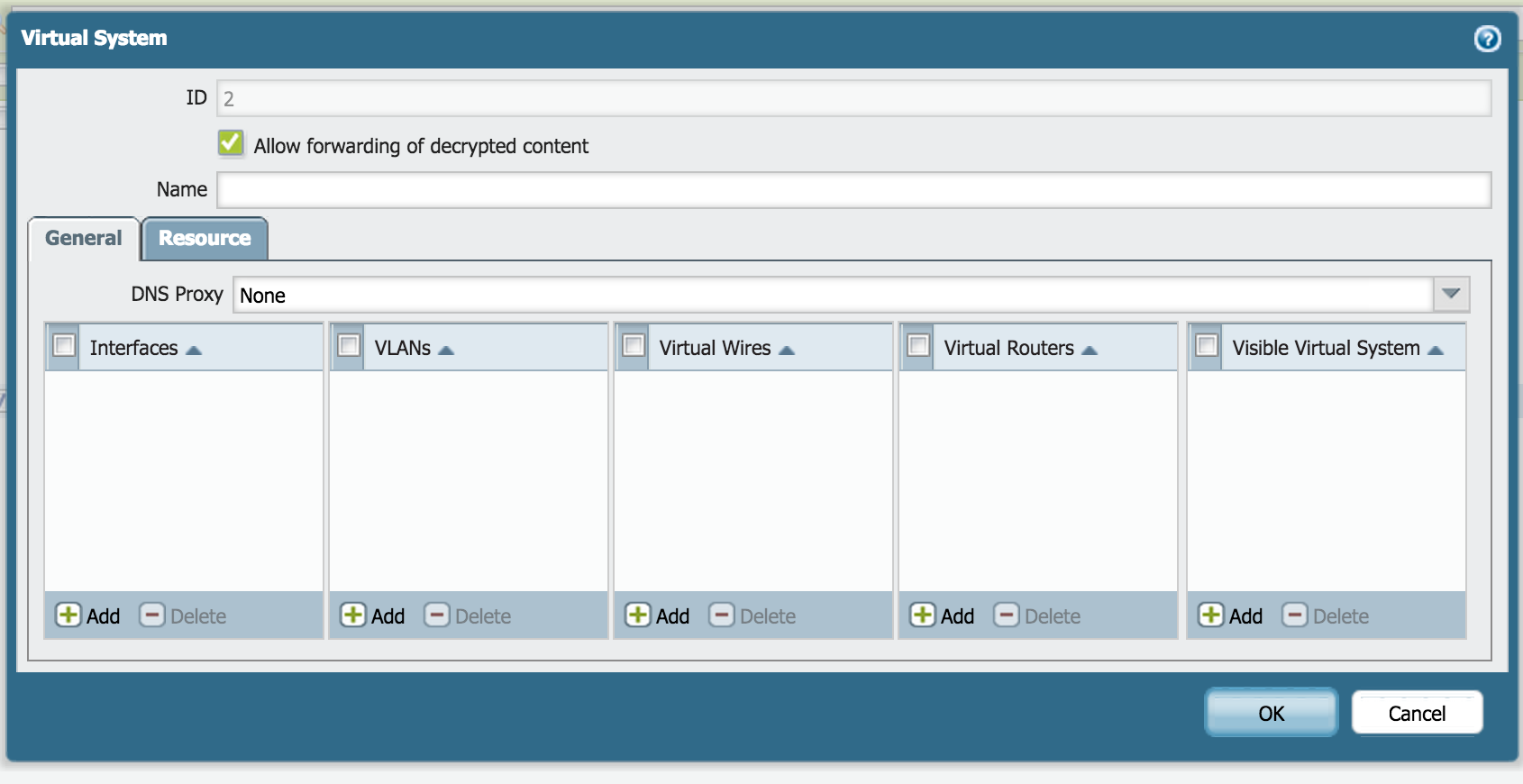

Wenn Sie einen neuen VSYS erstellen, wählen Sie die Option "WeiterLeitung von entschlüsselten Inhalten", die unten gezeigt wird. Der Rest der Konfiguration ist der gleiche wie bei einer einzelnen VSYS-Umgebung.

Überprüfung

Nachdem das Setup abgeschlossen ist, werden die Sessions, die für die Entschlüsselung markiert sind, an den vorgesehenen Port weitergeleitet.

Dies kann in der Sitzungstabelle überprüft werden, indem alle Sitzungen gefiltert werden, die entschlüsselt sind-gespiegelt:

> Session alle Filter entschlüsselt-Spiegel ja

--------------------------------------------------------------------------------

ID Anwendung State Art Flagge Src [Sport] / Zone/Proto (übersetzte IP[Port])

VSys Dst [Dport] / Zone (übersetzt von IP[Port])

--------------------------------------------------------------------------------

33557112 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55193]/Untrust/6 (10.193.88.91 [28832])

vsys1 216.58.209.224 [443]/Untrust (216.58.209.224 [443])

33557161 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55241]/Untrust/6 (10.193.88.91 [6770])

vsys1 216.58.209.238 [443]/Untrust (216.58.209.238 [443])

33557106 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55190]/Untrust/6 (10.193.88.91 [1490])

vsys1 216.58.209.230 [443]/Untrust (216.58.209.230 [443])

33557131 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55207]/Untrust/6 (10.193.88.91 [44665])

vsys1 74.125.71.94 [443]/Untrust (74.125.71.94 [443])

33557084 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55170]/Untrust/6 (10.193.88.91 [34083])

vsys1 204.79.197.203 [443]/Untrust (204.79.197.203 [443])

33557166 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55244]/Untrust/6 (10.193.88.91 [50576])

vsys1 216.58.209.226 [443]/Untrust (216.58.209.226 [443])

33557086 Facebook-Social-Plug-in-aktiv-FLOW * NS 10.193.91.111 [55172]/Untrust/6 (10.193.88.91 [55838])

vsys1 31.13.93.3 [443]/Untrust (31.13.93.3 [443])

33557135 YouTube-Base ACTIVE FLOW * NS 10.193.91.111 [55210]/Untrust/6 (10.193.88.91 [31302])

vsys1 216.58.209.224 [443]/Untrust (216.58.209.224 [443])

33557118 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55195]/Untrust/6 (10.193.88.91 [33260])

vsys1 74.125.206.154 [443]/Untrust (74.125.206.154 [443])

33557141 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55215]/Untrust/6 (10.193.88.91 [50351])

vsys1 216.58.209.224 [443]/Untrust (216.58.209.224 [443])

33557116 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55194]/Untrust/6 (10.193.88.91 [15099])

vsys1 216.58.209.238 [443]/Untrust (216.58.209.238 [443])

33557127 Flash ACTIVE FLOW * NS 10.193.91.111 [55202]/Untrust/6 (10.193.88.91 [9829])

vsys1 216.58.209.230 [443]/Untrust (216.58.209.230 [443])

33557091 Twitter-Base ACTIVE FLOW * NS 10.193.91.111 [55179]/Untrust/6 (10.193.88.91 [28557])

vsys1 199.16.157.105 [443]/Untrust (199.16.157.105 [443])

33557143 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55216]/Untrust/6 (10.193.88.91 [54633])

7316 http-Video ACTIVE FLOW * NS 10.193.91.111 [55238]/Untrust/6 (10.193.88.91 [26068])

vsys1 173.194.129.178 [443]/Untrust (173.194.129.178 [443])

7238 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55184]/Untrust/6 (10.193.88.91 [28250])

vsys1 74.125.195.113 [443]/Untrust (74.125.195.113 [443])

7307 Web-Browsing ACTIVE FLOW * NS 10.193.91.111 [55233]/Untrust/6 (10.193.88.91 [44945])

vsys1 74.125.206.154 [443]/Untrust (74.125.206.154 [443])

Besitzer: Rvanderveken