Comment collecter les mappages utilisateur IP d’un expéditeur de Syslog à l’aide d’un Agent de l’ID utilisateur

Resolution

Vue d’ensemble

Pan-OS 6,0 a introduit la possibilité d'utiliser le pare-feu de réseaux de Palo Alto et l'Agent user-ID en tant qu'écouteur syslog pour la collecte des syslogs à partir de différents systèmes du réseau, et pour mapper les utilisateurs vers des adresses IP. L'utilisateur à des mappages IP pourrait être utilisé dans les règles de sécurité et les stratégies. La version de PAN-OS sur le pare-feu et la version de l'Agent user-ID doit être au moins 6,0.

Remarque: la version de Pan-OS sur le pare-feu doit être la même ou supérieure à la version de User-ID agent, mais de préférence la même.

Ce document décrit comment configurer un expéditeur syslog personnalisé sur l'Agent d'ID utilisateur installé sur un serveur Windows. Pour une configuration similaire sur le pare-feu de Palo Alto Networks, voir: Comment faire pour configurer un expéditeur syslog personnalisé et tester les mappages utilisateur.

Bien que le pare-feu ait la possibilité d'utiliser des filtres prédéfinis en tant qu'expéditeur syslog sur l'agent d'ID utilisateur, l'administrateur doit créer des filtres en fonction des journaux générés par le système réseau. Comme condition préalable à cette configuration, il est supposé que l'Agent user-ID est connecté au pare-feu et que les mappages utilisateur-IP ont été envoyés aux périphériques de Palo Alto connectés.

Exigences supplémentaires:

- Connaissance des logs de l'expéditeur syslog

- Connaissance de l'adresse IP de l'expéditeur

- Connaissance des ports disponibles sur le serveur qui peuvent être utilisés pour accepter les journaux

- Connaissance du domaine sur lequel les utilisateurs se connectent et si vous utilisez une notation «Domain \» lors de la connexion

- Décision entre l'utilisation d'un identificateur de champ ou d'un identificateur Regex

Étapes

Analyse des logs:

Prenez une section du journal et essayez de trouver les champs nécessaires pour le mappage utilisateur-IP. Ces domaines doivent inclure; le nom d'utilisateur, l'adresse IP, les délimiteurs et la «chaîne d'événements». La chaîne d'événements indiquera au pare-feu qu'un utilisateur spécifique est correctement connecté et qu'il doit collecter le nom d'utilisateur et l'adresse IP, et les ajouter dans la base de données de mappages utilisateur-IP.

L'exemple syslog suivant affiche un journal à partir d'un contrôleur sans fil Aruba:

2013-03-20 12:56:53 local4. Notice Aruba-Local3 AuthMgr [1568]: authentification de l' <522008> <NOTI> <Aruba-Local3 10.200.10.10="">utilisateur réussie: username = Ilija Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.67</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:53 local4. Notice Aruba-Local3 AuthMgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">authentification de l'utilisateur réussie: username = Jovan Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.68 rôle = must-STAFF_UR VLAN = 472 AP = 00:1a: 1F: C5:13: C0 SSID = must-DOT1X AAA Profile = MUST-DOT1X_AAAP auth méthode = 802.1 x Auth Server = personnel</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:57 local4. avis Aruba-Local3 AuthMgr [1568]: authentification de l' <522008> <NOTI> <Aruba-Local3 10.200.10.10="">utilisateur réussie: username = 1209853ab111018 Mac = C0:9F: 42: B4: C5:78 IP = 10.200.36.176 rôle = invité VLAN = 436 AP = 00:1a: 1e: C5:13: EE SSID = Guest AAA Profile = Guest AUTH Method = Web Auth Server = invité</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:57:13 local4. avis Aruba-Local3 AuthMgr [1568]: authentification de l' <522008> <NOTI> <Aruba-Local3 10.200.10.10="">utilisateur réussie: username = 1109853ab111008 Mac = 00:88:65: C4:13:55 IP = 10.200.40.201 Role = invité VLAN = 440 AP = 00:1a: 1e: C5: Ed: 11 SSID = Guest AAA Profile = Guest AUTH Method = Web Auth Server = invité</Aruba-Local3> </NOTI> </522008>

À partir de l'analyse de L'exemple de journal ci-dessus (une sortie syslog), l'analyse peut être gérée à l'Aide d'identificateurs classés.

- Comme une chaîne d'Événement de recherche pour la «authentification de l'Utilisateur réussie chaîne

- Comme un préfixe username utiliser: 'username = '

- Comme séparateur de nom d'utilisateur: 'espace vide'

- Comme préfixe d'adresse: 'IP = '

- Comme séparateur d'adresse: 'espace vide'

Remarque: 'Espace vide'signifie utiliser le bouton espace sur le clavier.

Configuration:

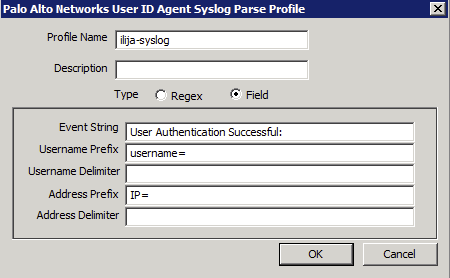

- Définissez le profil de l'analyseur syslog, qui sera utilisé pour les événements Syslog envoyés à l'écouteur de pare-feu.

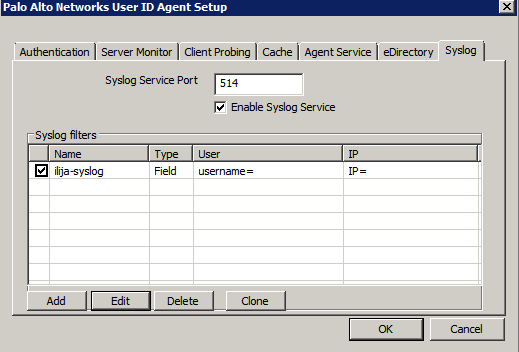

- Sur l'Agent user-ID aller sous: Setup > Edit > syslog

- Sélectionnez le port à écouter pour les nouveaux messages syslog

- Ajouter un nouveau profil d'analyseur syslog

- Ajouter le nom et la description du profil approprié (si nécessaire)

- Sélectionnez le type d'analyseur approprié (l'identificateur de champ est configuré dans cet exemple)

- Entrez les détails comme découragement de l'analyse faite avant

- N'oubliez pas d'activer le service syslog

le filtre syslog entièrement configuré doit ressembler à ceci:

ceci:

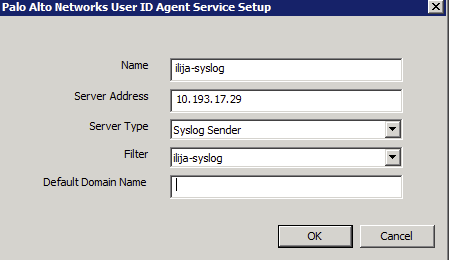

- Configurer le serveur dans la liste des serveurs surveillés:

- Aller à l'ID utilisateur > Discovery, et ajouter un nouveau serveur

- Saisissez le nom de l'adresse IP et choisissez l'expéditeur syslog comme type de serveur

- Ajouter un filtre Select, le filtre qui a été défini à l'étape précédente

- Ajoutez un nom de domaine par défaut si nécessaire, (si cela est ajouté, le champ de domaine sera ajouté à tous les utilisateurs découverts à l'Aide de cette connexion serveur)

- Valider les modifications apportées à l'Agent user-ID

- Confirmez que le serveur est à l'écoute sur le port défini (utilisez la commande'netstat'dans le cmd sur le serveur)

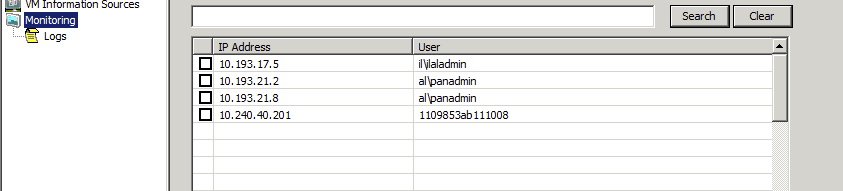

- Vérifiez si vous recevez les journaux de l'expéditeur du serveur et générez le mappage sur l'Agent d'ID utilisateur

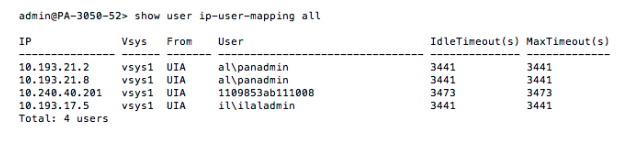

- Sur le pare-feu, vérifiez si vous recevez les mappages de l'Agent user-ID. Ces mappages seront de type agent d'id utilisateur, car ils ont été collectés à partir de l'agent ID utilisateur et donnés au pare-feu.

propriétaire : ialeksov