Cómo recoger las asignaciones de usuario-IP de un remitente de registro del sistema utilizando a un agente de identificación de usuario

Resolution

Resumen

PAN-os 6,0 introdujo la capacidad de usar el cortafuegos de Palo Alto Networks y el agente de ID de usuario como un oyente de syslog para recopilar Syslogs de diferentes sistemas en la red, y para mapear usuarios a direcciones IP. El usuario a las asignaciones de IP se puede utilizar en reglas y directivas de seguridad. La versión de PAN-OS en el firewall y la versión del agente ID de usuario debe ser por lo menos 6,0.

Nota: la versión de pan-os en el Firewall debe ser igual o superior a la versión del agente identificador de usuario, pero preferiblemente la misma.

Este documento describe cómo configurar un remitente de syslog personalizado en el agente de ID de usuario instalado en un servidor Windows. Para una configuración similar en el cortafuegos de Palo Alto Networks, vea: Cómo configurar un remitente personalizado de syslog y probar asignaciones de usuario.

Mientras que el firewall tiene la capacidad de utilizar filtros de predefinición como un remitente de syslog en el agente de ID de usuario, el administrador necesita crear filtros en función de los registros generados por el sistema de red. Como prerrequisito para esta configuración, se supone que el agente de ID de usuario está conectado al cortafuegos y las asignaciones de IP del usuario se han enviado a los dispositivos conectados de Palo Alto Networks.

Requisitos adicionales:

- Conocimiento de los logs del remitente del syslog

- Conocimiento de la dirección IP del remitente

- Conocimiento de los puertos disponibles en el servidor que se puede utilizar para aceptar los logs

- Conocimiento del dominio en el que se conectan los usuarios y si se utiliza una notación "domain \" al iniciar sesión

- Decisión entre el uso de un identificador de campo o un identificador Regex

Pasos

Análisis de los troncos:

Tome una sección del registro e intente encontrar los campos necesarios para la asignación de IP de usuario. Estos campos deben incluir; el nombre de usuario, la dirección IP, los delimitadores y la ' cadena de eventos '. La cadena de eventos le dirá al firewall que un usuario específico ha iniciado sesión correctamente y que necesita recopilar el nombre de usuario y la dirección IP, y agregarlos en la base de datos de asignaciones de IP del usuario.

El siguiente ejemplo de syslog muestra un registro de un controlador inalámbrico de Aruba:

2013-03-20 12:56:53 local4. Notice Aruba-Local3 authmgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">autenticación de usuario correcta: username = Ilija Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.67</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:53 local4. Notice Aruba-Local3 authmgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">autenticación de usuario exitosa: username = Jovan Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.68 rol = deber-STAFF_UR VLAN = 472 AP = 00:1A: 1E: C5:13: C0 SSID = must-DOT1X AAA Profile = DEBE-DOT1X_AAAP auth Method = 802.1 x auth Server = personal</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:57 local4. Aviso Aruba-Local3 authmgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">autenticación de usuario correcta: username = 1209853ab111018 Mac = C0:9F: 42: B4: C5:78 IP = 10.200.36.176 role = Guest VLAN = 436 AP = 00:1A: 1E: C5:13: EE SSID = Guest AAA Profile = Guest auth Method = web auth Server = Guest</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:57:13 local4. Aviso Aruba-Local3 authmgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">autenticación de usuario correcta: username = 1109853ab111008 Mac = 00:88:65: C4:13:55 IP = 10.200.40.201 role = Guest VLAN = 440 AP = 00:1A: 1E: C5: Ed: 11 SSID = Guest AAA Profile = Guest auth Method = web auth Server = Guest</Aruba-Local3> </NOTI> </522008>

Desde el análisis de la muestra de registro anterior (una salida de syslog), el análisis puede ser manejado usando identificadores archivados.

- Como búsqueda de cadena de eventos para la cadena ' autenticación de usuario correcta '

- Como un nombre de usuario prefijo use: ' username = '

- Como delimitador de nombre de usuario: ' espacio vacío '

- Como prefijo de dirección: ' IP = '

- Como delimitador de direcciones: ' espacio vacío '

Nota: ' espacio vacío ' significa usar el botón Space en el teclado.

Configuración:

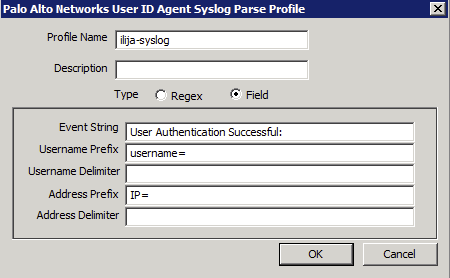

- Defina el perfil del analizador de syslog, que se usará para los eventos del syslog que se envían al escucha de firewalls.

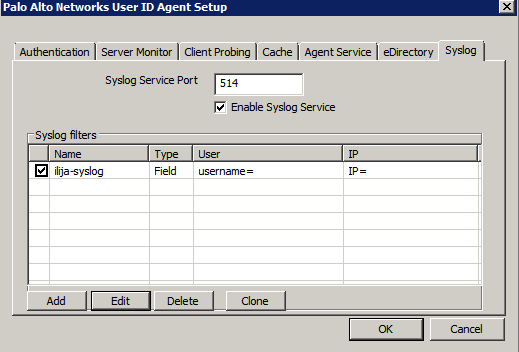

- En el agente ID de usuario ir en: Setup > Edit > syslog

- Seleccione el puerto para escuchar nuevos mensajes de syslog

- Agregar un nuevo perfil de analizador de syslog

- Agregar nombre y descripción de perfil apropiados (si es necesario)

- Seleccione el tipo apropiado de analizador sintáctico (el identificador de campo se configura en este ejemplo)

- Especifique los detalles como la disuasión del análisis realizado antes

- No olvide activar el servicio syslog

el filtro syslog completamente configurado debe tener este aspecto:

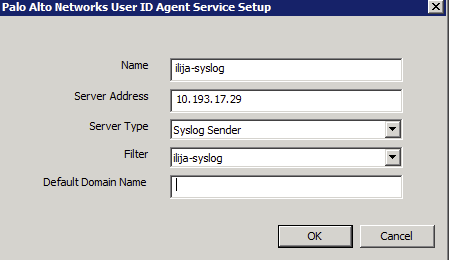

- Configure el servidor en la lista de servidores monitoreados:

- Ir a ID de usuario > descubrimiento, y agregar un nuevo servidor

- Introduzca el nombre de la dirección IP y elija el remitente del syslog como tipo de servidor

- Agregar un filtro seleccionar, el filtro que se definió en el paso anterior

- Agregar un nombre de dominio predeterminado si es necesario, (si se agrega esto, el campo de dominio se antepone a todos los usuarios que se descubren mediante esta conexión de servidor)

- Confirmar los cambios en el agente de ID de usuario

- Confirme que el servidor está escuchando en el puerto definido (utilice el comando ' netstat ' en el cmd del servidor)

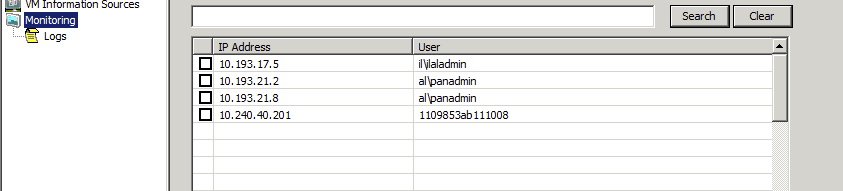

- Compruebe si recibe los registros del remitente del servidor y genera la asignación en el agente de ID de usuario

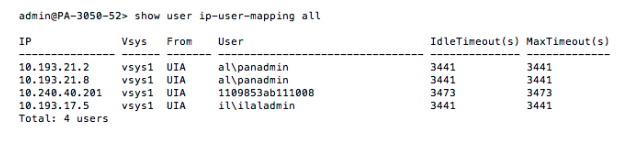

- En el cortafuegos, compruebe si recibe las asignaciones del agente identificador de usuario. Estas asignaciones serán tipo de agente de identificador de usuario, ya que se recopilaron del agente de ID de usuario y se entregaron al cortafuegos.

Propietario: ialeksov